Figma MCP 存在严重漏洞,可导致黑客远程执行代码 - 立即修复

披露figma-developer-mcp命令注入(CVE-2025-53967,CVSS7.5):因未净化输入在使用child_process.exec构造curl命令时导致RCE。Imperva于2025年7月报告,0.6.3已修复。建议改用execFile并避免向shell拼接不可信输入。

网络安全研究人员披露了流行的figma-developer-mcp模型上下文协议 ( MCP ) 服务器中现已修补的漏洞的详细信息,该漏洞可能允许攻击者实现代码执行。

该漏洞的编号为CVE-2025-53967(CVSS 评分:7.5),是一个命令注入漏洞,源于对用户输入的未净化使用,为攻击者发送任意系统命令打开了大门。

GitHub针对该漏洞发布的公告指出:“该服务器会直接在命令行字符串中使用未经验证的用户输入来构造并执行 Shell 命令。这会导致 Shell 元字符注入(|、>、&& 等)的可能性。” “成功利用该漏洞可能导致在服务器进程权限下远程执行代码。”

鉴于 Framelink Figma MCP 服务器公开了各种工具,使用 Cursor 等人工智能 (AI) 驱动的编码代理在 Figma 中执行操作,攻击者可以通过间接提示注入的方式诱骗 MCP 客户端执行非预期的操作。

DFIR 保留服务

网络安全公司 Imperva 于 2025 年 7 月发现并报告了该问题,该公司将 CVE-2025-53967描述为回退机制中的“设计疏忽”,可能允许不良行为者实现完全远程代码执行,从而使开发人员面临数据泄露的风险。

安全研究员 Yohann Sillam 表示,命令注入漏洞“发生在构建用于向 Figma API 端点发送流量的命令行指令期间”。

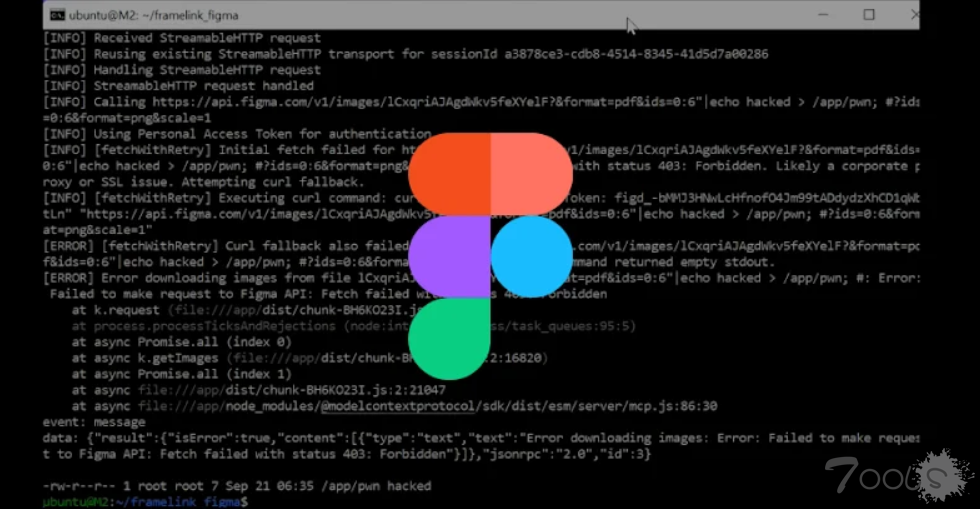

漏洞利用过程分为以下步骤:

MCP 客户端向 MCP 端点发送初始化请求,以接收用于与 MCP 服务器后续通信的 mcp-session-id

客户端使用 tools/call 方法向 MCP 服务器发送 JSONRPC 请求,以调用 get_figma_data 或 download_figma_images 等工具

该问题的核心在于“src/utils/fetch-with-retry.ts”,它首先尝试使用标准 fetch API 获取内容,如果失败,则继续通过 child_process.exec 执行 curl 命令 - 这会引入命令注入缺陷。

Imperva 表示:“由于 curl 命令是通过直接将 URL 和标头值插入到 Shell 命令字符串中构建的,因此恶意行为者可以精心设计 URL 或标头值,从而注入任意 Shell 命令。这可能导致主机上的远程代码执行 (RCE)。

在概念验证攻击中,同一网络(例如公共 Wi-Fi 或受感染的公司设备)上的远程恶意行为者可以通过向存在漏洞的 MCP 发送一系列请求来触发该漏洞。或者,攻击者可以诱骗受害者访问特制的网站,作为DNS 重绑定攻击的一部分。

该漏洞已在2025 年 9 月 29 日发布的 figma-developer-mcp 0.6.3 版本中得到解决。作为缓解措施,建议避免使用带有不受信任输入的 child_process.exec,并切换到 child_process.execFile 以消除 shell 解释的风险。

“随着人工智能驱动的开发工具不断发展和普及,安全考量必须跟上创新的步伐,”泰雷兹旗下的这家公司表示。“这一漏洞清楚地提醒我们,即使是本地运行的工具也可能成为攻击者强大的切入点。”

CIS 构建套件

与此同时,FireTail 透露,谷歌选择不修复其 Gemini AI 聊天机器人中一种新的ASCII 走私攻击,该攻击可能被用来伪造能够绕过安全过滤器并诱发不良响应的输入。其他易受此类攻击的大型语言模型 (LLM) 包括 DeepSeek 和 xAI 的 Grok。

该公司表示: “当 Gemini 等 LLM 深度集成到 Google Workspace 等企业平台时,这种缺陷尤其危险。这种技术可以实现自动身份欺骗和系统性数据中毒,将 UI 缺陷变成潜在的安全噩梦。”

评论0次