安全团队需要立即防范的 6 种基于浏览器的攻击

近年来,基于浏览器的攻击急剧增长,成为威胁企业安全的主要手段。攻击者通过钓鱼、ClickFix、恶意 OAuth 集成、扩展程序、恶意文件传递及凭证窃取等方式绕过传统防护,直接针对用户及其使用的 SaaS、云服务和业务应用。由于现代工作环境依赖浏览器访问分散的应用系统,攻击检测与防御难度加大。安全专家呼吁企业加强浏览器层面的安全监控,修复弱点并部署多因素认证与可见性工具,以防止凭证泄露和会话劫持等风险。

近年来,针对网络浏览器用户的攻击空前增多。本文将探讨什么是“基于浏览器的攻击”,以及它们为何如此有效。

什么是基于浏览器的攻击?#

首先,确定基于浏览器的攻击是什么很重要。

在大多数情况下,攻击者并不认为自己是在攻击您的 Web 浏览器。他们的最终目标是入侵您的业务应用和数据。这意味着他们会攻击目前已成为企业 IT 支柱的第三方服务。

如今最常见的攻击路径是攻击者登录第三方服务,转储数据,然后通过勒索牟利。只需看看去年的Snowflake客户数据泄露事件,或者仍在持续的 Salesforce 攻击事件,就能明白其影响。

最合理的方法是瞄准这些应用程序的用户。由于工作方式的改变,你的用户比以往任何时候都更容易受到外部攻击者的攻击,并且面临更广泛的潜在攻击技术。

近年来,基于浏览器的攻击(例如 AITM 网络钓鱼、ClickFix 和同意网络钓鱼)呈现出前所未有的增长。

曾几何时,电子邮件是与外界沟通的主要渠道,工作也都发生在本地——在你的设备上,以及你封闭的网络环境中。这使得电子邮件和终端从安全角度而言成为最高优先级。

但现在,随着现代工作在分散的互联网应用程序网络上进行,以及电子邮件之外更加多样化的通信渠道,阻止用户与恶意内容交互变得更加困难(至少,不会严重妨碍他们完成工作的能力)。

鉴于浏览器是访问和使用商业应用程序的地方,因此攻击在那里越来越多也是有道理的。

安全团队需要了解的 6 种主要基于浏览器的攻击#

1. 钓鱼获取凭证和会话#

攻击者入侵商业应用程序最直接的方式就是对该应用的用户进行网络钓鱼。你可能不会认为网络钓鱼是基于浏览器的攻击,但如今它确实如此。

过去十年中,网络钓鱼工具和基础设施已经有了很大的发展,而企业 IT 的变化意味着网络钓鱼攻击的载体以及可针对的应用程序和身份也越来越多。

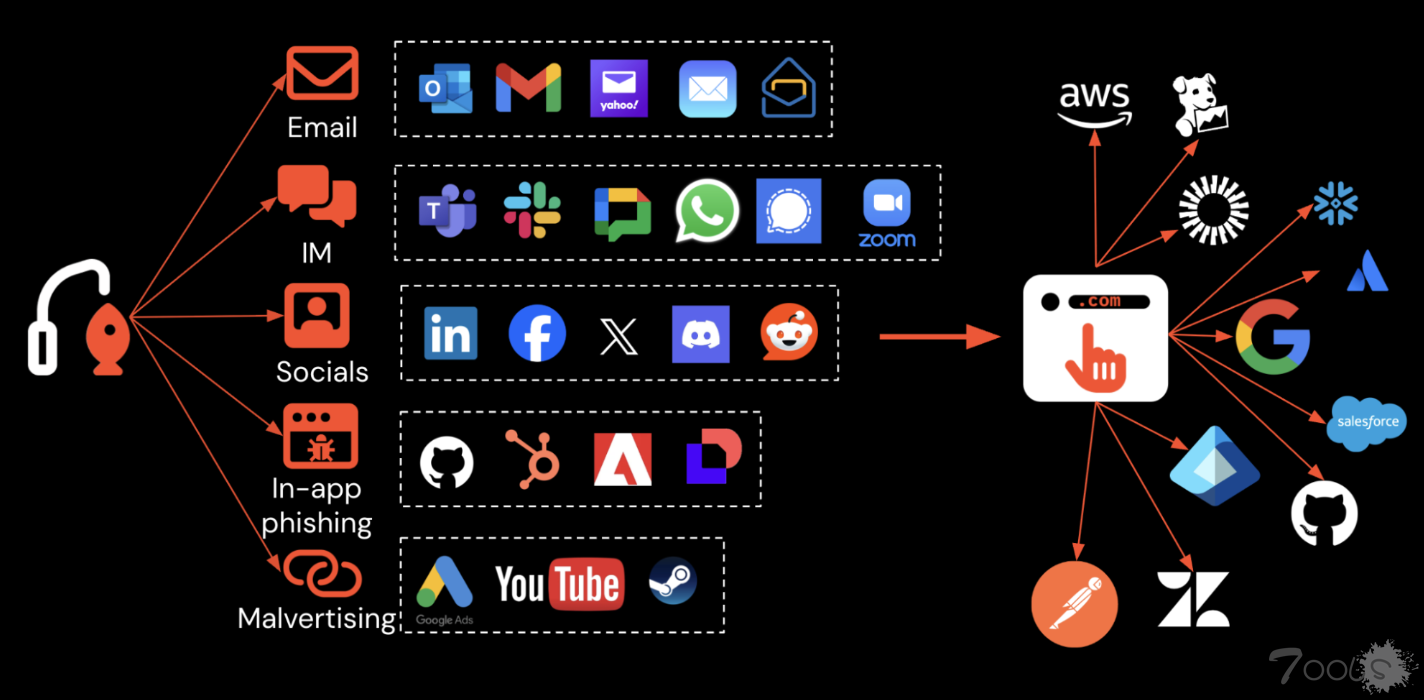

攻击者可以通过即时通讯应用、社交媒体、短信、恶意广告发送链接,并使用应用内通讯功能,甚至直接从 SaaS 服务发送电子邮件以绕过基于电子邮件的检查。同样,现在每个企业都有数百个应用程序可供攻击,且账户安全配置级别各不相同。

网络钓鱼现在是多渠道和跨渠道的,使用灵活的 AitM 工具包瞄准大量云和 SaaS 应用程序——但所有道路都不可避免地通向浏览器。

如今,网络钓鱼已达到工业规模,使用一系列混淆和检测规避技术。最新一代完全定制的MFA绕过网络钓鱼工具包正在动态混淆加载网页的代码,实施自定义机器人保护(例如CAPTCHA或Cloudflare Turnstile),使用运行时反分析功能,并使用合法的SaaS和云服务来托管和投放网络钓鱼链接以掩盖其踪迹。您可以在此处阅读更多关于现代网络钓鱼攻击如何绕过检测控制的信息。

这些变化使得网络钓鱼比以往更加有效,并且越来越难以使用电子邮件和基于网络的反网络钓鱼工具来检测和阻止。

2. 恶意复制粘贴(又名 ClickFix、FileFix 等)#

过去一年最大的安全趋势之一是被称为ClickFix的攻击技术的出现。

这些攻击最初被称为“假验证码”,试图诱骗用户在其设备上运行恶意命令——通常是通过解决浏览器中某种形式的验证挑战。

实际上,通过解决挑战,受害者实际上是从页面剪贴板复制恶意代码并在其设备上运行。它通常会向受害者提供指令,要求他们点击提示,然后直接在 Windows 运行对话框、终端或 PowerShell 中复制、粘贴和运行命令。此外,还出现了FileFix等变体,它们使用文件资源管理器地址栏来执行操作系统命令。最近的例子显示,这种攻击已通过 macOS 终端扩展到 Mac。

最常见的是,这些攻击用于传播信息窃取恶意软件,使用被盗的会话 cookie 和凭据来访问商业应用程序和服务。

与现代凭证和会话网络钓鱼类似,指向恶意页面的链接通过各种交付渠道传播,并使用各种诱饵,包括模拟验证码、Cloudflare Turnstile、模拟网页加载错误等等。许多用于混淆和防止网络钓鱼页面分析的保护措施也适用于 ClickFix 页面,因此检测和阻止这些页面同样具有挑战性。

攻击者在野外使用的 ClickFix 诱饵示例。

3. 恶意 OAuth 集成#

恶意 OAuth 集成是攻击者入侵应用的另一种方式,他们会诱骗用户授权与攻击者控制的恶意应用集成。这也称为“同意钓鱼”。

同意网络钓鱼示例,攻击者诱骗受害者授权攻击者控制的具有危险权限的应用程序。

这是攻击者绕过强化身份验证和访问控制的有效方法,通过绕过典型的登录流程来接管帐户。这包括诸如密钥之类的防网络钓鱼 MFA 方法,因为标准登录流程不适用。

最近,随着 Salesforce 数据泄露事件的持续发生,此类攻击的变种占据了各大媒体的头条。在这种攻击场景中,攻击者诱骗受害者通过 Salesforce 中的设备代码授权流程授权一个由攻击者控制的 OAuth 应用,该流程要求用户输入一个 8 位代码来代替密码或 MFA 因素。

正在进行的 Salesforce 攻击涉及恶意 OAuth 应用程序被授予对受害者的 Salesforce 租户的访问权限。

防止恶意 OAuth 授权需要对应用内用户权限和租户安全设置进行严格的管理。考虑到现代企业中正在使用的数百个应用程序,这绝非易事,其中许多应用程序并非由 IT 和安全团队集中管理(或者在某些情况下,他们完全不了解)。即便如此,您仍会受到应用程序供应商提供的控制措施的限制。

在这种情况下,Salesforce 宣布计划对 OAuth 应用程序授权进行更改,以提高这些攻击引发的安全性 - 但未来还有更多具有不安全配置的应用程序可供攻击者利用。

4. 恶意浏览器扩展#

恶意浏览器扩展是攻击者通过观察和捕获登录过程和/或提取保存在浏览器缓存和密码管理器中的会话 cookie 和凭据来破坏您的业务应用程序的另一种方式。

攻击者会通过创建自己的恶意扩展程序并诱骗用户安装,或接管现有扩展程序以访问已安装该扩展程序的浏览器来实现此目的。攻击者可以非常轻松地购买现有扩展程序并将其添加到恶意更新中,从而轻松绕过扩展程序网络商店的安全检查。

自 2024 年 12 月 Cyberhaven 扩展程序以及至少 35 个其他扩展程序遭到黑客攻击以来,有关基于扩展程序的攻击事件不断增多。自那时起,已发现数百个恶意扩展程序,安装量达数百万次。

一般来说,除非事先获得安全团队的批准,否则员工不应随意安装浏览器扩展程序。然而,现实情况是,许多组织对员工正在使用的扩展程序以及他们因此面临的潜在风险知之甚少。

5. 恶意文件传递#

多年来,恶意文件一直是恶意软件传播和凭证窃取的核心环节。正如恶意广告和路过式攻击等非电子邮件渠道被用来传播网络钓鱼和 ClickFix 诱饵一样,恶意文件也通过类似的方式传播——恶意文件检测只能依靠基本的已知错误检查、使用代理的沙盒分析(在支持沙盒的恶意软件环境中,这种分析作用不大)或终端上的运行时分析。

这不仅仅是恶意可执行文件直接将恶意软件植入设备。文件下载也可能包含额外的链接,将用户引导至恶意内容。事实上,最常见的可下载内容类型之一是 HTML 应用程序 (HTA),它常用于生成本地钓鱼页面,以秘密获取凭证。最近,攻击者将 SVG 文件武器化以达到类似的目的,它们以独立的钓鱼页面的形式运行,在客户端完全呈现虚假的登录门户。

即使无法始终通过文件的表面检查标记出恶意内容,在浏览器中记录文件下载也是对基于端点的恶意软件保护的有益补充,并且为执行客户端攻击或将用户重定向到恶意的基于 Web 的内容的文件下载提供了另一层防御。

6. 凭证被盗和 MFA 漏洞#

最后一种攻击与其说是基于浏览器的攻击,不如说是它们共同作用的产物。当凭证被网络钓鱼或信息窃取恶意软件窃取时,它们可以用来接管缺少 MFA 的账户。

这并非最复杂的攻击,但却非常有效。只需回顾一下去年的Snowflake账户入侵事件或今年早些时候的Jira攻击事件,就能了解攻击者如何大规模利用被盗凭证。

现代企业使用数百个应用程序,因此应用程序未配置强制 MFA(如果可能)的可能性很高。即使应用程序已配置 SSO 并连接到您的主要企业身份,本地“幽灵登录”仍可能继续存在,接受无需 MFA 的密码。

您还可以在浏览器中观察到登录信息 - 事实上,它几乎是一个通用的真相来源,您可以了解员工的实际登录方式、他们正在使用的应用程序以及是否存在 MFA,从而使安全团队能够在攻击者利用之前找到并修复易受攻击的登录信息。

结论#

浏览器攻击日益增多。这使得浏览器成为检测和应对这些攻击的理想场所。但目前,浏览器对于大多数安全团队来说是一个盲点。

Push Security 基于浏览器的安全平台提供全面的检测和响应能力,有效应对导致违规行为的主要根源。Push 可以阻止基于浏览器的攻击,例如 AiTM 网络钓鱼、凭证填充、密码喷洒以及使用窃取的会话令牌进行会话劫持。您还可以使用 Push 查找并修复员工所用应用程序中的漏洞,例如幽灵登录、单点登录 (SSO) 覆盖漏洞、多因素身份验证 (MFA) 漏洞、易受攻击的密码、存在风险的 OAuth 集成等,从而强化您的身份攻击面。

评论0次