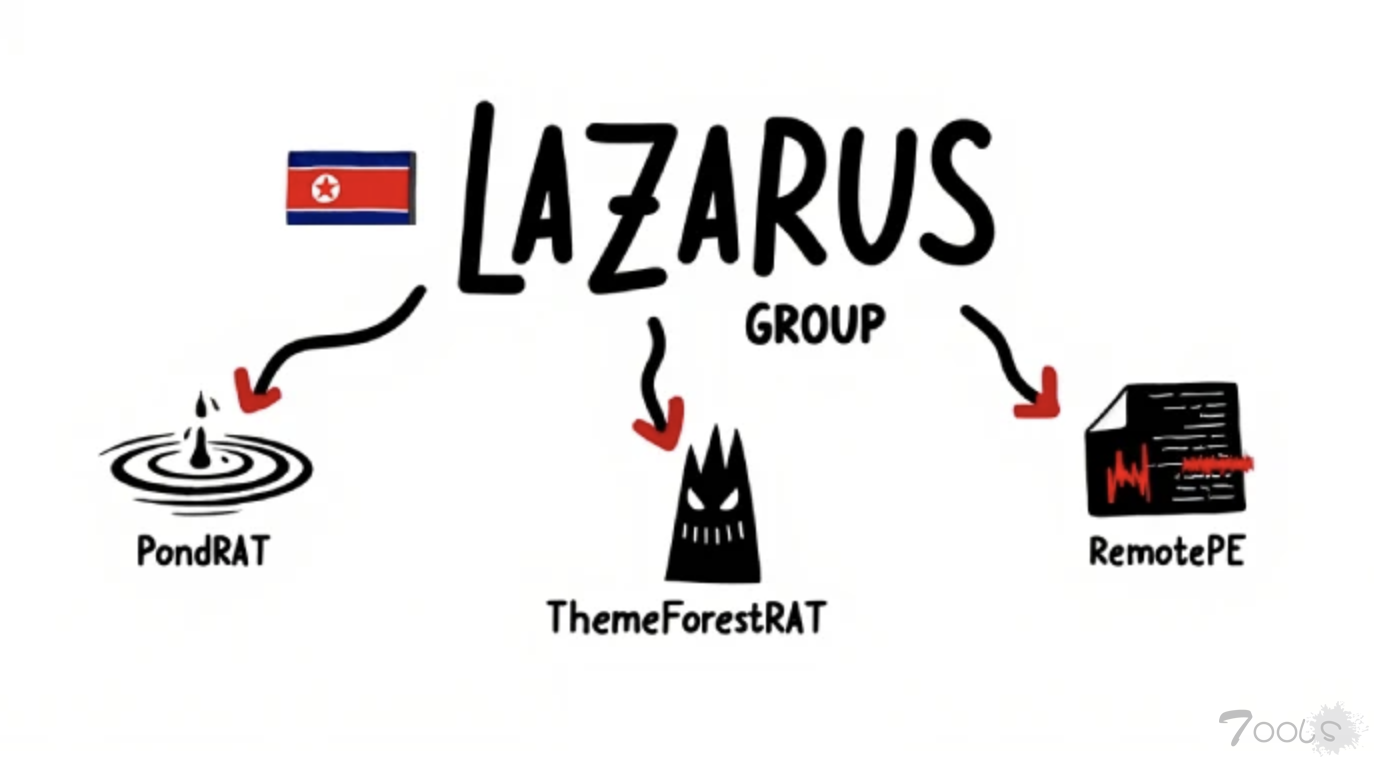

Lazarus Group 利用 PondRAT、ThemeForestRAT 和 RemotePE 扩展恶意软件库

NCC 集团 Fox-IT 披露,朝鲜关联的拉撒路集团近期针对 DeFi 组织发动社会工程攻击,传播 PondRAT、ThemeForestRAT 和 RemotePE 三种跨平台恶意软件。攻击者冒充公司员工在 Telegram 接触目标,并通过伪造的 Calendly、Picktime 网站安排会议,疑似利用 Chrome 零日漏洞入侵。PondRAT 负责初始控制与凭证窃取,ThemeForestRAT 提供更强大的远程控制和隐蔽性,最终替换为高级 RAT RemotePE。此次攻击展现了拉撒路集团分阶段、逐步升级的复杂手法。

与朝鲜有关的威胁行为者拉撒路集团 (Lazarus Group) 被归咎于一项社会工程活动,该活动传播了三种不同的跨平台恶意软件,分别名为 PondRAT、ThemeForestRAT 和 RemotePE。

NCC 集团的 Fox-IT 于 2024 年观察到的这次攻击针对的是去中心化金融 (DeFi) 领域的一个组织,最终导致员工系统受到攻击。

“从此,攻击者使用不同的 RAT 结合其他工具从网络内部进行发现,例如收集凭证或代理连接,”Yun Zheng Hu 和 Mick Koomen表示。“之后,攻击者转向了更隐蔽的 RAT,这可能预示着攻击的下一阶段。”

攻击链始于威胁行为者在 Telegram 上冒充一家贸易公司的现有员工,并使用伪装成 Calendly 和 Picktime 的虚假网站安排与受害者的会议。

审计及其他

虽然目前尚不清楚确切的初始访问向量,但该立足点被用来部署一个名为 PerfhLoader 的加载程序,该加载程序随后会释放PondRAT,这是一种已知的恶意软件,经评估为 POOLRAT(又名 SIMPLESEA)的精简版变种。这家网络安全公司表示,有证据表明,此次攻击使用了Chrome 浏览器中当时存在的零日漏洞。

PondRAT 还附带了许多其他工具,包括截屏程序、键盘记录器、Chrome 凭证和 cookie 窃取程序、Mimikatz、FRPC 以及 MidProxy 和 Proxy Mini 等代理程序。

Fox-IT 表示:“PondRAT 是一款简单易用的 RAT,允许攻击者读写文件、启动进程并运行 Shellcode。” 并补充说,该 RAT至少可以追溯到2021 年。“攻击者将 PondRAT 与 ThemeForestRAT 结合使用大约三个月,之后清理并安装了名为 RemotePE 的更复杂的 RAT。”

PondRAT 恶意软件旨在通过 HTTP(S) 与硬编码的命令和控制 (C2) 服务器进行通信以接收进一步的指令,ThemeForestRAT 通过 PondRAT 或专用加载器直接在内存中启动。

ThemeForestRAT 与 PondRAT 类似,会监控新的远程桌面 (RDP) 会话并通过 HTTP(S) 联系 C2 服务器,检索多达二十个命令来枚举文件/目录、执行文件操作、执行命令、测试 TCP 连接、根据磁盘上的另一个文件对文件进行时间戳记、获取进程列表、下载文件、注入 shellcode、生成进程以及休眠特定时间。

CIS 构建套件

Fox-IT 表示,ThemeForestRAT 与代号为 RomeoGolf 的恶意软件有相似之处,后者被 Lazarus Group 于 2014 年 11 月用于对索尼影视娱乐公司 (SPE) 进行破坏性擦除攻击。Novetta 记录了该恶意软件,并将其作为名为“Operation Blockbuster”的合作行动的一部分。

另一方面,RemotePE 由 RemotePELoader 从 C2 服务器检索,然后由 DPAPILoader 加载。RemotePE 用 C++ 编写,是一种更高级的 RAT,可能专门用于高价值目标。

Fox-IT 表示:“PondRAT 是一种原始的 RAT,灵活性较低,但作为初始有效载荷,它达到了预期目的。对于更复杂的任务,攻击者会使用 ThemeForestRAT,它功能更强大,而且由于只加载到内存中,因此不易被发现。”

评论0次