越南黑客利用PXA窃取软件攻击全球4000个IP地址,窃取20万个密码

研究发现,讲越南语的网络犯罪分子正利用基于 Python 的信息窃取程序 PXA Stealer 发起全球攻击,已感染62国超4000个IP。该恶意软件通过Telegram泄露数据,窃取密码、信用卡、加密钱包等敏感信息,并销售至犯罪平台用于后续攻击。攻击采用DLL侧载、反分析技术及诱饵文档等手段,持续进化,具高度隐蔽性。

网络安全研究人员正在呼吁关注新一波传播基于 Python 的信息窃取程序 PXA Stealer 的活动。

根据 Beazley Security 和 SentinelOne 发布并与 The Hacker News 分享的联合报告,该恶意活动被评估为越南语网络犯罪分子所为,他们通过基于订阅的地下生态系统将从窃取的数据货币化,该生态系统通过 Telegram API 自动转售和重复使用。

安全研究人员 Jim Walter、Alex Delamotte、Francisco Donoso、Sam Mayers、Tell Hause 和 Bobby Venal 表示:“这一发现表明间谍技术的飞跃,它融合了更细致的反分析技术、非恶意诱饵内容以及强化的命令和控制管道,从而阻止了分类和延迟检测的尝试。 ”

网络安全

这些攻击活动已感染了 62 个国家/地区的 4,000 多个唯一 IP 地址,包括韩国、美国、荷兰、匈牙利和奥地利。通过窃取数据的工具捕获的数据包括超过 200,000 个唯一密码、数百条信用卡记录以及超过 400 万个已收集的浏览器 Cookie。

PXA Stealer于 2024 年 11 月首次由思科 Talos 记录,并被归咎于针对欧洲和亚洲政府和教育机构的攻击。它能够窃取密码、浏览器自动填充数据以及加密货币钱包和金融机构的信息。

恶意软件使用 Telegram 作为泄露渠道窃取的数据被输入到 Sherlock 等犯罪平台(窃取日志的提供者),下游威胁行为者可以从中购买信息以进行加密货币盗窃或渗透组织以进行后续目的,从而助长大规模网络犯罪生态系统。

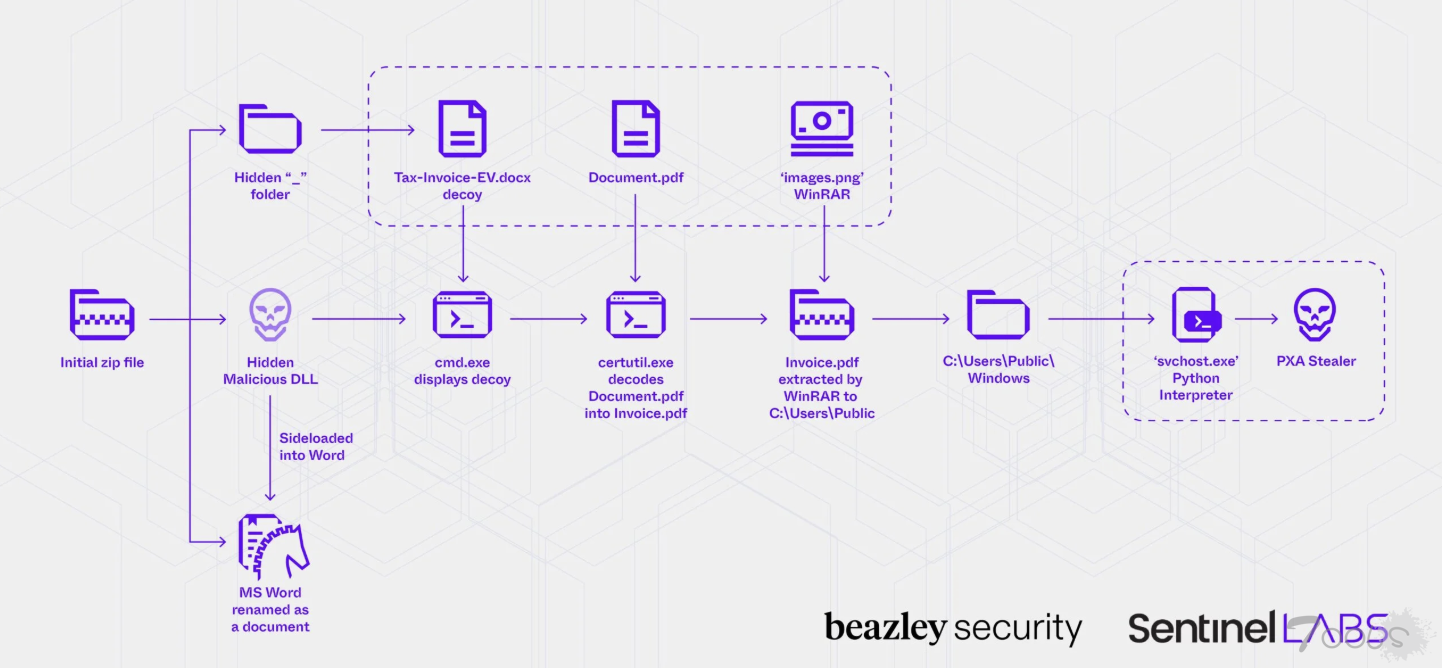

2025 年传播恶意软件的活动见证了战术的稳步演变,威胁行为者采用 DLL 侧载技术和精心设计的暂存层,试图躲避雷达的监视。

恶意 DLL 负责执行感染序列中的其余步骤,最终为窃取程序的部署铺平道路,但在此之前,它会采取措施向受害者显示诱饵文档,例如版权侵权通知。

身份安全风险评估

该数据窃取程序已更新至最新版本,能够通过向正在运行的实例中注入 DLL 来从基于 Chromium 的 Web 浏览器中提取 Cookie,从而突破应用程序绑定的加密保护机制。它还能从 VPN 客户端、云命令行界面 (CLI) 实用程序、连接的文件共享以及 Discord 等应用程序中窃取数据。

研究人员表示:“PXA Stealer 使用 BotID(存储为 TOKEN_BOT)在主机器人和各种 ChatID(存储为 CHAT_ID)之间建立链接。ChatID 是具有各种属性的 Telegram 频道,但它们主要用于托管窃取的数据并向运营商提供更新和通知。”

“此后,这种威胁已发展成为一场高度规避、多阶段的行动,由讲越南语的行为者推动,他们显然与一个基于 Telegram 的有组织的网络犯罪市场有联系,该市场出售被盗受害者数据。”

评论3次

越南黑客开始搞事情了啊

Sentinelone 前两天发了个文章,把黑客TG抖出来了 https://www.sentinelone.com/labs/ghost-in-the-zip-new-pxa-stealer-and-its-telegram-powered-ecosystem/ 有兴趣大家可以看看

越南邻国宰相搞搞