Secret Blizzard 利用恶意软件对莫斯科大使馆发动 ISP 级 AitM 攻击

俄罗斯黑客组织“秘密暴雪”正通过ISP级中间人攻击,针对莫斯科的外国大使馆投放恶意软件ApolloShadow。该软件可安装伪造根证书,获取设备高权限,维持持久控制。攻击链利用强制门户和假冒卡巴斯基软件诱导安装。为防范此类攻击,建议外交机构实施最小权限原则,审查权限设置,并使用VPN等加密通信手段保护网络安全。

据观察,名为“秘密暴雪”的俄罗斯民族国家威胁行为者正在策划一场新的网络间谍活动,该活动针对位于莫斯科的外国大使馆,通过对互联网服务提供商 (ISP) 级别的中间人 ( AitM ) 攻击,并提供名为 ApolloShadow 的定制恶意软件。

微软威胁情报团队在与 The Hacker News 分享的一份报告中表示:“ApolloShadow 能够安装受信任的根证书,诱骗设备信任恶意行为者控制的网站,从而使 Secret Blizzard 能够在外交设备上保持持久性,可能是为了收集情报。 ”

据估计,该活动至少自 2024 年以来一直在持续,对依赖俄罗斯当地 ISP 或电信服务的外交人员构成安全风险。

秘密暴雪 (前身为 Krypton) 隶属于俄罗斯联邦安全局,其绰号包括 Blue Python、Iron Hunter、Pensive Ursa、Snake、SUMMIT、Uroburos、Turla、Venomous Bear 和 Waterbug,也被更广泛的网络安全社区所关注。

网络安全

2024 年 12 月,微软和 Lumen Technologies Black Lotus Labs披露该黑客组织使用巴基斯坦威胁行为者的命令和控制 (C2) 基础设施来发动自己的攻击,以此来掩盖归因工作。

我们还观察到,该对手搭载与其他威胁行为者相关的恶意软件,向位于乌克兰的目标设备投放其 Kazuar 后门。

Windows 制造商指出,AitM 职位很可能通过合法拦截来实现,并包括以卡巴斯基防病毒软件为幌子安装根证书,以获得对系统的更高访问权限。

初始访问是通过将目标设备置于强制门户之后,重定向到威胁行为者控制的基础设施来实现的,从而下载并执行 ApolloShadow 恶意软件。

微软表示:“一旦进入强制门户,Windows 测试连接状态指示器就会启动——这是一项合法服务,它通过向 hxxp://www.msftconnecttest[.]com/redirect 发送 HTTP GET 请求来确定设备是否可以访问互联网,该请求应该直接指向 msn[.]com。”

“一旦系统打开指向该地址的浏览器窗口,系统就会被重定向到一个单独的由参与者控制的域,该域可能会显示证书验证错误,从而提示目标下载并执行 ApolloShadow。”

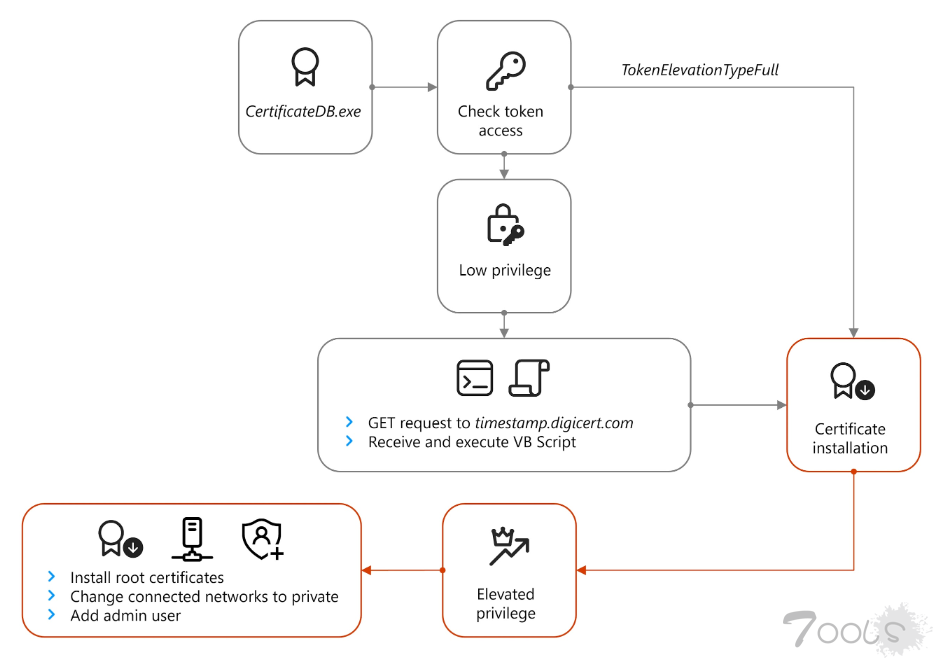

然后,恶意软件将主机信息发送到 C2 服务器,如果设备未在默认管理设置下运行,则运行名为 CertificateDB.exe 的二进制文件,并将未知的 Visual Basic 脚本作为第二阶段有效负载检索。

在最后一步中,ApolloShadow 进程再次启动,并向用户显示用户访问控制 (UAC) 弹出窗口,并指示他们授予用户可用的最高权限。

网络安全

如果正在运行的进程已经以足够的提升权限运行,ApolloShadow 的执行路径就会有所不同,它会滥用这些权限通过注册表配置文件更改将所有网络设置为私有,并使用用户名 UpdatusUser 和硬编码密码创建管理用户,从而允许对机器的持续访问。

该公司表示:“这引发了多项变化,包括允许主机设备被发现,以及放宽防火墙规则以启用文件共享。虽然我们没有发现任何直接的横向移动尝试,但这些修改的主要原因可能是为了降低网络上横向移动的难度。”

此步骤成功完成后,受害者会看到一个窗口,显示数字证书部署正在进行中,从而导致使用 certutil 实用程序在计算机上安装两个根证书。此外,还会释放一个名为“wincert.js”的文件,该文件允许 Mozilla Firefox 信任根证书。

为了防御秘密暴雪活动,敦促在莫斯科运营的外交实体实施最小特权原则 (PoLP),定期审查特权群体,并将所有流量通过加密隧道路由到受信任的网络或使用虚拟专用网络 (VPN) 服务提供商。

评论0次