黑客利用 Facebook 广告通过虚假加密货币交易应用程序传播 JSCEAL 恶意软件

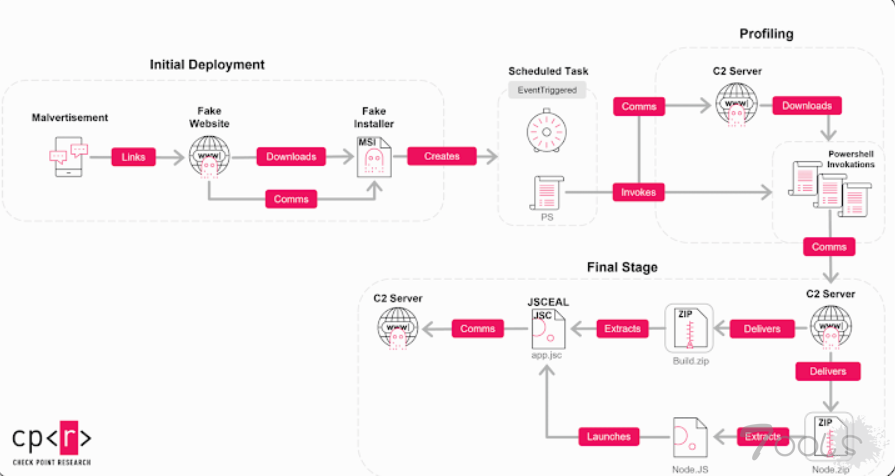

网络安全研究人员警告,一项通过虚假加密货币交易应用分发JSCEAL恶意软件的活动正在活跃。该恶意软件通过Facebook广告引导用户访问伪造网站,诱导安装带有后门的程序,并通过模块化感染链收集凭证、钱包等敏感信息。JSCEAL具备截获流量、注入恶意脚本、远程控制等功能,伪装性强,分析难度大。研究称该攻击自2024年3月活跃,能绕过传统安全机制。

网络安全研究人员正在呼吁关注一项正在进行的活动,该活动分发虚假的加密货币交易应用程序,以部署名为 JSCEAL 的编译型 V8 JavaScript (JSC) 恶意软件,该恶意软件可以从凭证和钱包中捕获数据。

据 Check Point 称,该活动利用 Facebook 上发布的数千条恶意广告,试图将毫无戒心的受害者重定向到伪造网站,并引导他们安装虚假应用程序。这些广告通过被盗账户或新创建的账户进行分享。

该公司在一份分析报告中指出: “攻击者将安装程序的功能拆分成不同的组件,最显著的是将部分功能转移到受感染网站内的 JavaScript 文件中。模块化、多层的感染流程使攻击者能够在攻击的每个阶段调整新的策略和有效载荷。”

网络安全

值得注意的是,微软早在 2025 年 4 月就记录了该活动的某些方面,WithSecure 也于本月记录了该活动,后者将其追踪为WEEVILPROXY。据这家芬兰安全供应商称,该活动自 2024 年 3 月以来一直活跃。

在传递最终的 JSC 有效载荷之前,攻击链被发现采用了依赖于基于脚本的指纹识别的新型反分析机制。

这家以色列网络安全公司指出:“威胁行为者实施了一种独特的机制,要求恶意网站和安装程序并行运行才能成功执行,这大大增加了分析和检测工作的复杂性。”

点击 Facebook 广告中的链接会触发重定向链,如果目标的 IP 地址不在所需范围内或引荐来源不是 Facebook,最终会将受害者引导至模仿 TradingView 等合法服务或诱饵网站的虚假登陆页面。

该网站还包含一个 JavaScript 文件,该文件尝试与端口 30303 上的本地主机服务器进行通信,此外还托管另外两个 JavaScript 脚本,负责跟踪安装过程并启动由 MSI 安装程序中的组件处理的 POST 请求。

从该站点下载的安装程序文件会解压多个 DLL 库,同时在 localhost:30303 上启动 HTTP 监听器,以处理来自该虚假站点的 POST 请求。这种相互依赖关系也意味着,如果其中任何一个组件出现故障,感染链就无法继续进行。

Check Point 表示:“为了确保受害者不会怀疑异常活动,安装程序会使用 msedge_proxy.exe 打开一个 webview,将受害者引导至该应用程序的合法网站。”

DLL 模块旨在解析来自网站的 POST 请求并收集系统信息并开始指纹识别过程,之后通过 PowerShell 后门将捕获的信息以 JSON 文件的形式泄露给攻击者。

如果受害者主机被认为有价值,感染链就会进入最后阶段,利用 Node.js 执行 JSCEAL 恶意软件。

网络安全

该恶意软件除了与远程服务器建立连接以接收进一步指令外,还设置本地代理,目的是拦截受害者的网络流量,并将恶意脚本注入银行、加密货币和其他敏感网站,以实时窃取他们的凭证。

JSCEAL 的其他功能包括收集系统信息、浏览器 Cookie、自动填充密码、Telegram 帐户数据、屏幕截图、键盘输入,以及发起中间人 (AitM) 攻击和操纵加密货币钱包。它还可以充当远程访问木马。

Check Point 表示:“这款复杂的恶意软件旨在获得受害者设备的绝对控制权,同时还能抵御传统安全工具的攻击。它结合了编译代码和高度混淆的手段,同时展现出多种功能,使得分析工作充满挑战且耗时。”

“使用 JSC 文件可以让攻击者简单有效地隐藏他们的代码,帮助其逃避安全机制,并使其难以分析。”

评论1次

虚拟货币APP安全应该从使用者本身提高,然后广告商那边也应该对上传内容进行安全审核。