维护者令牌在网络钓鱼攻击中被盗后,恶意软件被注入 5 个 npm 软件包

网络安全研究人员警告称,近期针对流行 npm 包的供应链攻击通过网络钓鱼窃取维护者令牌,直接发布含恶意 DLL 的软件包,引发远程代码执行风险。受影响的包包括 eslint-config-prettier、eslint-plugin-prettier 等。攻击者伪装成 npm 官方发送钓鱼邮件,诱导登录伪造页面。建议开发者回滚受影响版本并启用双因素认证。同时,Arch Linux 亦发现 AUR 中有三个包安装 Chaos RAT 木马,已紧急下架。

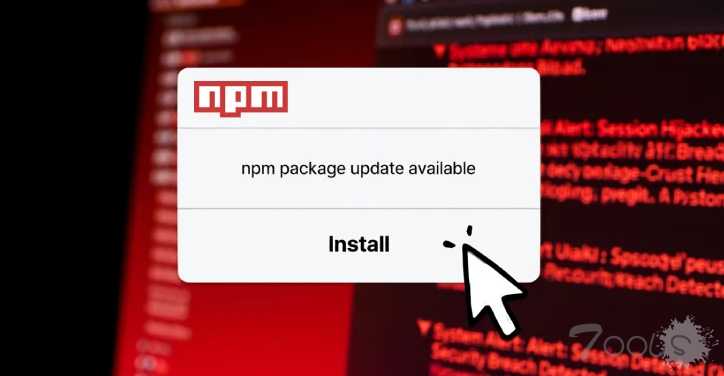

网络安全研究人员已发出警报,称有人发起了针对流行 npm 包的供应链攻击,该攻击通过网络钓鱼活动进行,旨在窃取项目维护者的 npm 令牌。

然后,捕获的令牌被用来将软件包的恶意版本直接发布到注册表,而无需在各自的 GitHub 存储库上提交任何源代码或提出拉取请求。

根据Socket 的说法,受影响的软件包及其恶意版本的列表如下 -

eslint-config-prettier(版本 8.10.1、9.1.1、10.1.6 和 10.1.7)

eslint-plugin-prettier(版本 4.2.2 和 4.2.3)

synckit(版本 0.11.9)

@pkgr/core(版本 0.2.8)

napi-postinstall(版本 0.3.1)

网络安全

该软件供应链安全公司表示:“注入的代码试图在 Windows 机器上执行 DLL,可能允许远程代码执行。”

这一进展是在一次网络钓鱼活动之后发生的,该活动被发现发送冒充 npm 的电子邮件,以诱骗项目维护者点击域名抢注的链接(“npnjs[.]com”,而不是“npmjs[.]com”)来获取他们的凭证。

该数字信件的主题为“请验证您的电子邮件地址”,冒充了与 npm 关联的合法电子邮件地址(“support@npmjs[.]org”),敦促收件人点击嵌入的链接来验证他们的电子邮件地址。

根据 Socket 的说法,受害者被重定向到的虚假登陆页面是合法 npm 登录页面的克隆,旨在捕获他们的登录信息。

建议使用受影响软件包的开发人员仔细检查已安装的版本,并回滚到安全版本。建议项目维护人员启用双因素身份验证以保护其帐户,并使用作用域令牌(而非密码)发布软件包。

Socket 表示:“这一事件表明,针对维护人员的网络钓鱼攻击可以迅速升级为整个生态系统的威胁。”

这一发现与另一起无关的活动相吻合,该活动向 npm 推送了 28 个包含抗议软件功能的软件包,这些软件包可以禁用俄罗斯或白俄罗斯域名网站上的鼠标交互。这些软件包还可以循环播放乌克兰国歌。

然而,这种攻击只有在网站访问者将浏览器语言设置为俄语时才会生效,而且在某些情况下,同一网站会被重复访问,从而确保只有重复访问者才会成为攻击目标。此次攻击活动标志着上个月首次发现的攻击活动的进一步扩展。

安全研究员奥利维亚·布朗 (Olivia Brown)表示:“这款抗议软件强调,开发人员采取的行动可能会在嵌套依赖关系中不被注意地传播,并且可能需要几天或几周的时间才能显现出来。”

Arch Linux 删除了 3 个安装 Chaos RAT 恶意软件的 AUR 软件包#

网络安全

与此同时,Arch Linux 团队表示,他们已经从现已删除的GitHub 存储库中撤下了三个恶意 AUR 包,这些包被上传到 Arch 用户存储库 ( AUR ),并隐藏了安装名为Chaos RAT的远程访问木马的隐藏功能。

受影响的软件包包括:“ librewolf-fix-bin ”、“ firefox-patch-bin ”和“ zen-browser-patched-bin ”。它们由名为“ danikpapas ”的用户于 2025 年 7 月 16 日发布。

维护人员表示: “这些软件包正在安装来自同一 GitHub 存储库的脚本,该脚本已被识别为远程访问木马 (RAT)。我们强烈建议可能安装了这些软件包的用户将其从系统中删除,并采取必要措施,确保其不被感染。”

评论0次