NVIDIA 容器工具包存在严重缺陷,可导致 AI 云服务权限提升

研究人员披露 NVIDIA 容器工具包中的高危漏洞 CVE-2025-23266(CVSS 9.0),代号“NVIDIAScape”,可导致容器逃逸、权限提升及数据泄露,威胁 AI 云服务安全。该漏洞影响 Container Toolkit 1.17.7+ 和 GPU Operator 25.3.0+,已在新版中修复。攻击者仅需三行 Dockerfile 即可加载恶意库接管主机。Wiz 警告应重视基础设施漏洞,并在多租户环境中采用更强隔离手段。

网络安全研究人员披露了NVIDIA 容器工具包中一个严重的容器逃逸漏洞,该漏洞可能对托管 AI 云服务构成严重威胁。

该漏洞编号为 CVE-2025-23266,CVSS 评分为 9.0(满分 10.0)。谷歌旗下云安全公司 Wiz将其代号为NVIDIAScape 。

NVIDIA在针对该漏洞的公告中表示: “适用于所有平台的 NVIDIA Container Toolkit 在用于初始化容器的一些钩子中存在漏洞,攻击者可以利用提升的权限执行任意代码。”

网络安全

“成功利用此漏洞可能会导致权限提升、数据篡改、信息泄露和拒绝服务。”

该缺陷影响 NVIDIA Container Toolkit 1.17.7 及以上版本,以及 NVIDIA GPU Operator 25.3.0 及以上版本。GPU 制造商已分别在 1.17.8 和 25.3.1 版本中解决了该问题。

NVIDIA 容器工具包是一组库和实用程序的集合,可帮助用户构建和运行 GPU 加速的 Docker 容器。NVIDIA GPU Operator 旨在将这些容器自动部署到 Kubernetes 集群中的 GPU 节点上。

Wiz 在周四的分析中分享了该漏洞的细节,并表示该缺陷影响了 37% 的云环境,攻击者可以通过三行漏洞访问、窃取或操纵在同一共享硬件上运行的所有其他客户的敏感数据和专有模型。

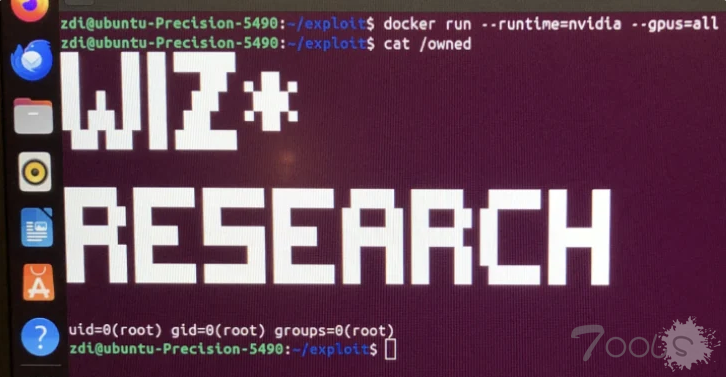

该漏洞源于工具包处理开放容器倡议 (OCI) 钩子“createContainer”时的错误配置。成功利用 CVE-2025-23266 漏洞可导致服务器被完全接管。Wiz 还表示,该漏洞“极其”易于武器化。

Wiz 研究人员 Nir Ohfeld 和 Shir Tamari补充道:“通过在 Dockerfile 中设置 LD_PRELOAD,攻击者可以指示 nvidia-ctk 钩子加载恶意库。”

更糟糕的是,createContainer钩子执行时会将其工作目录设置为容器的根文件系统。这意味着恶意库可以通过简单的路径直接从容器镜像加载,从而完成漏洞利用链。

网络安全

所有这些都可以通过一个“极其简单的三行 Dockerfile”来实现,该文件将攻击者的共享对象文件加载到特权进程中,从而实现容器逃逸。

几个月前,Wiz详细介绍了NVIDIA Container Toolkit 中另一个漏洞(CVE-2024-0132,CVSS 评分:9.0 和 CVE-2025-23359,CVSS 评分:8.3)的绕过方法,该漏洞可能被滥用以实现完全主机接管。

Wiz 表示:“虽然围绕人工智能安全风险的炒作往往集中在未来基于人工智能的攻击上,但不断增长的人工智能技术栈中的‘老式’基础设施漏洞仍然是安全团队应该优先考虑的直接威胁。”

此外,这项研究再次强调,容器并非一道强大的安全屏障,不应被依赖为唯一的隔离手段。在设计应用程序时,尤其是在多租户环境中,应始终“假设存在漏洞”,并至少实施一道强大的隔离屏障,例如虚拟化。

评论0次