Ivanti 零日漏洞被利用来投放 MDifyLoader 并发起内存中 Cobalt Strike 攻击

网络安全研究人员披露,攻击者利用Ivanti ICS设备的CVE-2025-0282和CVE-2025-22457漏洞,投放基于libPeConv开发的MDifyLoader恶意软件,并在内存中运行Cobalt Strike 4.5。攻击还涉及DLL侧载、Fscan扫描工具、Go语言开发的VShell远程访问工具,并通过EternalBlue等手段横向移动,创建持久化账户,实现长期潜伏。

网络安全研究人员披露了一种名为MDifyLoader的新恶意软件的详细信息,该恶意软件与利用 Ivanti Connect Secure (ICS) 设备安全漏洞的网络攻击有关。

根据 JPCERT/CC 今天发布的报告,在 2024 年 12 月至 2025 年 7 月期间观察到的入侵中,利用CVE-2025-0282和CVE-2025-22457的威胁行为者已利用这些漏洞来投放 MDifyLoader,然后利用该漏洞在内存中启动 Cobalt Strike。

CVE-2025-0282 是 ICS 中的一个严重安全漏洞,可能允许未经身份验证的远程代码执行。Ivanti 已于 2025 年 1 月初修复了该漏洞。CVE-2025-22457 已于 2025 年 4 月修复,该漏洞涉及一个基于堆栈的缓冲区溢出漏洞,可导致执行任意代码。

网络安全

虽然这两个漏洞都已在野外被用作零日漏洞,但 JPCERT/CC 今年 4 月的调查结果显示,第一个漏洞已被滥用,用于传播SPAWNCHIMERA和DslogdRAT等恶意软件家族。

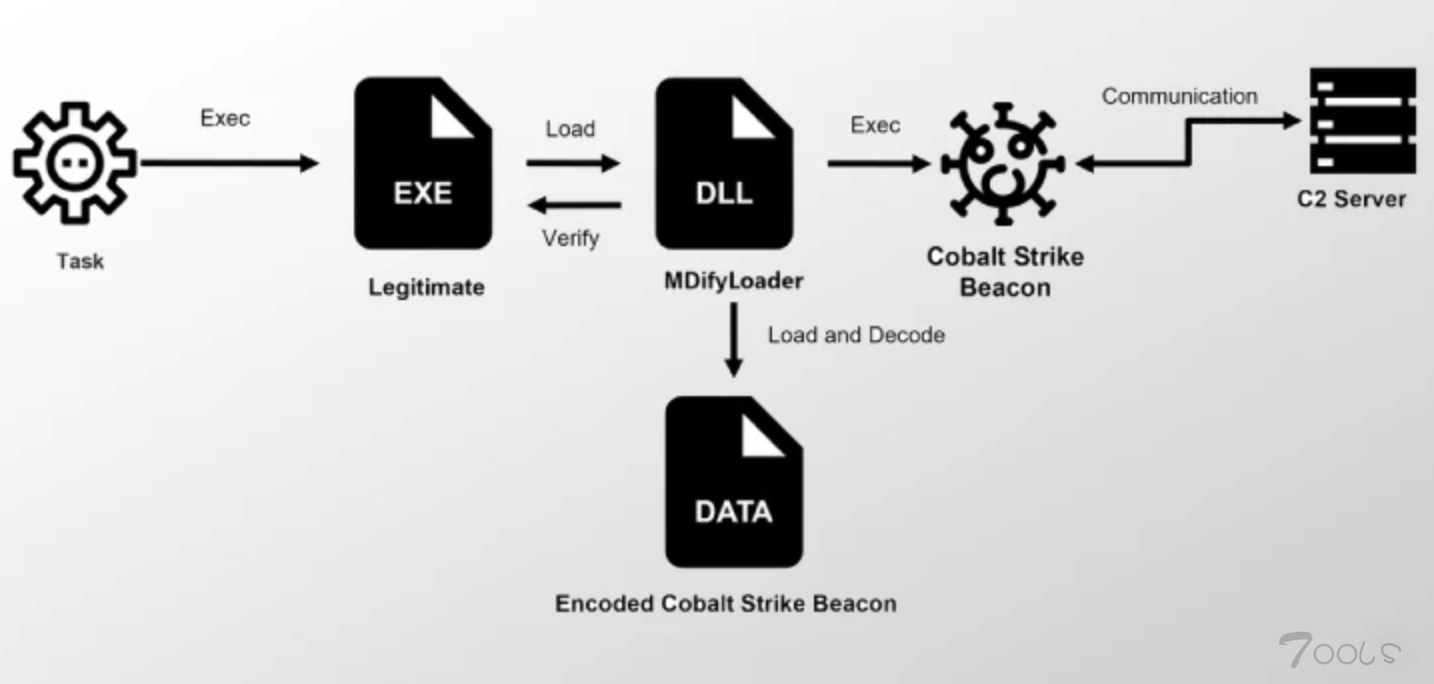

针对涉及工业控制系统 (ICS) 漏洞的攻击的最新分析发现,攻击者利用 DLL 侧载技术启动 MDifyLoader,该程序包含一个编码的 Cobalt Strike 信标载荷。该信标载荷已被确定为 4.5 版本,发布于2021 年 12 月。

JPCERT/CC 研究员 Yuma Masubuchi表示: “MDifyLoader 是一个基于开源项目libPeConv创建的加载器。MDifyLoader随后会加载加密数据文件,解码 Cobalt Strike Beacon,并在内存中运行它。”

同时投入使用的还有一款基于 Go 语言的远程访问工具 VShell 以及另一款用 Go 语言编写的开源网络扫描实用程序Fscan。值得注意的是,近几个月来,这两个程序都被多个中国黑客组织采用。

Fscan的执行流程

我们发现,Fscan 是通过加载程序执行的,而加载程序又是通过 DLL 侧加载启动的。该恶意 DLL 加载程序基于开源工具FilelessRemotePE。

JPCERT/CC 表示:“攻击者使用的 VShell 具有检查系统语言是否设置为中文的功能。攻击者多次执行 VShell 失败,经确认,每次他们都安装了新版本并再次尝试执行。此行为表明,该语言检查功能可能用于内部测试,在部署期间保持启用状态。”

网络安全

据称,在进入内部网络后,攻击者对 FTP、MS-SQL 和 SSH 服务器进行了暴力攻击,并利用EternalBlue SMB 漏洞(MS17-010) 试图提取凭据并在网络中横向移动。

Masubuchi 表示:“攻击者创建了新的域帐户并将其添加到现有组中,这样即使先前获得的凭据被撤销,他们也能保留访问权限。”

这些账户与正常操作混为一谈,从而能够长期访问内部网络。此外,攻击者将其恶意软件注册为服务或任务调度程序以保持持久性,确保其在系统启动时或特定事件触发时运行。

评论0次