在针对美国和墨西哥组织的攻击中发现新的 SparrowDoor 后门变种

名为FamousSparrow的中国威胁行为者涉嫌针对美国贸易集团和墨西哥研究机构发起网络攻击,旨在传播其旗舰后门 SparrowDoor 和 ShadowPad。

名为FamousSparrow的中国威胁行为者涉嫌针对美国贸易集团和墨西哥研究机构发起网络攻击,旨在传播其旗舰后门 SparrowDoor 和 ShadowPad。

此次活动于 2024 年 7 月观察到,标志着黑客团队首次部署ShadowPad,这是一种由中国国家支持的行为者广泛分享的恶意软件。

ESET 在与 The Hacker News 分享的一份报告中表示: “FamousSparrow 部署了两个之前未记录的 SparrowDoor 后门版本,其中一个是模块化的。这两个版本都比以前的版本有了很大的进步,并实现了命令的并行化。”

2021 年 9 月,斯洛伐克网络安全公司首次记录了FamousSparrow,该事件与该组织使用专门使用的植入程序 SparrowDoor 针对酒店、政府、工程公司和律师事务所发动的一系列网络攻击有关。

自那时起,有报道称敌对集体的战术与被追踪的 Earth Estries、GhostEmperor 以及最引人注目的 Salt Typhoon 集群重叠,这些集群被认为是针对电信行业的入侵。

然而,ESET 指出,它将 FamousSparrow 视为一个独特的威胁组织,该组织与Earth Estries存在一些松散的联系,与 Crowdoor 和 HemiGate 有相似之处。

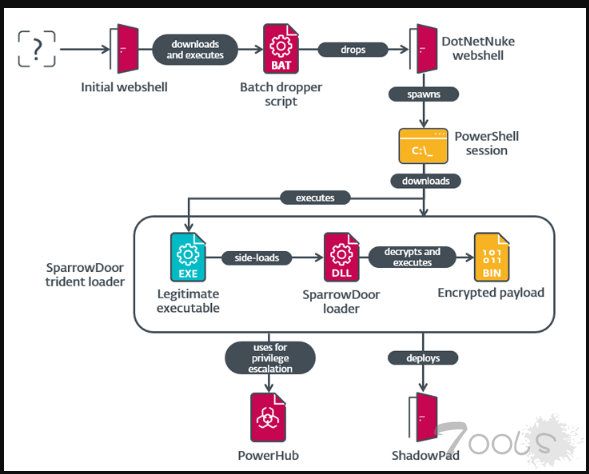

攻击链涉及威胁行为者在 Internet 信息服务 (IIS) 服务器上部署 Web Shell,尽管目前尚不清楚实现此目的的具体机制。据说两名受害者都运行的是旧版本的 Windows Server 和 Microsoft Exchange Server。

Web Shell 充当管道,从远程服务器投放批处理脚本,然后启动嵌入其中的 Base64 编码的 .NET Web Shell。该 Web Shell 最终负责部署 SparrowDoor 和 ShadowPad。

ESET 表示,SparrowDoor 的一个版本与 Crowdoor 类似,但这两个变种都比其前身有了显著改进。其中包括能够同时执行耗时的命令,例如文件 I/O 和交互式 shell,从而使后门能够在运行时处理传入的指令。

安全研究员 Alexandre Côté Cyr 表示:“当后门收到这些命令之一时,它会创建一个线程,启动与 C&C 服务器的新连接。然后,唯一的受害者 ID 会通过新连接发送,同时发送一个命令 ID,指示导致此新连接的命令。”

“这使得 C&C 服务器能够跟踪哪些连接与同一受害者相关以及它们的用途。然后,每个线程都可以处理一组特定的子命令。”

SparrowDoor 拥有多种命令,允许它启动代理、启动交互式 shell 会话、执行文件操作、枚举文件系统、收集主机信息,甚至卸载自身。

相比之下,后门的第二个版本是模块化的,与其他产品有明显不同,它采用基于插件的方法来实现其目标。它支持多达九种不同的模块 -

Cmd——运行单个命令

CFile——执行文件系统操作

CKeylogPlug-记录击键

CSocket - 启动 TCP 代理

CShell - 启动交互式 shell 会话

CTransf - 在受感染的 Windows 主机和 C&C 服务器之间启动文件传输

CRdp - 截屏

CPro - 列出正在运行的进程并终止特定的进程

CFileMoniter - 监视指定目录的文件系统变化

ESET 表示:“这一新发现的活动表明,该组织不仅仍在运作,而且在此期间还在积极开发 SparrowDoor 的新版本。”

评论4次

搞个样本玩玩

有无样本搞来分析玩玩

原文应该是这个,有IOC。 https://www.welivesecurity.com/en/eset-research/you-will-always-remember-this-as-the-day-you-finally-caught-famoussparrow/

xi望TOP安全厂商及时更新专杀工具,并推广。防止被长期控制

有无样本搞来分析玩玩