增强网络弹性:CISA 红队对美国关键基础设施部门组织的评估的见解

应关键基础设施组织的要求,网络安全和基础设施安全局 (CISA) 进行了红队评估 (RTA)。在 RTA 期间,CISA 的红队模拟现实世界的恶意网络操作,以评估组织的网络安全检测和响应能力。 CISA 与受评估组织协调发布此网络安全公告,详细介绍红队的活动,包括其战术、技术和程序 (TTP) 以及相关的网络防御活动。此外,该咨询还包含评估中的经验教训和主要发现,为网络防御者和软件制造商提供建议,以改善其组织和客户的网络安全状况。

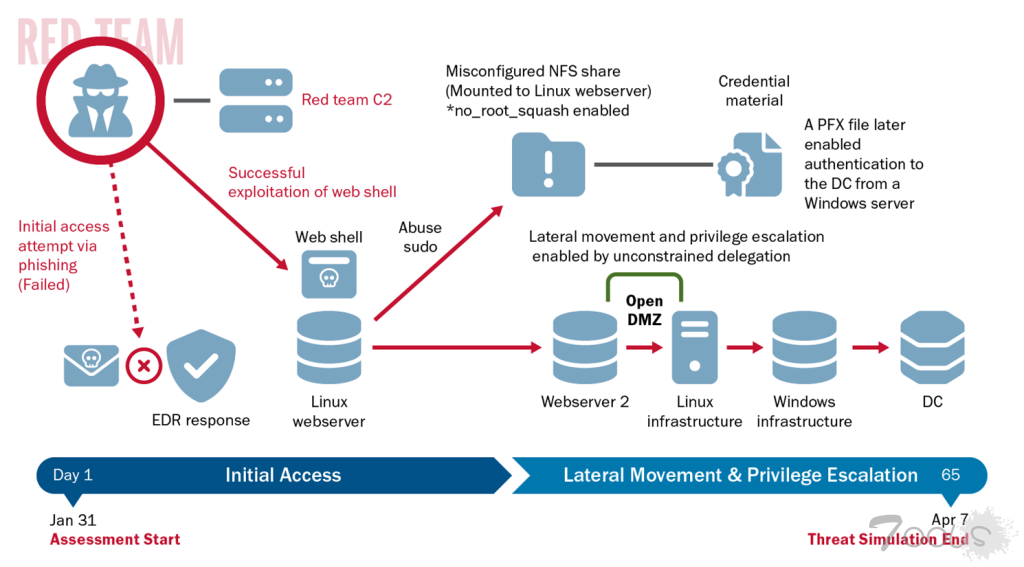

在本次评估中,红队(也称为“团队”)通过第三方先前安全评估留下的 Web shell 获得了初步访问权限。红队继续穿过非军事区 (DMZ) 进入网络,以完全破坏组织的域和多个敏感业务系统 (SBS) 目标。接受评估的组织发现了红队最初活动的证据,但未能针对通过其 DMZ 的恶意网络流量及时采取行动,也未能对红队在组织 Windows 环境中的存在提出质疑。

红队能够危害组织的域和 SBS,因为它缺乏足够的控制来检测和响应他们的活动。红队的调查结果为网络防御者和软件制造商提供了有关如何应对和降低风险的经验教训。

经验教训:接受评估的组织没有足够的技术控制来预防和检测恶意活动。该组织过于依赖基于主机的端点检测和响应 (EDR) 解决方案,并且没有实施足够的网络层保护。

经验教训:组织的员工需要持续的培训、支持和资源来实施安全的软件配置和检测恶意活动。工作人员需要不断提高其技术能力,获得有关其系统的更多机构知识,并确保管理层为他们提供足够的资源,以便有条件成功保护其网络。

经验教训:组织的领导层最大限度地降低了组织已知攻击媒介的业务风险。领导层没有优先考虑自己的网络安全团队发现的漏洞的处理,并且在基于风险的决策中错误地计算了其利用的潜在影响和可能性。

为了降低类似恶意网络活动的风险,CISA 鼓励关键基础设施组织应用本通报“缓解措施”部分中的建议,以确保安全流程和程序是最新的、有效的,并能够及时检测和缓解恶意活动。

本文件说明了关键基础设施所有者和运营商因补偿不安全的软件和硬件而承受的巨大负担和成本。所有者和运营商应保持必要的复杂网络防御技能的期望会带来过度的风险。技术制造商必须承担产品安全的责任。认识到不安全的软件会导致这些已确定的问题,CISA 敦促软件制造商采用“设计安全”原则并实施本通报“缓解措施”部分中的建议,包括下列建议:

将安全性嵌入到整个软件开发生命周期 (SDLC) 的产品架构中。

消除默认密码。

为特权用户强制执行 MFA (理想情况下的防网络钓鱼 MFA),并使 MFA 成为默认功能,而不是选择加入功能。

翻译版pdf传不到论坛,传百度云了

通过网盘分享的文件:CISA 红队对美国关键基础设施部门组织的评估的见解.pdf

链接: https://pan.baidu.com/s/1bCSidn4uKuzOzK4r3igjBQ?pwd=xe88 提取码: xe88

红队能够危害组织的域和 SBS,因为它缺乏足够的控制来检测和响应他们的活动。红队的调查结果为网络防御者和软件制造商提供了有关如何应对和降低风险的经验教训。

经验教训:接受评估的组织没有足够的技术控制来预防和检测恶意活动。该组织过于依赖基于主机的端点检测和响应 (EDR) 解决方案,并且没有实施足够的网络层保护。

经验教训:组织的员工需要持续的培训、支持和资源来实施安全的软件配置和检测恶意活动。工作人员需要不断提高其技术能力,获得有关其系统的更多机构知识,并确保管理层为他们提供足够的资源,以便有条件成功保护其网络。

经验教训:组织的领导层最大限度地降低了组织已知攻击媒介的业务风险。领导层没有优先考虑自己的网络安全团队发现的漏洞的处理,并且在基于风险的决策中错误地计算了其利用的潜在影响和可能性。

为了降低类似恶意网络活动的风险,CISA 鼓励关键基础设施组织应用本通报“缓解措施”部分中的建议,以确保安全流程和程序是最新的、有效的,并能够及时检测和缓解恶意活动。

本文件说明了关键基础设施所有者和运营商因补偿不安全的软件和硬件而承受的巨大负担和成本。所有者和运营商应保持必要的复杂网络防御技能的期望会带来过度的风险。技术制造商必须承担产品安全的责任。认识到不安全的软件会导致这些已确定的问题,CISA 敦促软件制造商采用“设计安全”原则并实施本通报“缓解措施”部分中的建议,包括下列建议:

将安全性嵌入到整个软件开发生命周期 (SDLC) 的产品架构中。

消除默认密码。

为特权用户强制执行 MFA (理想情况下的防网络钓鱼 MFA),并使 MFA 成为默认功能,而不是选择加入功能。

翻译版pdf传不到论坛,传百度云了

通过网盘分享的文件:CISA 红队对美国关键基础设施部门组织的评估的见解.pdf

链接: https://pan.baidu.com/s/1bCSidn4uKuzOzK4r3igjBQ?pwd=xe88 提取码: xe88

评论0次