邮件欺诈新威胁,微软披露 Exchange Server 高风险漏洞

11 月 13 日消息,科技媒体 bleepingcomputer 昨日(11 月 12 日)发布博文,报道称微软披露高危 Exchange Server 漏洞,攻击者利用该漏洞可伪造合法发件人,从而更有效分发恶意邮件。

11 月 13 日消息,科技媒体 bleepingcomputer 昨日(11 月 12 日)发布博文,报道称微软披露高危 Exchange Server 漏洞,攻击者利用该漏洞可伪造合法发件人,从而更有效分发恶意邮件。

IT之家援引博文内容,该漏洞追踪编号为 CVE-2024-49040,主要影响 Exchange Server 2016 和 2019,由 Solidlab 安全研究员 Vsevolod Kokorin 发现,并于今年 5 月向微软报告。

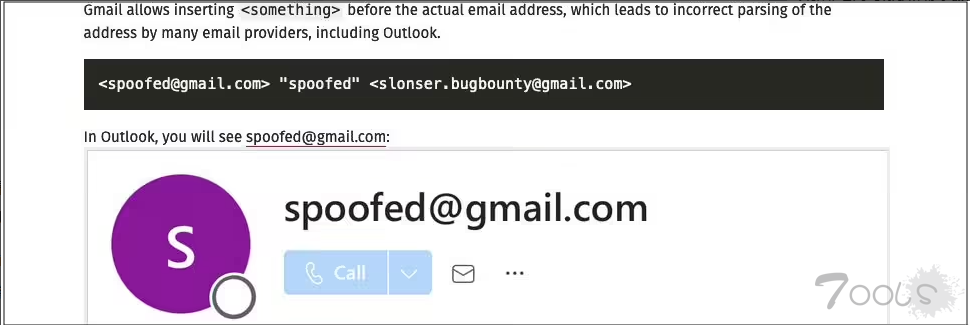

Kokorin 在其五月的报告中指出,问题在于 SMTP 服务器对收件人地址的解析方式不同,让攻击者可以实现电子邮件欺诈。

他还提到,一些电子邮件服务提供商允许在组名中使用不符合 RFC 标准的符号(如 <和>),这进一步加剧了问题。

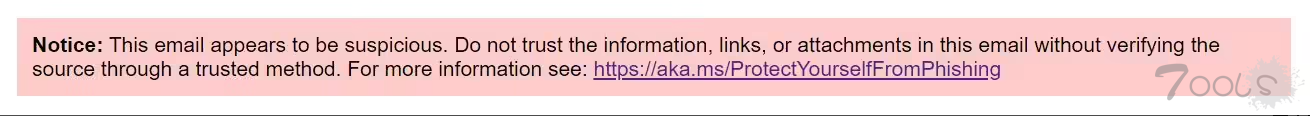

微软警告称,该漏洞可能被用于针对 Exchange 服务器的欺骗攻击。为了应对这一问题,微软在本月的补丁星期二发布了多项更新,在检测该漏洞后及时示警。

微软解释称,漏洞源于当前 P2 FROM 头验证的实现,允许一些不符合 RFC 5322 的头部通过,导致电子邮件客户端(如 Microsoft Outlook)将伪造的发件人显示为合法。

尽管微软尚未修补该漏洞,并将继续接受带有格式错误头部的电子邮件,但在安装 2024 年 11 月的 Exchange Server 安全更新后,Exchange 服务器将能够检测到恶意电子邮件并在其前面添加警告。

IT之家援引博文内容,该漏洞追踪编号为 CVE-2024-49040,主要影响 Exchange Server 2016 和 2019,由 Solidlab 安全研究员 Vsevolod Kokorin 发现,并于今年 5 月向微软报告。

Kokorin 在其五月的报告中指出,问题在于 SMTP 服务器对收件人地址的解析方式不同,让攻击者可以实现电子邮件欺诈。

他还提到,一些电子邮件服务提供商允许在组名中使用不符合 RFC 标准的符号(如 <和>),这进一步加剧了问题。

微软警告称,该漏洞可能被用于针对 Exchange 服务器的欺骗攻击。为了应对这一问题,微软在本月的补丁星期二发布了多项更新,在检测该漏洞后及时示警。

微软解释称,漏洞源于当前 P2 FROM 头验证的实现,允许一些不符合 RFC 5322 的头部通过,导致电子邮件客户端(如 Microsoft Outlook)将伪造的发件人显示为合法。

尽管微软尚未修补该漏洞,并将继续接受带有格式错误头部的电子邮件,但在安装 2024 年 11 月的 Exchange Server 安全更新后,Exchange 服务器将能够检测到恶意电子邮件并在其前面添加警告。

评论1次

exchange 内网红队必争