窃取加密货币的恶意软件活动感染了 28,000 人

来自俄罗斯、土耳其、乌克兰和欧亚地区其他国家的超过 28,000 人受到大规模加密货币窃取恶意软件活动的影响。

来自俄罗斯、土耳其、乌克兰和欧亚地区其他国家的超过 28,000 人受到大规模加密货币窃取恶意软件活动的影响。

该恶意软件活动将自己伪装成通过 YouTube 视频和欺诈性 GitHub 存储库推广的合法软件,受害者在其中下载受密码保护的档案,从而引发感染。

据网络安全公司 Dr. Web 称,该活动使用盗版办公相关软件、游戏作弊和黑客行为,甚至自动交易机器人来欺骗用户下载恶意文件。

Dr. Web表示:“这次恶意软件活动总共影响了 28,000 多人,其中绝大多数是俄罗斯居民。”

“白俄罗斯、乌兹别克斯坦、哈萨克斯坦、乌克兰、吉尔吉斯斯坦和土耳其也发现了大量感染病例。”

宣传 Microsoft Excel 本地化(俄语)下载的恶意网站

资料来源:Dr. Web

感染链

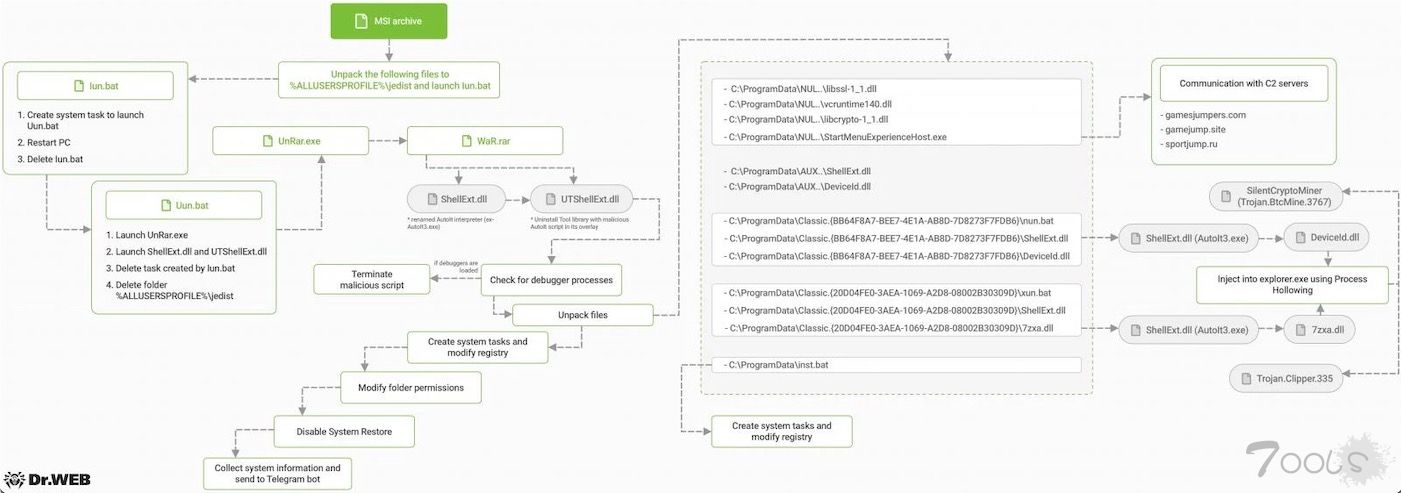

感染首先打开一个自解压存档,该存档在下载时会逃避防病毒扫描,因为它受密码保护。

受害者输入提供的密码后,存档会释放各种混淆的脚本、DLL 文件和用于启动主有效负载的数字签名加载程序的 AutoIT 解释器。

该恶意软件会检查调试工具是否存在,以查看它是否在分析人员的环境中运行,如果发现任何工具,则会终止。

接下来,它提取攻击后续阶段所需的文件,然后使用图像文件执行选项 (IFEO) 技术修改 Windows 注册表以实现持久性。

简而言之,它利用恶意服务劫持合法的 Windows 系统服务以及 Chrome 和 Edge 的更新进程,因此恶意软件文件会在这些进程启动时执行。

Windows 恢复服务被禁用,并且恶意软件文件和文件夹的“删除”和“修改”权限被撤销,以防止尝试清理。

从那时起,Ncat 网络实用程序用于与命令和控制 (C2) 服务器建立通信。

该恶意软件还可以收集系统信息,包括运行的安全进程,并通过 Telegram 机器人窃取这些信息。

完整的攻击链

资料来源: Dr. Web

财务影响

该活动将两个关键有效负载发送到受害者的计算机上。第一个是“Deviceld.dll”,这是一个经过修改的 .NET 库,用于执行 SilentCryptoMiner,它使用受害者的计算资源来挖掘加密货币。

第二个有效负载是“7zxa.dll”,这是一个经过修改的 7-Zip 库,充当剪辑器,监视 Windows 剪贴板中复制的钱包地址,并将其替换为攻击者控制下的地址。

Dr. Web 在报告中没有具体说明 28,000 台受感染机器的潜在挖矿利润,但发现仅 Clipper 就劫持了价值 6,000 美元的交易,并将金额转移到攻击者的地址上。

为避免意外的经济损失,请仅从该项目的官方网站下载软件,并阻止或跳过 Google 搜索上的推广结果。

此外,请小心 YouTube 或 GitHub 上的共享链接,因为这些平台的合法性并不能保证下载目的地的安全。

该恶意软件活动将自己伪装成通过 YouTube 视频和欺诈性 GitHub 存储库推广的合法软件,受害者在其中下载受密码保护的档案,从而引发感染。

据网络安全公司 Dr. Web 称,该活动使用盗版办公相关软件、游戏作弊和黑客行为,甚至自动交易机器人来欺骗用户下载恶意文件。

Dr. Web表示:“这次恶意软件活动总共影响了 28,000 多人,其中绝大多数是俄罗斯居民。”

“白俄罗斯、乌兹别克斯坦、哈萨克斯坦、乌克兰、吉尔吉斯斯坦和土耳其也发现了大量感染病例。”

宣传 Microsoft Excel 本地化(俄语)下载的恶意网站

资料来源:Dr. Web

感染链

感染首先打开一个自解压存档,该存档在下载时会逃避防病毒扫描,因为它受密码保护。

受害者输入提供的密码后,存档会释放各种混淆的脚本、DLL 文件和用于启动主有效负载的数字签名加载程序的 AutoIT 解释器。

该恶意软件会检查调试工具是否存在,以查看它是否在分析人员的环境中运行,如果发现任何工具,则会终止。

接下来,它提取攻击后续阶段所需的文件,然后使用图像文件执行选项 (IFEO) 技术修改 Windows 注册表以实现持久性。

简而言之,它利用恶意服务劫持合法的 Windows 系统服务以及 Chrome 和 Edge 的更新进程,因此恶意软件文件会在这些进程启动时执行。

Windows 恢复服务被禁用,并且恶意软件文件和文件夹的“删除”和“修改”权限被撤销,以防止尝试清理。

从那时起,Ncat 网络实用程序用于与命令和控制 (C2) 服务器建立通信。

该恶意软件还可以收集系统信息,包括运行的安全进程,并通过 Telegram 机器人窃取这些信息。

完整的攻击链

资料来源: Dr. Web

财务影响

该活动将两个关键有效负载发送到受害者的计算机上。第一个是“Deviceld.dll”,这是一个经过修改的 .NET 库,用于执行 SilentCryptoMiner,它使用受害者的计算资源来挖掘加密货币。

第二个有效负载是“7zxa.dll”,这是一个经过修改的 7-Zip 库,充当剪辑器,监视 Windows 剪贴板中复制的钱包地址,并将其替换为攻击者控制下的地址。

Dr. Web 在报告中没有具体说明 28,000 台受感染机器的潜在挖矿利润,但发现仅 Clipper 就劫持了价值 6,000 美元的交易,并将金额转移到攻击者的地址上。

为避免意外的经济损失,请仅从该项目的官方网站下载软件,并阻止或跳过 Google 搜索上的推广结果。

此外,请小心 YouTube 或 GitHub 上的共享链接,因为这些平台的合法性并不能保证下载目的地的安全。

评论2次

洗劫一空了

好好学xi,好好学xi