警惕:新型 Vo1d 恶意软件感染全球 130 万台 Android 电视盒

警惕:新型 Vo1d 恶意软件感染全球 130 万台 Android 电视盒

来自 197 个国家的用户拥有近 130 万台运行旧版操作系统的 Android 电视盒,它们都感染了名为 Vo1d(又名 Void)的新恶意软件。

俄罗斯防病毒供应商 Doctor Web在今天发布的一份报告中表示: “这是一个后门,它将组件放在系统存储区域,在攻击者的指挥下,能够秘密下载并安装第三方软件。”

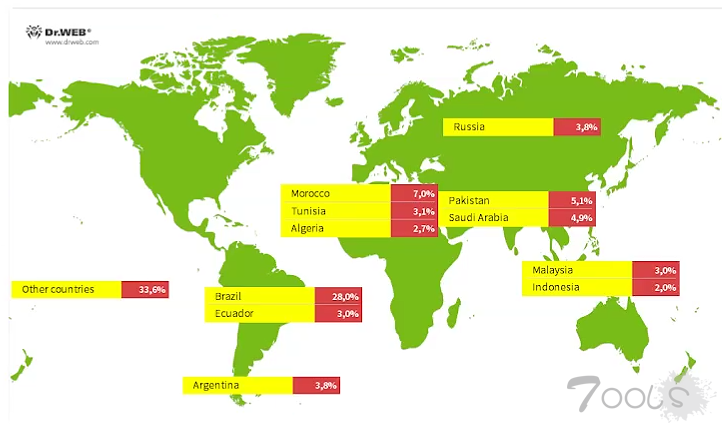

大多数感染发生在巴西、摩洛哥、巴基斯坦、沙特阿拉伯、阿根廷、俄罗斯、突尼斯、厄瓜多尔、马来西亚、阿尔及利亚和印度尼西亚。

目前尚不清楚感染源是什么,但怀疑它可能涉及先前允许获取 root 权限的入侵实例,或使用内置 root 访问权限的非官方固件版本。

本次活动针对以下电视型号:

KJ-SMART4KVIP(Android 10.1;KJ-SMART4KVIP Build/NHG47K)

R4(Android 7.1.2;R4 版本/NHG47K)

电视盒 (Android 12.1; 电视盒 Build/NHG47K)

攻击需要替换“/system/bin/debuggerd”守护进程文件(将原始文件移至名为“debuggerd_real”的备份文件),以及引入两个包含恶意代码并同时运行的新文件“/system/xbin/vo1d”和“/system/xbin/wd”。

谷歌在其 Android 文档中指出: “在 Android 8.0 之前,崩溃由 debuggerd 和 debuggerd64 守护进程处理。”“在 Android 8.0 及更高版本中,crash_dump32 和 crash_dump64 会根据需要生成。”

作为该活动的一部分,Android 操作系统附带的两个不同文件 - install-recovery.sh 和 daemonsu - 已被修改,以通过启动“wd”模块来触发恶意软件的执行。

Doctor Web 表示:“该木马的作者可能试图将其某个组件伪装成系统程序‘/system/bin/vold’,并使用相似的名称‘vo1d’(将小写字母‘l’替换为数字‘1’)”。

“vo1d”有效载荷反过来启动“wd”并确保其持续运行,同时在收到命令和控制 (C2) 服务器的指令时下载并运行可执行文件。此外,它还会监视指定目录并安装其中找到的 APK 文件。

该公司表示:“不幸的是,廉价设备制造商利用旧版操作系统,并将其冒充为最新版本,以增加吸引力,这种情况并不少见。”

评论0次