WPML 插件严重漏洞导致 WordPress 网站遭受远程代码执行

WPML 插件严重漏洞导致 WordPress 网站遭受远程代码执行

WPML WordPress 多语言插件中披露了一个严重的安全漏洞,该漏洞可能允许经过身份验证的用户在某些情况下远程执行任意代码。

该漏洞编号为CVE-2024-6386(CVSS 评分:9.9),影响 2024 年 8 月 20 日发布的 4.6.13 之前的所有版本的插件。

由于缺少输入验证和清理,该问题使得经过身份验证的攻击者(具有贡献者级别及以上访问权限)可以在服务器上执行代码。

WPML 是一款用于构建多语言 WordPress 网站的流行插件。它拥有超过一百万个活跃安装。

发现并报告 CVE-2024-6386 的安全研究员 stealthcopter 表示,问题在于该插件对用于插入帖子内容(例如音频、图像和视频)的短代码的处理。

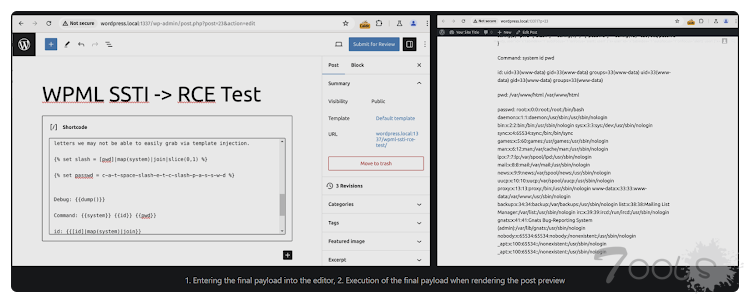

研究人员表示:“具体来说,该插件使用 Twig 模板来呈现短代码中的内容,但未能正确清理输入,从而导致服务器端模板注入 (SSTI) 。 ”

顾名思义,SSTI是指攻击者能够使用原生模板语法将恶意负载注入 Web 模板,然后在服务器上执行该负载的情况。然后,攻击者可以利用该漏洞执行任意命令,从而有效地控制网站。

“此 WPML 版本修复了一个安全漏洞,该漏洞可能允许具有某些权限的用户执行未经授权的操作,”插件维护者 OnTheGoSystems表示。“这个问题不太可能在现实场景中发生。它要求用户在 WordPress 中拥有编辑权限,并且网站必须使用非常具体的设置。”

建议插件用户应用最新补丁以减轻潜在威胁。

评论0次