BounceBack:功能强大、可高度定制和配置的反向代理,隐形重定向神器

BounceBack隐形重定向神器,为您的红队行动提供安全保障。

Github:https://github.com/D00Movenok/BounceBack

概述

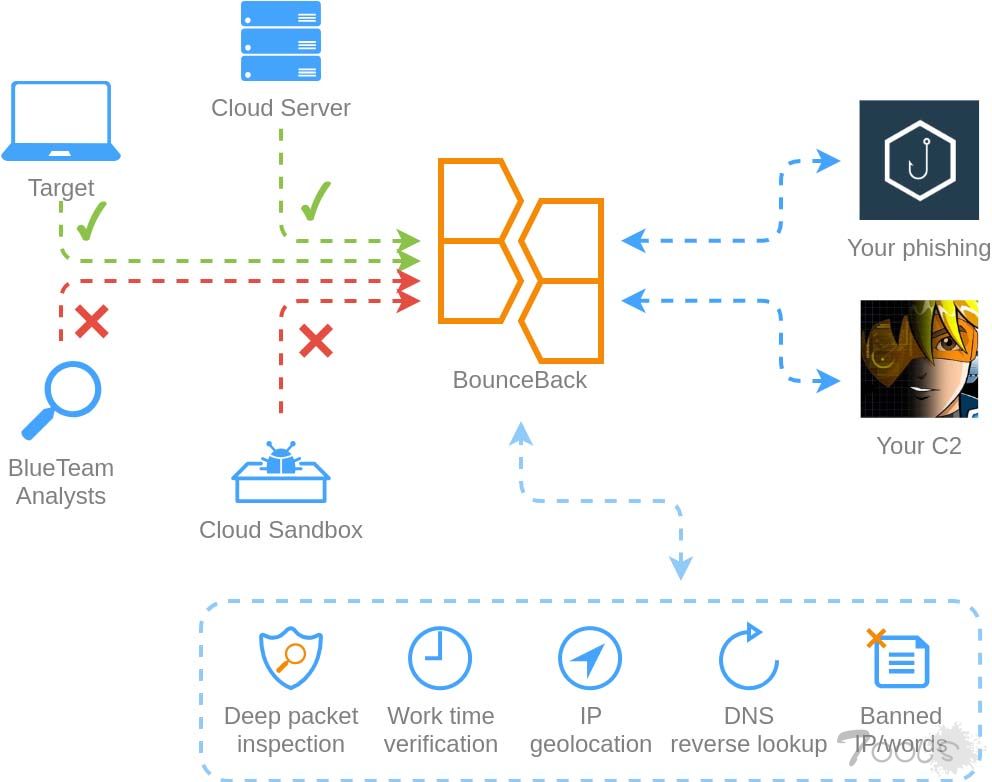

BounceBack 是一款功能强大、可高度定制和配置的反向代理,具有 WAF 功能,可将您的 C2/phishing/etc 基础设施从蓝色团队、沙箱、扫描仪等处隐藏起来。它通过各种过滤器及其组合进行实时流量分析,从而将您的工具与非法访问者隔离开来。

此工具附带预先配置的阻止单词、阻止和允许的 IP 地址列表。

有关工具使用的更多信息,您可以访问项目的 wiki:https://github.com/D00Movenok/BounceBack/wiki).

特征

- 高度可配置和可定制的过滤器管道,以及基于布尔的规则串联,能够将您的基础架构隐藏起来,不让最敏锐的蓝眼睛发现。

- 项目结构易于扩展,每个人都可以为自己的 C2 添加规则。

- 集成并整理已知与 IT 安全供应商相关的 IPv4 池和范围的大量黑名单,并结合 IP 过滤器以禁止他们使用/攻击您的基础设施。

- Malleable C2 配置文件解析器能够根据 Malleable 的配置验证入站 HTTP(s) 流量并拒绝无效的数据包。

- 开箱即用的域名前端支持使您可以进一步隐藏基础设施。

- 能够根据 IP 地理位置/反向查找数据检查请求的 IPv4 地址,并将其与指定的正则表达式进行比较,以排除连接外部允许的公司、国家、城市、域等的对等点。

- 所有传入请求可能会在任何时间段内被允许/禁止,因此您可以配置工作时间过滤器。

- 支持在一个 BounceBack 实例中使用不同过滤管道的多个代理。

- 详细的日志记录机制允许您跟踪所有传入的请求和事件,以分析蓝队行为和调试问题。

规则

规则的核心思想是 BounceBack 如何匹配流量。该工具目前支持以下规则类型:

- 基于布尔(与、或、非)规则组合

- IP 和子网分析

- IP 地理位置字段检查 反向查找域名探测 原始数据包正则表达式匹配 可塑性 C2 配置文件流量验证 工作(或非工作)时间规则 可以轻松添加自定义规则,只需注册你的RuleBaseCreator或RuleWrapperCreator即可。请参阅已创建的RuleBaseCreators和RuleWrapperCreators

规则配置页面可以在这里找到:https://github.com/D00Movenok/BounceBack/wiki/1.-Rules

代理

代理部分用于配置在哪里监听和代理流量、使用哪种协议以及如何将规则链接在一起进行流量过滤。目前,BounceBack 支持以下协议:

适用于 Web 基础架构的 HTTP DNS 隧道的 DNS 原始 TCP(带或不带 TLS)和 UDP 用于自定义协议 可以轻松添加自定义协议,只需在管理器中注册新类型即可。

代理配置页面可以在这里找到:https://github.com/D00Movenok/BounceBack/wiki/2.-Proxies

安装

只需从发布页面(https://github.com/D00Movenok/BounceBack/releases)下载最新版本,解压缩,编辑配置文件并继续。

如果你想从源代码构建它,请克隆它(https://git-lfs.com/),安装 goreleaser(https://goreleaser.com/install/)并运行:

goreleaser release --clean --snapshot用法

-

(可选) 更新

banned_ips.txt列表:bash scripts/collect_banned_ips.sh > data/banned_ips.txt -

config.yml根据您的需要进行修改。配置规则以匹配流量、代理以使用规则分析流量以及全局以进行深度规则配置。 -

运行 BounceBack:

./bounceback使用 BounceBack: \ -c, --config string YAML格式配置文件的路径(默认为 “config.yml”) \ -l, --log string 日志文件的路径(默认为 “bounceback.log”) \ -v, --verbose count 冗余日志(0 = info, 1 = debug, 2+ = trace)

评论2次

好东西啊,下载试试去

不行,一跑EDR就叫了