WordPress 插件漏洞导致 1,000,000 个 WordPress 网站遭受远程代码攻击

WPML(WordPress 多语言)插件中存在一个漏洞,导致超过一百万个WordPress网站面临远程代码执行 (RCE) 攻击的风险。

WPML(WordPress 多语言)插件中存在一个漏洞,导致超过一百万个WordPress网站面临远程代码执行 (RCE) 攻击的风险。

此漏洞允许具有贡献者级别或更高权限的经过身份验证的用户在服务器上执行任意代码,可能导致整个网站被接管。该漏洞被标识为CVE-2024-6386,影响 WPML 插件的所有版本,包括 4.6.12。

该漏洞是由一位被称为“隐形直升机”的安全研究员发现的,并通过Wordfence漏洞赏金计划负责任地报告。该研究员因这一重要发现获得了 1,639 美元的奖励。

技术分析

该问题源于插件在使用流行的模板引擎 Twig 时缺乏输入验证和清理。

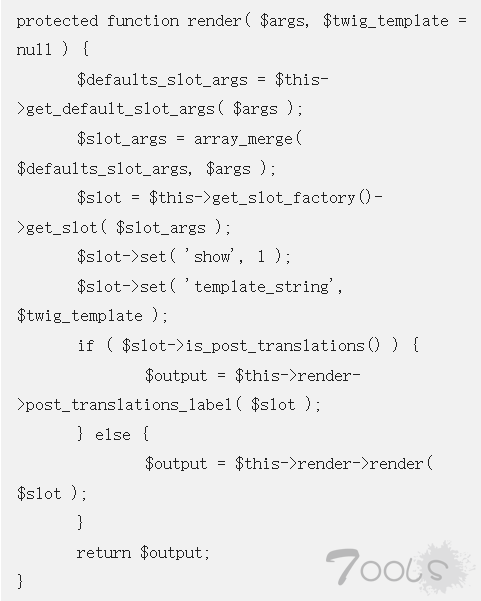

具体来说,该漏洞存在于 WPML_LS_Public_API 类的 render() 函数中,该函数在处理用户提供的 Twig 模板时没有经过适当的清理。

这种疏忽会导致服务器端模板注入,从而使攻击者能够注入和执行恶意代码。

该函数无法清理 Twig 模板,从而允许攻击者制作执行任意 PHP 函数的模板。

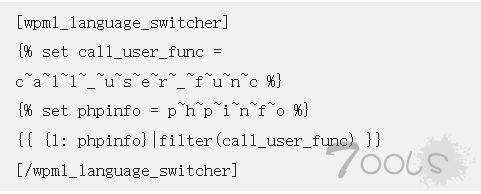

概念验证漏洞

概念验证漏洞演示了如何利用此漏洞。使用 [wpml_language_switcher] 短代码,攻击者可以注入执行PHP 函数(例如 phpinfo())的 Twig 代码,从而泄露敏感的服务器信息。

此示例使用 Twig 的过滤函数来调用 phpinfo(),展示了更有害的漏洞的可能性。

Wordfence 迅速做出反应,于 2024 年 6 月 27 日发布了防火墙规则,以保护其高级用户。一个月后,免费用户也受到了保护。

尽管最初存在沟通挑战,WPML 开发团队仍于 2024 年 8 月 20 日发布了补丁,版本 4.6.13 解决了该漏洞。

强烈建议用户更新至最新版本的 WPML 以降低风险。该漏洞的 CVSS 评分高达 9.9,凸显了此次更新的紧迫性。此事件凸显了 WordPress 生态系统中强大的安全实践和及时更新的重要性。

随着插件变得越来越复杂,此类漏洞提醒用户第三方集成可能存在的风险。我们鼓励用户保持警惕,积极主动地维护网站安全。

评论0次