ValleyRAT 多阶段攻击,采用先进策略瞄准中国用户

ValleyRAT 多阶段攻击,采用先进策略瞄准中国用户

正在进行的 ValleyRAT 恶意软件传播活动的目标是讲中文的用户。

Fortinet FortiGuard Labs 研究人员 Eduardo Altares 和 Joie Salvio表示:“ValleyRAT 是一种多阶段恶意软件,它利用多种技术来监视和控制受害者并部署任意插件以造成进一步的破坏。”

“该恶意软件的另一个值得注意的特征是它大量使用 shellcode 直接在内存中执行其众多组件,从而大大减少了其在受害者系统中的文件占用空间。”

有关该活动的详细信息于 2024 年 6 月首次浮出水面,当时 Zscaler ThreatLabz 详细介绍了涉及该恶意软件更新版本的攻击。

虽然之前的活动已经利用了包含指向压缩可执行文件的 URL 的电子邮件消息,但目前尚不清楚 ValleyRAT 的最新版本是如何分发的。

攻击序列是一个多阶段过程,从第一阶段加载程序开始,该加载程序冒充 Microsoft Office 等合法应用程序,使它们看起来无害(例如,“工商年报大师.exe”或“补单对接更新记录txt.exe” )。

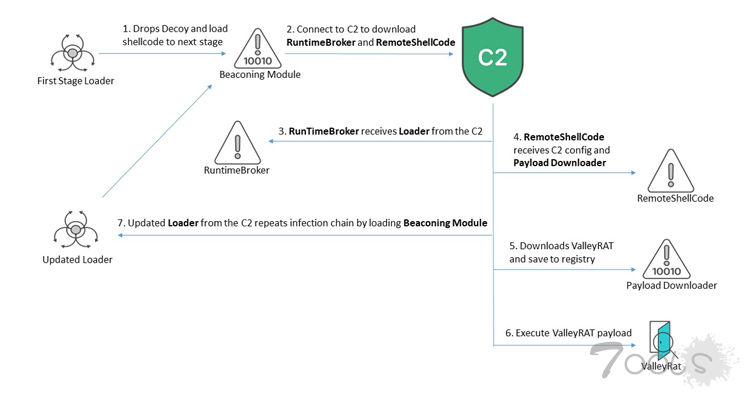

启动可执行文件会导致诱饵文档被删除,并加载 shellcode 以进入攻击的下一阶段。加载程序还会采取措施验证它是否未在虚拟机中运行。

该 shellcode 负责启动一个信标模块,该模块联系命令和控制 (C2) 服务器以下载两个组件 - RuntimeBroker 和 RemoteShellcode - 并在主机上设置持久性并通过利用名为fodhelper.exe的合法二进制文件获得管理员权限并实现 UAC 绕过。

用于提升权限的第二种方法涉及滥用CMSTPLUA COM 接口,这种技术以前被与Avaddon 勒索软件相关的威胁行为者采用,并且在最近的Hijack Loader活动中也有所观察到。

为了进一步确保恶意软件在机器上畅通无阻地运行,它会为 Microsoft Defender Antivirus 配置排除规则,并根据匹配的可执行文件名终止各种与防病毒相关的进程。

RuntimeBroker 的主要任务是从 C2 服务器检索名为 Loader 的组件,其功能与第一阶段加载器相同,并执行信标模块以重复感染过程。

Loader 负载还表现出一些独特的特征,包括检查它是否在沙箱中运行并扫描 Windows 注册表以查找与腾讯微信和阿里巴巴钉钉等应用程序相关的密钥,这强化了该恶意软件专门针对中国系统的假设。

另一方面,RemoteShellcode 配置为从 C2 服务器获取 ValleyRAT 下载程序,随后使用 UDP 或 TCP 套接字连接到服务器并接收最终的有效负载。

ValleyRAT 是 Silver Fox 威胁组织的后门程序,功能齐全,能够远程控制受感染的工作站。它可以截取屏幕截图、执行文件并在受害系统上加载其他插件。

研究人员表示:“该恶意软件涉及分不同阶段加载的多个组件,主要使用 shellcode 直接在内存中执行,从而大大减少其在系统中的文件痕迹。”

“一旦恶意软件在系统中站稳脚跟,它就会支持能够监视受害者活动并提供任意插件的命令,以进一步实现威胁行为者的意图。”

此次开发正值持续不断的恶意垃圾邮件活动,这些活动试图利用旧的 Microsoft Office 漏洞 (CVE-2017-0199) 来执行恶意代码并传播 GuLoader、Remcos RAT 和 Sankeloader。

博通旗下的赛门铁克表示:“CVE-2017-0199 仍旨在允许从 XLS 文件内执行远程代码。该活动提供了一个带有链接的恶意 XLS 文件,通过该链接可以执行远程 HTA 或 RTF 文件以下载最终的有效负载。”

评论0次