GhostWrite:新的 T-Head CPU 漏洞使设备遭受无限制攻击

GhostWrite:新的 T-Head CPU 漏洞使设备遭受无限制攻击

德国 CISPA 亥姆霍兹信息安全中心的一组研究人员披露了一个影响中国芯片公司 T-Head 的玄铁 C910 和 C920 RISC-V CPU的架构漏洞,该漏洞可能允许攻击者不受限制地访问易受攻击的设备。

该漏洞的代号为 GhostWrite。它被描述为嵌入在硬件中的直接 CPU 错误,而不是旁路攻击或瞬时执行攻击。

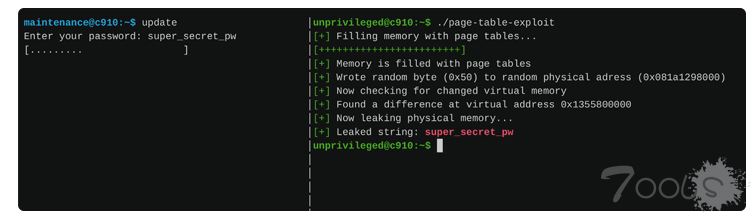

研究人员表示:“此漏洞允许未经授权的攻击者(即使是那些访问权限有限的攻击者)读取和写入计算机内存的任何部分并控制网卡等外围设备。GhostWrite 会使 CPU 的安全功能失效,如果不禁用大约一半的 CPU 功能,则无法修复。”

CISPA 发现 CPU 的矢量扩展中存在错误指令,矢量扩展是 RISC-V ISA 的一个附加组件,旨在处理比基本指令集架构 (ISA) 更大的数据值。

研究人员表示,这些错误的指令直接操作物理内存而不是虚拟内存,可以绕过操作系统和硬件通常强制执行的进程隔离。

因此,没有特权的攻击者可以利用此漏洞写入任何内存位置并绕过安全和隔离功能,从而获得对设备的完全、不受限制的访问权限。它还可能泄露机器的任何内存内容,包括密码。

研究人员表示:“这种攻击 100% 可靠、具有确定性,并且仅需几微秒即可完成。即使是 Docker 容器化或沙盒等安全措施也无法阻止这种攻击。此外,攻击者可以劫持使用内存映射输入/输出 (MMIO) 的硬件设备,从而允许他们向这些设备发送任何命令。”

GhostWrite 最有效的对策是禁用整个矢量功能,但这会严重影响 CPU 的性能和功能,因为它会关闭大约 50% 的指令集。

“幸运的是,易受攻击的指令位于矢量扩展中,操作系统可以禁用它,”研究人员指出。“这完全缓解了 GhostWrite 的威胁,但也完全禁用了 CPU 上的矢量指令。”

“禁用矢量扩展会显著降低 CPU 的性能,尤其是对于那些受益于并行处理和处理大型数据集的任务。严重依赖这些功能的应用程序可能会遇到性能下降或功能减少的情况。”

此次披露之际,谷歌的 Android Red Team披露了高通 Adreno GPU 中超过 9 个漏洞,这些漏洞可能允许具有设备本地访问权限的攻击者实现内核级别的特权升级和代码执行。此后,芯片组制造商已修补了这些漏洞。

此外,还发现了AMD 处理器中的一个新安全漏洞,即使启用了 SMM 锁,具有内核(又名 Ring-0)访问权限的攻击者也可能利用该漏洞来提升权限并修改系统管理模式(SMM或 Ring-2)的配置。

IOActive将该漏洞称为Sinkclose (又名 CVE-2023-31315,CVSS 评分:7.5),据说近二十年来一直未被发现。访问计算机上的最高权限级别意味着它允许禁用安全功能并安装几乎可以躲过雷达的持久恶意软件。

该公司在接受《连线》杂志采访时表示,解决感染的唯一方法是使用一种名为 SPI Flash 编程器的硬件工具物理连接到 CPU,然后使用 SinkClose 扫描内存中是否安装了恶意软件。

AMD 在一份公告中指出:“特定型号寄存器 (MSR) 中的不正确验证可能允许具有 ring0 访问权限的恶意程序在启用 SMI 锁的情况下修改 SMM 配置,从而可能导致任意代码执行”,并表示打算向原始设备制造商 (OEM) 发布更新以缓解该问题。

评论0次