新型 Android 木马“BlankBot”攻击土耳其用户的财务数据

新型 Android 木马“BlankBot”攻击土耳其用户的财务数据

网络安全研究人员发现了一种名为 BlankBot 的新型 Android 银行木马,该木马针对土耳其用户,目的是窃取财务信息。

Intel 471在上周发布的分析报告中指出: “BlankBot 具有一系列恶意功能,其中包括客户注入、键盘记录、屏幕录制,以及通过 WebSocket 连接与控制服务器通信。”

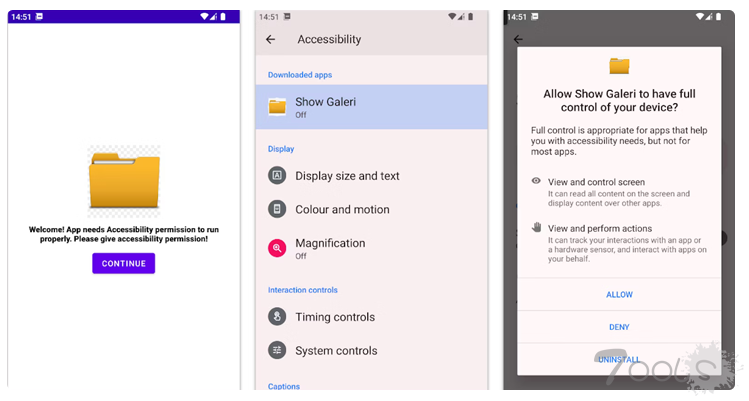

BlankBot 于 2024 年 7 月 24 日被发现,据说正在积极开发中,该恶意软件滥用 Android 的辅助功能服务权限来获得对受感染设备的完全控制。

一些包含 BlankBot 的恶意 APK 文件的名称如下:

应用程序发布.apk (com.abcdefg.w568b)

应用程序发布.apk (com.abcdef.w568b)

应用程序发布签名(14)。apk(com.whatsapp.chma14)

应用程序.apk (com.whatsapp.chma14p)

应用程序.apk (com.whatsapp.w568bp)

showcuu.apk (com.whatsapp.w568b)

与最近重新出现的Mandrake Android 木马一样,BlankBot 实现了基于会话的包安装程序,以规避 Android 13 中引入的受限设置功能,从而阻止侧载应用程序直接请求危险权限。

Intel 471 表示:“该机器人要求受害者允许安装来自第三方来源的应用程序,然后它会检索存储在应用程序资产目录中未加密的 Android 软件包套件 (APK) 文件,并继续软件包安装过程。”

该恶意软件具有多种功能,可以根据从远程服务器收到的特定命令执行屏幕录制、键盘记录和注入覆盖,以收集银行帐户凭证、支付数据,甚至用于解锁设备的模式。

BlankBot 还能拦截短信、卸载任意应用程序以及收集联系人列表和已安装应用程序等数据。它还利用辅助功能服务 API 来阻止用户访问设备设置或启动防病毒应用程序。

该网络安全公司表示:“BlankBot 是一种仍在开发中的新型 Android 银行木马,不同应用程序中观察到的多种代码变体就是明证。无论如何,一旦感染 Android 设备,该恶意软件就可以执行恶意操作。”

谷歌披露这一消息之际,该公司概述了其为打击威胁行为者使用 Stingrays 等基站模拟器将短信直接注入 Android 手机(一种称为 SMS Blaster 欺诈的欺诈技术)而采取的各种措施。

谷歌表示:“这种注入信息的方法完全绕过了运营商网络,从而绕过了所有复杂的基于网络的反垃圾邮件和反欺诈过滤器。SMS Blasters 会暴露一个假的 LTE 或 5G 网络,该网络只执行一项功能:将用户的连接降级到传统的 2G 协议。”

缓解措施包括用户可选择在调制解调器级别禁用 2G并关闭空密码,后者是虚假基站注入 SMS 有效负载的必要配置。

今年 5 月初,谷歌还表示将加强蜂窝安全,如果用户的蜂窝网络连接未加密,以及犯罪分子使用基站模拟器监视用户或向用户发送基于短信的欺诈信息,则会向用户发出警报。

评论0次