勒索软件组织利用 VMware ESXi 漏洞获取管理员访问权限

勒索软件组织利用 VMware ESXi 漏洞获取管理员访问权限

影响 VMware ESXi 虚拟机管理程序的近期修补的安全漏洞已被“多个”勒索软件组织积极利用,以获取提升的权限并部署文件加密恶意软件。

这些攻击涉及利用CVE-2024-37085(CVSS 评分:6.8),这是一种 Active Directory 集成身份验证绕过漏洞,允许攻击者获得对主机的管理访问权限。

博通旗下的 VMware 在 2024 年 6 月底发布的公告中指出:“具有足够 Active Directory (AD) 权限的恶意行为者可以通过在从 AD 中删除配置的 AD 组(默认情况下为“ESXi 管理员”)后重新创建该组,获得对之前配置为使用 AD 进行用户管理的 ESXi 主机的完全访问权限。 ”

换句话说,将 ESXi 上的权限升级到管理员很简单,只需创建一个名为“ESX Admins”的新 AD 组并向其中添加任何用户,或者将域中的任何组重命名为“ESX Admins”并将用户添加到该组或使用现有组成员即可。

微软在 7 月 29 日发布的新分析报告中表示,其观察到Storm-0506、Storm-1175、Octo Tempest 和 Manatee Tempest等勒索软件运营商利用后入侵技术来部署 Akira 和 Black Basta。

研究人员 Danielle Kuznets Nohi、Edan Zwick、Meitar Pinto、Charles-Edouard Bettan 和 Vaibhav Deshmukh 表示:“加入 Active Directory 域的 VMware ESXi 虚拟机管理程序默认认为名为‘ESX Admins’的域组的任何成员都具有完全管理访问权限。 ”

“此组不是 Active Directory 中的内置组,默认情况下不存在。当服务器加入域时,ESXi 虚拟机管理程序不会验证此类组是否存在,并且仍然将具有此名称的组的任何成员视为具有完全管理访问权限,即使该组最初不存在。”

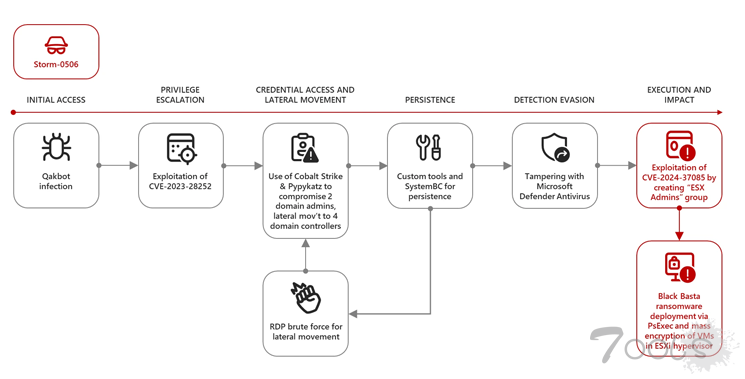

在 Storm-0506 针对北美一家未具名工程公司发起的一次攻击中,威胁行为者利用该漏洞获得了对 ESXi 虚拟机管理程序的提升权限,此前,威胁行为者先使用 QakBot 感染取得了初步立足点,然后利用 Windows 通用日志文件系统 (CLFS) 驱动程序中的另一个漏洞 ( CVE-2023-28252,CVSS 评分:7.8) 进行权限提升。

随后,各个阶段包括部署 Cobalt Strike 和Pypykatz(Mimikatz 的 Python 版本),以窃取域管理员凭据并在网络中横向移动,然后放弃SystemBC植入以实现持久性并滥用 ESXi 管理员访问权限来部署 Black Basta。

研究人员表示:“我们还观察到攻击者试图通过暴力破解远程桌面协议 (RDP) 连接到多个设备,作为横向移动的另一种方法,然后再次安装 Cobalt Strike 和 SystemBC。然后,攻击者试图使用各种工具篡改 Microsoft Defender Antivirus 以避免被发现。”

Tenable 的研究员 Scott Caveza 在一份声明中表示:“需要注意的是,漏洞利用非常依赖于主机是否配置为使用 AD 进行用户管理。此外,攻击者还需要对 AD 环境具有特权访问权限才能成功利用此漏洞。”

“尽管进入门槛很高,但我们不能低估勒索软件团体在获得初始访问权限后提升权限和推进攻击路径的能力和决心。”

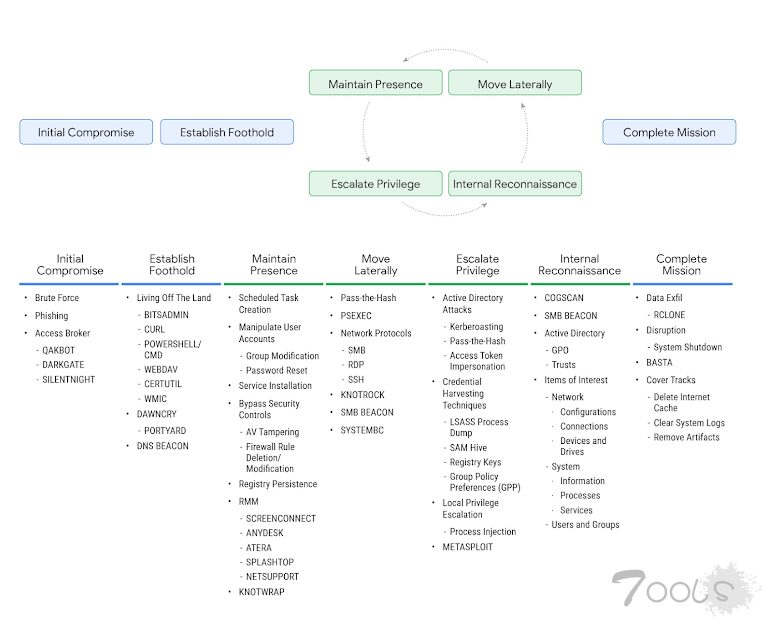

与此同时,谷歌旗下的 Mandiant 透露,一个名为UNC4393的以经济为动机的威胁集群正在使用通过代号为ZLoader (又名 DELoader、Terdot 或 Silent Night)的 C/C++ 后门获得的初始访问权限来传播 Black Basta,从而摆脱 QakBot 和DarkGate。

该威胁情报公司表示:“UNC4393 已表现出与多个分发集群合作以完成其目标行动的意愿。今年早些时候开始的此次“平安夜”活动的最新一轮激增主要通过恶意广告进行。这标志着 UNC4393 不再以网络钓鱼作为唯一已知的初始访问方式,这是一个显著的转变。”

攻击序列包括利用初始访问权限来投放 Cobalt Strike Beacon,以及使用自定义和现成工具进行侦察,更不用说依靠 RDP 和服务器消息块 (SMB) 进行横向移动。持久性是通过 SystemBC 实现的。

根据沃尔玛网络情报团队的最新发现, ZLoader在去年年底经过长时间的隐匿后再次出现,并且一直在积极开发中,该恶意软件的新变种通过称为PowerDash的 PowerShell 后门进行传播。

在过去的几年中,勒索软件攻击者已经表现出对新技术的浓厚兴趣,以最大化影响力并逃避检测,他们越来越多地以 ESXi 虚拟机管理程序为目标,并利用面向互联网的服务器中新披露的安全漏洞来攻击感兴趣的目标。

例如, Qilin(又名 Agenda)最初是用 Go 编程语言开发的,但后来使用 Rust 重新开发,这表明恶意软件正在转向使用内存安全语言构建。最近发现的勒索软件攻击利用了 Fortinet 和 Veeam Backup & Replication 软件中已知的弱点来获取初始访问权限。

Group-IB 在最近的分析中表示:“Qilin 勒索软件能够在本地网络中自我传播”,并补充说它还能够“利用 VMware vCenter 进行自我分发”。

麒麟勒索软件攻击中使用的另一种值得注意的恶意软件是被称为Killer Ultra 的工具,该工具旨在禁用受感染主机上运行的流行端点检测和响应 (EDR) 软件,以及清除所有 Windows 事件日志以删除所有妥协指标。

建议各组织安装最新的软件更新、实践凭证卫生、实施双因素身份验证,并采取措施,使用适当的监控程序和备份和恢复计划保护关键资产。

评论0次