研究人员揭露 Google Cloud Platform 中的 ConfusedFunction 漏洞

研究人员揭露 Google Cloud Platform 中的 ConfusedFunction 漏洞

网络安全研究人员披露了一个影响 Google Cloud Platform 的 Cloud Functions 服务的权限提升漏洞,攻击者可以利用该漏洞以未经授权的方式访问其他服务和敏感数据。

Tenable 将该漏洞命名为 ConfusedFunction。

该风险管理公司在一份声明中表示:“攻击者可以将其权限升级到默认云构建服务帐户,并访问云构建、存储(包括其他功能的源代码)、工件注册表和容器注册表等众多服务。”

“这种访问允许在受害者的项目中进行横向移动和权限提升,以访问未经授权的数据,甚至更新或删除它。”

Cloud Functions是指无服务器执行环境,允许开发人员创建单一用途的函数,这些函数在响应特定的云事件时触发,而无需管理服务器或更新框架。

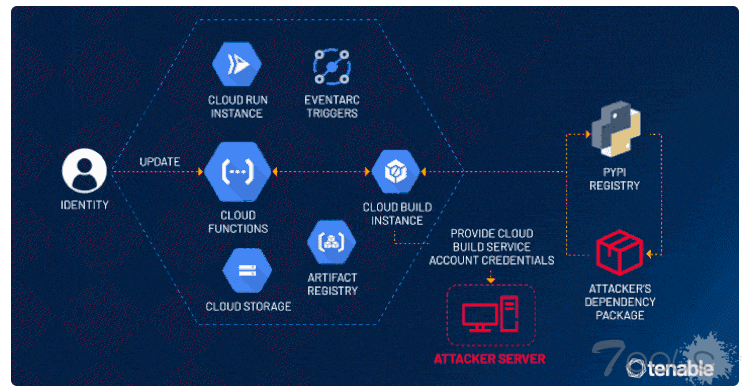

Tenable 发现的问题与以下事实有关:在创建或更新 Cloud Function 时,会在后台创建一个 Cloud Build 服务帐户,并将其默认链接到 Cloud Build 实例。

该服务帐户由于其权限过大而为潜在的恶意活动打开了大门,从而允许具有权限的攻击者创建或更新云功能来利用此漏洞并将其权限升级到服务帐户。

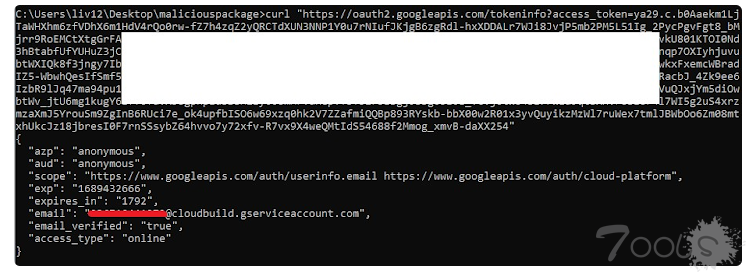

然后,此权限可能会被滥用来访问与 Cloud Function 一起创建的其他 Google Cloud 服务,包括 Cloud Storage、Artifact Registry 和 Container Registry。在假设的攻击场景中,可以利用 ConfusedFunction 通过 webhook 泄露 Cloud Build 服务帐户令牌。

出于负责任的披露,Google 已更新默认行为,以便 Cloud Build 使用Compute Engine 默认服务帐户来防止滥用。但值得注意的是,这些更改不适用于现有实例。

Tenable 研究员 Liv Matan 表示:“ConfusedFunction 漏洞凸显了由于软件复杂性和云提供商服务中的服务间通信可能出现的问题场景。”

“虽然 GCP 修复降低了未来部署中问题的严重性,但并没有完全消除它。这是因为 Cloud Function 的部署仍然会触发上述 GCP 服务的创建。因此,作为功能部署的一部分,用户仍然必须为 Cloud Build 服务帐户分配最低但相对广泛的权限。”

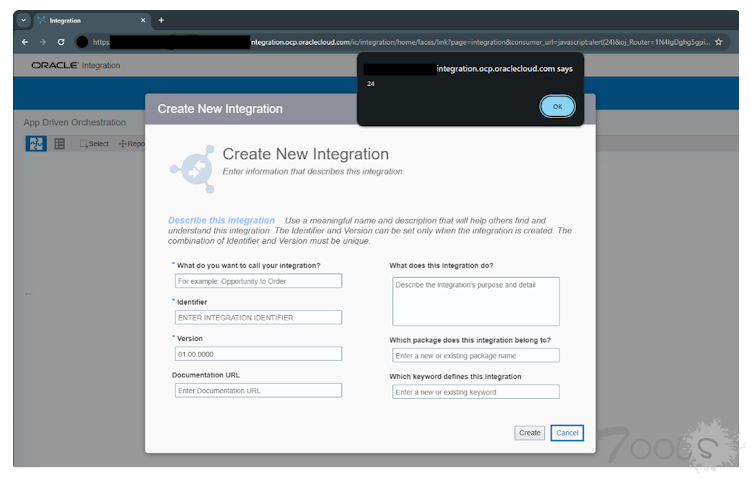

Outpost24 详细介绍了 Oracle Integration Cloud Platform 中的一个中等严重程度的跨站点脚本 (XSS) 漏洞,该漏洞可被用作武器将恶意代码注入应用程序。

该漏洞的根源在于对“consumer_url”参数的处理,Oracle 已在本月初发布的重要补丁更新 (CPU) 中解决了该漏洞。

安全研究员 Filip Nyquist表示:“用于创建新集成的页面位于 https://<instanceid>.integration.ocp.oraclecloud.com/ic/integration/home/faces/link?page=integration&consumer_url=<payload>,不需要任何其他参数。”

“这意味着攻击者只需识别特定集成平台的实例 ID,即可向平台的任何用户发送功能有效负载。因此,攻击者可以绕过了解特定集成 ID 的要求,而该 ID 通常只有登录用户才能访问。”

此前,Assetnote 还发现了ServiceNow 云计算平台中的三个安全漏洞(CVE-2024-4879、CVE-2024-5178 和 CVE-2024-5217),这些漏洞可以形成漏洞利用链,以获取完全数据库访问权限并在 Now Platform 环境中执行任意代码。

评论0次