利用 Microsoft Defender 漏洞传播 ACR、Lumma 和 Meduza 窃取程序

利用 Microsoft Defender 漏洞传播 ACR、Lumma 和 Meduza 窃取程序

Microsoft Defender SmartScreen 中一个现已修补的安全漏洞已被利用作为新活动的一部分,该活动旨在传播 ACR Stealer、Lumma和Meduza等信息窃取程序。

Fortinet FortiGuard 实验室表示,它检测到了针对西班牙、泰国和美国的窃取活动,这些活动使用利用CVE-2024-21412的陷阱文件(CVSS 评分:8.1)。

该高严重性漏洞允许攻击者绕过 SmartScreen 保护并投放恶意负载。Microsoft 在 2024 年 2 月发布的每月安全更新中解决了此问题。

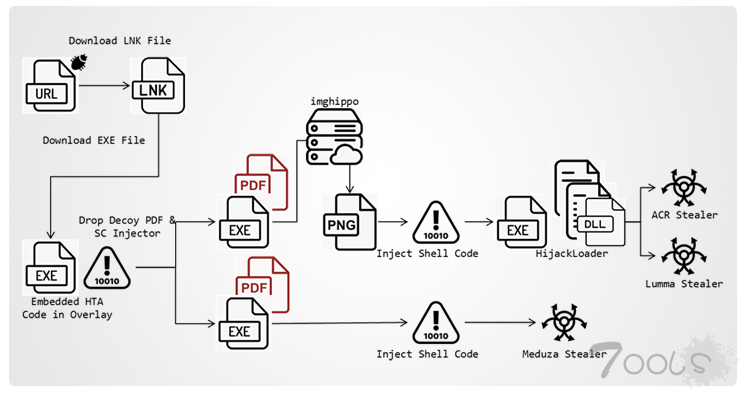

安全研究员 Cara Lin表示: “首先,攻击者会诱骗受害者点击一个精心设计的 URL 文件链接,该文件旨在下载 LNK 文件。然后,LNK 文件会下载一个包含 [HTML 应用程序] 脚本的可执行文件。”

HTA 文件充当解码和解密 PowerShell 代码的管道,该代码负责获取诱饵 PDF 文件和 shellcode 注入器,进而导致部署 Meduza Stealer 或Hijack Loader,随后启动 ACR Stealer 或 Lumma。

ACR Stealer被认为是 GrMsk Stealer 的进化版本,于 2024 年 3 月下旬由名为 SheldIO 的威胁行为者在俄语地下论坛 RAMP 上宣传。

林说:“这个 ACR 窃取程序使用死信解析器 (DDR) 技术将其 [命令和控制] 隐藏在 Steam 社区网站上”,并指出它能够从网络浏览器、加密钱包、消息应用程序、FTP 客户端、电子邮件客户端、VPN 服务和密码管理器中窃取信息。

值得注意的是,据AhnLab 安全情报中心 (ASEC)称,最近的 Lumma Stealer 攻击也采用了同样的技术,这使得攻击者可以随时更改 C2 域并使基础设施更具弹性。

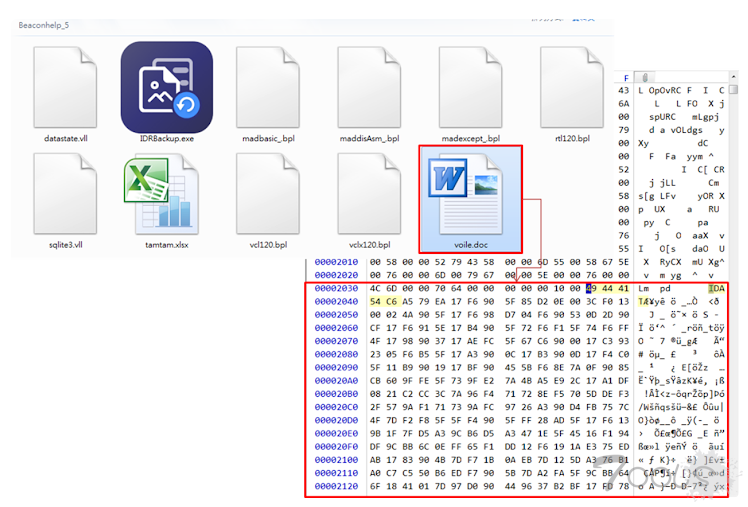

与此同时, CrowdStrike 透露,威胁行为者正在利用上周的中断来传播一种名为 Daolpu 的之前未记录的信息窃取程序,这是由错误更新引起的持续影响的最新例证,该更新已导致数百万台 Windows 设备瘫痪。

此次攻击使用带有宏的 Microsoft Word 文档,伪装成 Microsoft 恢复手册,其中列出了Windows 制造商发布的解决该问题的合法说明,并利用它作为诱饵来激活感染过程。

DOCM文件打开后,会运行宏来从远程检索第二阶段 DLL 文件,该文件经过解码后会启动 Daolpu,Daolpu 是一种窃取恶意软件,可从 Google Chrome、Microsoft Edge、Mozilla Firefox 和其他基于 Chromium 的浏览器中收集凭据和 cookie。

与此同时,Braodo 和 DeerStealer 等新的窃取恶意软件家族也纷纷出现,网络犯罪分子也在利用恶意广告技术推广 Microsoft Teams 等合法软件来部署 Atomic Stealer。

Malwarebytes 研究员 Jérôme Segura表示: “随着网络犯罪分子加大传播力度,通过搜索引擎下载应用程序变得越来越危险。用户必须在恶意广告(赞助结果)和 SEO 中毒(受感染网站)之间做出选择。”

评论0次