RADIUS 协议漏洞导致网络遭受中间人攻击

RADIUS 协议漏洞导致网络遭受中间人攻击

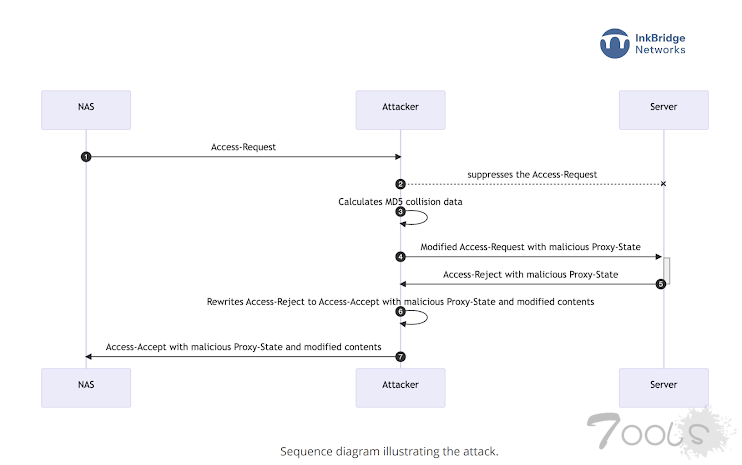

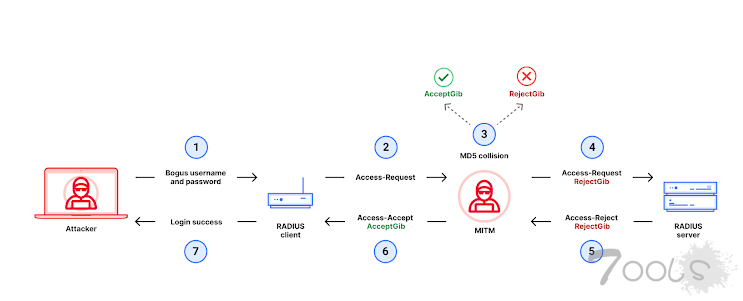

网络安全研究人员发现RADIUS网络身份验证协议中存在一个名为BlastRADIUS的安全漏洞,攻击者可以利用该漏洞发起中间人 (MitM) 攻击并在某些情况下绕过完整性检查。

FreeRADIUS 项目的创建者、InkBridge Networks 首席执行官 Alan DeKok 在一份声明中表示:“RADIUS 协议允许某些访问请求消息不经过完整性或身份验证检查。”

“因此,攻击者可以修改这些数据包而不被发现。攻击者可以强制任何用户进行身份验证,并向该用户提供任何授权(VLAN 等)。”

RADIUS 是远程身份验证拨入用户服务的缩写,是一种客户端/服务器协议,为连接和使用网络服务的用户提供集中身份验证、授权和记帐 (AAA) 管理。

RADIUS 的安全性依赖于使用MD5 算法得出的哈希值,由于存在碰撞攻击的风险,该算法在 2008 年 12 月被视为密码破解。

这意味着访问请求数据包可能受到所谓的选择前缀攻击,从而可以修改响应数据包,使其通过原始响应的所有完整性检查。

然而,要想成功攻击,攻击者必须能够修改客户端和服务器之间传输的 RADIUS 数据包。这也意味着通过互联网发送数据包的组织面临该漏洞的风险。

防止攻击发生的其他缓解因素包括使用 TLS 在互联网上传输 RADIUS 流量以及通过消息验证器属性提高数据包安全性。

BlastRADIUS 是由于一个根本的设计缺陷造成的,据说会影响所有符合标准的 RADIUS 客户端和服务器,因此使用该协议的互联网服务提供商 (ISP) 和组织必须更新到最新版本。

“具体来说,PAP、CHAP 和 MS-CHAPv2 身份验证方法最容易受到攻击,”DeKok 说。“ISP 必须升级其 RADIUS 服务器和网络设备。”

“任何使用 MAC 地址身份验证或 RADIUS 进行管理员登录交换机的人都容易受到攻击。使用 TLS 或 IPSec 可以防止攻击,而 802.1X(EAP)不易受到攻击。”

对于企业来说,攻击者需要先访问管理虚拟局域网 (VLAN)。此外,如果 ISP 通过中间网络(例如第三方外包商或更广泛的互联网)发送 RADIUS 流量,则它们可能容易受到攻击。

值得注意的是,该漏洞的编号为 CVE-2024-3596,CVSS 评分为 9.0,尤其影响通过互联网发送 RADIUS/UDP 流量的网络,因为“大多数 RADIUS 流量都是‘明文’发送的”。没有证据表明该漏洞正在被野外利用。

DeKok 说:“这次攻击是由于 RADIUS 协议的安全性长期被忽视造成的。”

“虽然标准早已建议采取可以防止攻击的保护措施,但这些保护措施并非强制性的。此外,许多供应商甚至没有实施建议的保护措施。”

更新#

CERT 协调中心 (CERT/CC) 在补充公告中称,该漏洞使威胁行为者能够访问传输 RADIUS 访问请求的网络,从而进行伪造攻击。

CERT/CC表示:“RADIUS 协议中存在一个漏洞,攻击者可以在不需要或强制使用 Message-Authenticator 属性的情况下伪造身份验证响应。此漏洞是由于在验证来自 RADIUS 服务器的身份验证响应时,加密不安全的完整性检查造成的。”

网络基础设施和安全公司 Cloudflare 发布了 CVE-2024-3596 的更多技术细节,指出 RADIUS/UDP 容易受到改进的 MD5 碰撞攻击。

报告指出: “此次攻击允许具有 RADIUS 流量访问权限的中间人 (MitM) 获得对使用 RADIUS 进行身份验证的设备的未授权管理访问权限,而无需暴力破解或窃取密码或共享机密。”

评论0次