新勒索软件组织利用 Veeam 备份软件漏洞

新勒索软件组织利用 Veeam 备份软件漏洞

Veeam Backup & Replication 软件中一个现已修补的安全漏洞正被一个名为 EstateRansomware 的新兴勒索软件所利用。

总部位于新加坡的 Group-IB 于 2024 年 4 月初发现了该威胁行为者,并表示其作案手法涉及利用CVE-2023-27532(CVSS 评分:7.5)来开展恶意活动。

据称,对目标环境的初始访问是通过使用休眠账户的 Fortinet FortiGate 防火墙 SSL VPN 设备实现的。

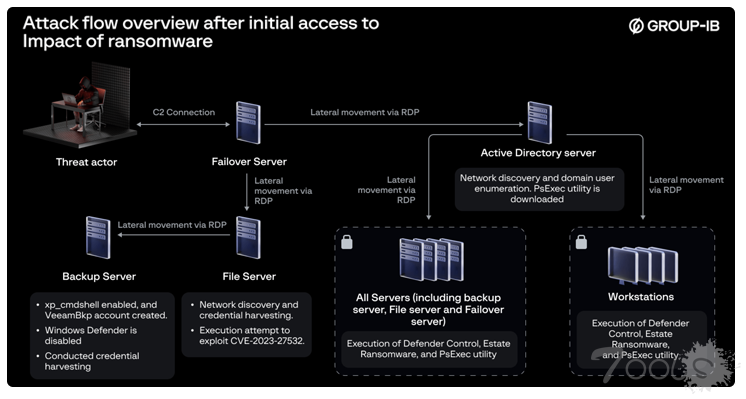

安全研究员 Yeo Zi Wei在今天发表的分析报告中表示: “威胁行为者通过 SSL VPN 服务从 FortiGate 防火墙横向转向访问故障转移服务器。”

“在勒索软件攻击之前,2024 年 4 月就曾出现过使用名为‘Acc1’的休眠账户进行 VPN 暴力破解的尝试。几天后,使用‘Acc1’进行的成功 VPN 登录被追溯到远程 IP 地址 149.28.106[.]252。”

接下来,威胁行为者继续从防火墙到故障转移服务器建立 RDP 连接,然后部署名为“svchost.exe”的持久后门,该后门通过计划任务每天执行。

随后,攻击者利用后门来逃避检测,从而成功访问网络。后门的主要作用是通过 HTTP 连接到命令与控制 (C2) 服务器,并执行攻击者发出的任意命令。

Group-IB 表示,它观察到该行为者利用 Veeam 漏洞 CVE-2023-27532,目的是在备份服务器上启用 xp_cmdshell 并创建一个名为“VeeamBkp”的恶意用户帐户,同时通过新创建的帐户使用 NetScan、AdFind 和 NitSoft 等工具进行网络发现、枚举和凭证收集活动。

“此次攻击可能涉及来自文件服务器上的 VeeamHax 文件夹的攻击,针对安装在备份服务器上的 Veeam Backup & Replication 软件的易受攻击的版本,”Zi Wei 推测道。

“此活动有助于激活 xp_cmdshell 存储过程并随后创建‘VeeamBkp’帐户。”

此次攻击最终导致勒索软件的部署,但在此之前,攻击者已采取措施削弱防御,并使用被感染的域帐户从 AD 服务器横向移动到所有其他服务器和工作站。

Group-IB 表示:“使用 DC.exe [Defender Control] 永久禁用 Windows Defender,然后使用PsExec.exe部署和执行勒索软件。”

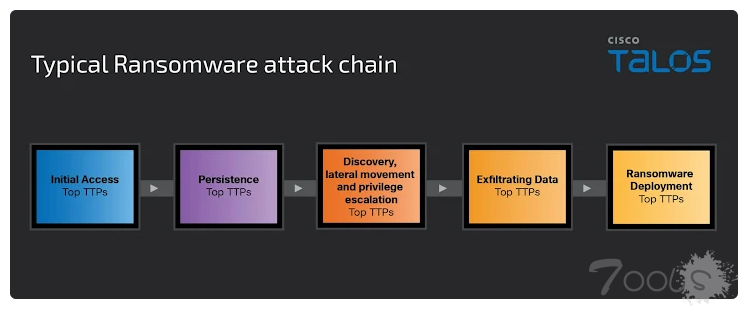

思科 Talos 团队透露,大多数勒索软件团伙优先利用面向公众的应用程序的安全漏洞、网络钓鱼附件或入侵有效账户来建立初始访问权限,并绕过攻击链中的防御措施,以增加在受害者网络中的停留时间。

在加密文件之前先窃取数据的双重勒索模型进一步催生了行为者(例如Exmatter、Exbyte和StealBit)开发的自定义工具,用于将机密信息发送到对手控制的基础设施。

这就要求这些电子犯罪集团建立长期访问权限来探索环境,以便了解网络结构、找到可以支持攻击的资源、提升他们的权限或允许他们融入其中,并识别可以窃取的有价值的数据。

Talos表示:“在过去的一年里,我们目睹了勒索软件领域发生的重大转变,出现了多个新的勒索软件团伙,每个团伙都有独特的目标、运营结构和受害者特征。”

“这种多样化凸显了网络犯罪活动向精品化方向发展的趋势,Hunters International、Cactus 和 Akira 等组织开拓了特定的领域,专注于独特的运营目标和风格选择,以脱颖而出。”

评论0次