Mailcow 邮件服务器漏洞导致服务器遭受远程代码执行

Mailcow 邮件服务器漏洞导致服务器遭受远程代码执行

Mailcow 开源邮件服务器套件中披露了两个安全漏洞,恶意行为者可以利用这些漏洞在易受攻击的实例上执行任意代码。

这两个缺陷影响了2024 年 4 月 4 日发布的2024-04 版之前的所有软件版本。SonarSource于 2024 年 3 月 22 日负责任地披露了这些问题。

这些缺陷的严重程度被评为中等,具体如下:

CVE-2024-30270(CVSS 评分:6.7) - 影响名为“rspamd_maps()”的函数的路径遍历漏洞,允许威胁行为者覆盖任何可以使用“www-data”用户修改的文件,从而导致在服务器上执行任意命令

CVE-2024-31204(CVSS 评分:6.8) - 当不在 DEV_MODE 下运行时,通过异常处理机制存在的跨站点脚本 (XSS) 漏洞

第二个缺陷的根源在于它保存了异常的详细信息,而没有经过任何清理或编码,然后将其呈现为 HTML 并在用户的浏览器中作为 JavaScript 执行。

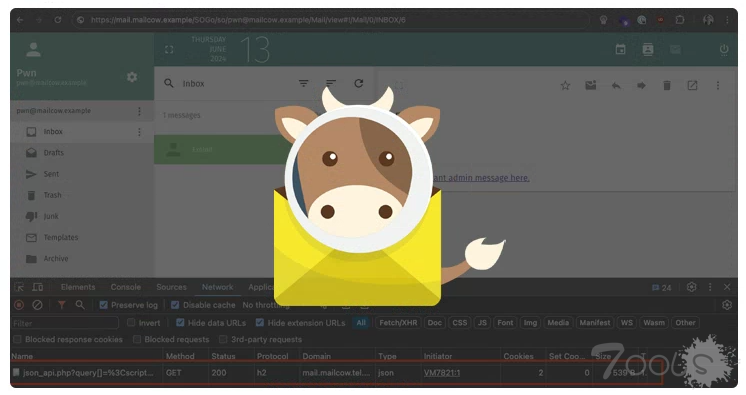

因此,攻击者可以利用该场景,通过使用特制的输入触发异常将恶意脚本注入管理面板,从而有效地让他们劫持会话并在管理员的上下文中执行特权操作。

换句话说,通过结合这两个缺陷,恶意方可以控制 Mailcow 服务器上的帐户并访问敏感数据以及执行命令。

在理论攻击场景中,威胁行为者可以制作包含从远程 URL 加载的 CSS 背景图像的 HTML 电子邮件,并使用它来触发 XSS 负载的执行。

SonarSource 漏洞研究员 Paul Gerste 表示:“攻击者可以结合这两个漏洞,在存在漏洞的 mailcow 实例的管理面板服务器上执行任意代码。”

“实现这一目标的前提是管理员用户在登录管理面板时查看恶意电子邮件。受害者不必点击电子邮件内的链接或与电子邮件本身进行任何其他交互,他们只需在查看电子邮件后继续使用管理面板即可。”

评论0次