新恶意软件瞄准暴露的 Docker API 以进行加密货币挖掘

新恶意软件瞄准暴露的 Docker API 以进行加密货币挖掘

网络安全研究人员发现了一项新的恶意软件活动,该活动针对公开的 Docket API 端点,目的是投放加密货币矿工和其他有效载荷。

云分析平台 Datadog在上周发布的一份报告中表示,部署的工具中包括一个能够下载和执行更多恶意程序的远程访问工具以及一个通过 SSH 传播恶意软件的实用程序。

对该活动的分析发现,该活动与之前被称为Spinning YARN 的活动在战术上存在重叠,后者针对的是配置错误的 Apache Hadoop YARN、Docker、Atlassian Confluence 和 Redis 服务,目的是进行加密劫持。

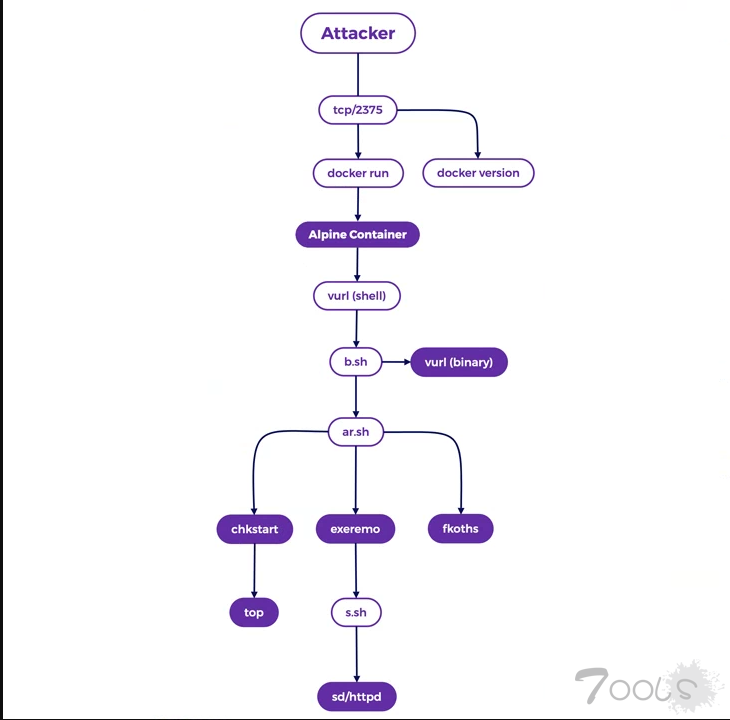

攻击首先由威胁行为者瞄准具有暴露端口(端口号2375)的 Docker 服务器,然后启动一系列步骤,从侦察和权限提升开始,然后进入利用阶段。

通过执行名为“vurl”的 shell 脚本,攻击者可以从受控制的基础设施中检索有效载荷。这包括另一个名为“b.sh”的 shell 脚本,该脚本又打包了名为“vurl”的 Base64 编码二进制文件,还负责获取和启动第三个名为“ar.sh”(或“ai.sh”)的 shell 脚本。

安全研究员 Matt Muir 表示:“[‘b.sh’] 脚本会解码并将该二进制文件提取到 /usr/bin/vurl,从而覆盖现有的 shell 脚本版本。该二进制文件与 shell 脚本版本的区别在于,它使用了硬编码的 [命令和控制] 域。”

该 shell 脚本“ar.sh”执行多项操作,包括设置工作目录、安装工具扫描互联网上存在漏洞的主机、禁用防火墙,以及最终获取下一阶段的有效负载(称为“chkstart”)。

类似于 vurl 的 Golang 二进制文件,其主要目标是配置主机以进行远程访问并从远程服务器获取其他工具,包括“m.tar”和“top”,后者是 XMRig 矿工。

Muir 解释道:“在最初的 Spinning YARN 活动中,chkstart 的大部分功能都是由 shell 脚本处理的。将此功能移植到 Go 代码可能表明攻击者试图使分析过程复杂化,因为编译代码的静态分析比 shell 脚本困难得多。”

与“chkstart”一起下载的还有另外两个有效载荷,一个是 exeremo,用于横向移动到更多主机并传播感染,另一个是 fkoths,这是一个基于 Go 的 ELF 二进制文件,用于抹去恶意活动的痕迹并抵抗分析工作。

“Exeremo”还被设计用来放置一个 shell 脚本(“s.sh”),该脚本负责安装各种扫描工具,如 pnscan、masscan 和自定义 Docker 扫描器(“sd/httpd”),以标记易受攻击的系统。

Muir 表示:“Spinning YARN 活动的这次更新表明,攻击者愿意继续攻击配置错误的 Docker 主机以获取初始访问权限。”“此次活动背后的威胁行为者继续通过将功能移植到 Go 来迭代部署的有效载荷,这可能表明他们试图阻碍分析过程,或者指向对多架构构建的实验。”

评论0次