黑客利用合法网站传播 BadSpace Windows 后门

黑客利用合法网站传播 BadSpace Windows 后门

合法但受到感染的网站被用作渠道,以虚假浏览器更新为幌子传递名为BadSpace的 Windows 后门。

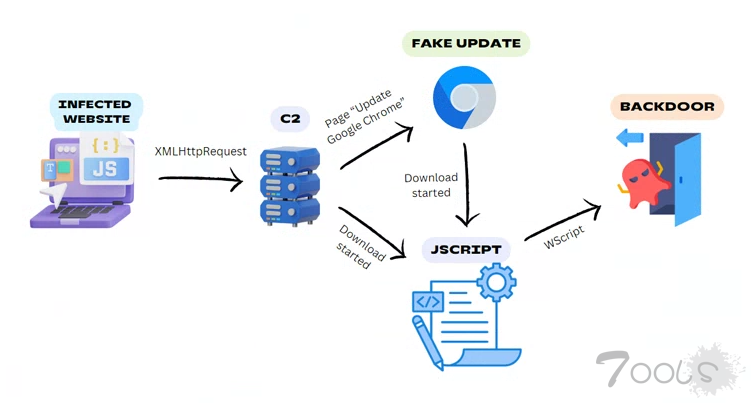

德国网络安全公司 G DATA 在一份报告中称:“威胁行为者采用多阶段攻击链,涉及受感染的网站、命令和控制 (C2) 服务器、有时还包括虚假的浏览器更新和 JScript 下载器,以便在受害者的系统中部署后门。 ”

上个月,研究人员kevross33和Gi7w0rm首次分享了该恶意软件的详细信息。

一切都始于一个被入侵的网站,包括那些基于 WordPress 构建的网站,注入包含逻辑的代码来确定用户是否曾经访问过该网站。

如果这是用户第一次访问,代码会收集有关设备、IP 地址、用户代理和位置的信息,并通过 HTTP GET 请求将其传输到硬编码域。

随后,服务器的响应会将网页内容与一个虚假的 Google Chrome 更新弹出窗口覆盖,以直接投放恶意软件或 JavaScript 下载程序,进而下载并执行 BadSpace。

对该活动中使用的 C2 服务器的分析发现了与已知恶意软件SocGholish (又名 FakeUpdates)的联系,这是一种基于 JavaScript 的下载器恶意软件,通过相同机制进行传播。

BadSpace 除了采用反沙盒检查和使用计划任务设置持久性之外,还能够收集系统信息和处理命令,从而允许其截取屏幕截图、使用 cmd.exe 执行指令、读取和写入文件以及删除计划任务。

此前, eSentire和Sucuri均已发出警告,称不同的活动利用受感染网站中的虚假浏览器更新诱饵来传播信息窃取程序和远程访问木马。

评论0次