重新命名的 Knight 勒索软件针对全球医疗保健和企业

重新命名的 Knight 勒索软件针对全球医疗保健和企业

对一种名为RansomHub的新兴勒索软件的分析表明,它是 Knight 勒索软件的更新和更名版本,而 Knight 勒索软件本身则是另一种名为 Cyclops 的勒索软件的演变。

Knight(又名 Cyclops 2.0)勒索软件于 2023 年 5 月首次出现,采用双重勒索手段窃取和加密受害者的数据以获取经济利益。该勒索软件可在多个平台上运行,包括 Windows、Linux、macOS、ESXi 和 Android。

在 RAMP 网络犯罪论坛上宣传和销售的勒索软件攻击被发现利用网络钓鱼和鱼叉式网络钓鱼活动作为恶意附件形式的传播媒介。

勒索软件即服务 (RaaS) 行动自 2024 年 2 月底其源代码被出售时起就已关闭,这增加了它已转手给其他参与者的可能性,该参与者随后决定对其进行更新并以 RansomHub 品牌重新启动它。

RansomHub 于同月公布了首位受害者,近几周来,该组织涉嫌发动一系列勒索软件攻击,其中包括针对Change Healthcare、Christie’s和Frontier Communications的攻击。该公司还承诺不再针对独立国家联合体 (CIS) 国家、古巴、朝鲜和中国的实体。

博通旗下赛门铁克在与 The Hacker News 分享的一份报告中表示:“两种有效载荷均使用 Go 编写,每个家族的大多数变体都使用 Gobfuscate 进行混淆。两个家族之间的代码重叠程度很高,因此很难区分它们。”

这两个勒索软件家族在命令行上共享相同的帮助菜单,其中 RansomHub 添加了一个新的“休眠”选项,使其在执行前休眠一段时间(以分钟为单位)。在Chaos/Yashma和Trigona勒索软件家族中也观察到了类似的休眠命令。

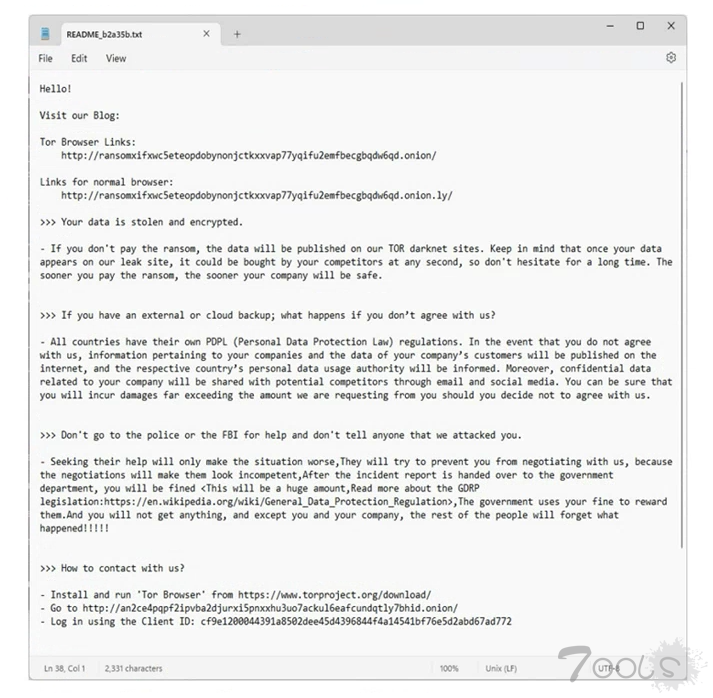

Knight 和 RansomHub 之间的重叠之处还在于用于编码字符串的混淆技术、加密文件后丢弃的赎金记录、以及在开始加密之前以安全模式重启主机的能力。

赛门铁克表示,唯一的主要区别是通过 cmd.exe 执行的命令集,尽管“它们相对于其他操作的调用方式和顺序是相同的”。

据观察,RansomHub 攻击利用已知的安全漏洞(例如 ZeroLogon)来获取初始访问权限,并在部署勒索软件之前删除 Atera 和 Splashtop 等远程桌面软件。

根据Malwarebytes 分享的统计数据,仅在 2024 年 4 月,该勒索软件家族就与 26 起确认的攻击有关,仅次于 Play、Hunters International、Black Basta 和 LockBit。

谷歌旗下的 Mandiant 在本周发布的一份报告中透露,RansomHub 正试图招募受到近期关闭或退出骗局影响的附属机构,例如LockBit和BlackCat(又名Alpha Spider、ALPHV 和 Noberus)。

赛门铁克表示: “有报道称,一家名为 Notchy 的前 Noberus 关联公司目前正与 RansomHub 合作。除此之外,另一家名为Scattered Spider的 Noberus 关联公司之前使用的工具也被用于最近的 RansomHub 攻击。”

“RansomHub 建立业务的速度表明,该组织可能由在网络地下领域具有经验和联系的资深操作员组成。”

这一发展发生在 2023 年勒索软件活动增加的背景下,而 2022 年则“略有下降”,尽管今年观察到的 50 个新家族中约有三分之一被发现是之前发现的勒索软件家族的变种,这表明代码重用、参与者重叠和品牌重塑的现象日益普遍。

Mandiant 研究人员表示: “在近三分之一的事件中,勒索软件是在攻击者首次访问后的 48 小时内部署的。” “七十六% (76%) 的勒索软件部署发生在工作时间之外,大多数发生在清晨。”

这些攻击的特点还在于使用市售的合法远程桌面工具来促进入侵操作,而不是依赖 Cobalt Strike。

Mandiant 表示:“对合法工具的依赖日益增加,这可能反映了攻击者为了隐藏其操作以逃避检测机制,并减少开发和维护自定义工具所需的时间和资源而做出的努力。”

勒索软件攻击的反弹是由于BlackSuit、Fog和 ShrinkLocker 等新勒索软件变种的出现,据观察,ShrinkLocker 部署了一个 Visual Basic 脚本 (VBScript),该脚本利用微软原生的BitLocker 实用程序在针对墨西哥、印度尼西亚和约旦的勒索攻击中进行未经授权的文件加密。

ShrinkLocker 之所以如此命名,是因为它能够通过将每个可用的非启动分区的大小缩小 100 MB 来创建新的启动分区,将未分配的空间变成新的主分区,并使用它来重新安装启动文件以实现恢复。

卡巴斯基在对 ShrinkLocker 的分析中表示:“该威胁行为者对 VBScript 语言以及 Windows 内部构件和实用程序(例如 WMI、diskpart 和 bcdboot)有着深入的了解” ,并指出他们“在执行脚本时很可能已经完全控制了目标系统”。

评论0次