新AllaKore RAT变种AllaSenha针对巴西银行进行攻击

巴西银行机构成为AllaKore RAT (windows RAT)新变种AllaSenha新活动的目标。该恶意软件“专门用于窃取访问巴西银行账户所需的凭证,并利用 Azure 云作为C2基础设施”。

巴西银行机构遭受一轮攻击,此轮攻击分发是基于 Windows 的AllaKore远程访问木马 (RAT)的定制变种AllaSenha。

法国网络安全公司 HarfangLab在一份技术分析中表示,该恶意软件“专门用于窃取访问巴西银行账户所需的凭证,并利用 Azure 云作为命令和控制 (C2) 基础设施”。

此次攻击的目标包括巴西银行、Bradesco、Safra 银行、Caixa Econômica Federal、Itaú Unibanco、Sicoob 和 Sicredi 等银行。虽然尚未得到明确证实,但最初的访问载体指向了钓鱼邮件中使用的恶意链接。

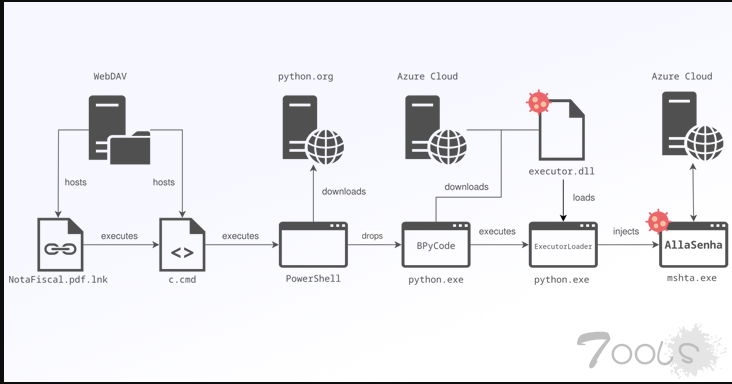

攻击的起点是一个恶意的 Windows 快捷方式 (LNK) 文件,该文件伪装成 PDF 文档(“NotaFiscal.pdf.lnk”),该文件至少自 2024 年 3 月起就被托管在 WebDAV 服务器上。还有证据表明,该活动背后的威胁行为者之前曾滥用 Autodesk A360 Drive 和 GitHub 等合法服务来托管有效负载。

LNK 文件启动时会执行 Windows 命令 shell,旨在向收件人打开诱饵 PDF 文件,同时从同一 WebDAV 服务器位置检索名为“c.cmd”的 BAT 有效负载。

该文件被称为 BPyCode 启动器,它启动一个 Base64 编码的 PowerShell 命令,随后从官方网站 www.python[.]org 下载 Python 二进制文件,以执行代号为 BPyCode 的 Python 脚本。

BPyCode 则充当动态链接库 (“executor.dll”) 的下载程序,并在内存中运行。DLL 是从通过域生成算法 (DGA) 生成的域名之一中提取的。

该公司表示:“生成的主机名似乎与Microsoft Azure Functions服务相关联的主机名相匹配,Microsoft Azure Functions 服务是一种无服务器基础设施,在这种情况下,它将允许运营商轻松部署和轮换其暂存基础设施。”

具体来说,BPyCode 检索一个pickle 文件,其文件包含三个文件:一个second Python 加载器脚本、一个包含PythonMemoryModule 包的 ZIP 存档,以及另一个包含“executor.dll”的 ZIP 存档。

然后启动新的 Python 加载器脚本,它将启动 executor.dll,通过在内存中使用 PythonMemoryModule加载一种基于 Borland Delphi 的恶意软件,也称为 ExecutorLoader。ExecutorLoader 的主要任务是通过将 AllaSenha 注入合法的 mshta.exe 进程来解码和执行它。

除了从网络浏览器窃取网上银行账户凭证外,AllaSenha 还能够显示覆盖窗口以获取双因素身份验证 (2FA) 代码,甚至诱骗受害者扫描二维码来批准攻击者发起的欺诈交易。

HarfangLab 指出:“所有 AllaSenha 样本 [...] 都使用 Access_PC_Client_dll.dll 作为其原始文件名。这个名字在KL Gorki项目中尤为常见,这是一个银行恶意软件,似乎结合了 AllaKore 和 ServerSocket 的组件。”

对初始 LNK 文件和 AllaSenha 样本相关的源代码的进一步分析表明,名为 bert1m 的葡萄牙语用户可能与该恶意软件的开发有关,尽管现阶段没有证据表明他们也在操作这些工具。

HarfangLab 表示:“在拉丁美洲活动的威胁行为者似乎是网络犯罪活动的一个特别富有成效的源头。”

“虽然这些犯罪分子几乎只针对拉丁美洲个人窃取银行信息,但最终往往会攻击实际上由巴西子公司或员工操作但属于世界各地公司的计算机。”

在 Forcepoint 详细介绍了恶意垃圾邮件活动的同时,该活动通过 HTML 附件分发了另一个针对拉丁美洲的银行木马Casbaneiro(又名 Metamorfo 和 Ponteiro),目的是窃取受害者的财务信息。

安全研究员 Prashant Kumar表示: “通过电子邮件传播的恶意软件会诱使用户点击附件。附件中包含恶意代码,会执行一系列操作,导致数据泄露。”

Anatsa Android 银行木马潜入 Google Play 商店

遭受银行木马攻击的不仅仅是 Windows,Zscaler ThreatLabz 还披露了 Android 银行恶意软件活动的细节,该活动利用上传到 Google Play 商店的诱饵应用程序来传播 Anatsa(又名 TeaBot 和 Toddler)。

这些干净的dropper应用程序伪装成看似无害的应用程序,如PDF阅读器、QR码阅读器和翻译器,并使用ThreatFabric在今年2月初披露的相同感染链,以应用程序更新为幌子从远程服务器检索和部署恶意软件,以逃避检测。

这些应用程序已被谷歌下架,具体列表如下:

com.appandutilitytools.fileqrutility(QR 阅读器和文件管理器)

com.ultimatefilesviewer.filemanagerwithpdfsupport(PDF 阅读器和文件管理器)

根据 Sensor Tower 上的统计数据,PDF 阅读器和文件管理器的安装次数在 500 到 1,000 次之间,而二维码阅读器应用的安装次数在 50,000 到 100,000 次之间。

研究人员 Himanshu Sharma 和 Gajanan Khond表示: “Anatsa 一旦安装,就会从全球金融应用程序中窃取敏感的银行凭证和财务信息。它通过使用覆盖和可访问性技术来实现这一点,从而可以秘密地拦截和收集数据。”

Zscaler 表示,过去几个月在 Play Store 上发现了超过 90 个恶意应用程序,这些应用程序的安装量总计超过 550 万次,并被用于传播各种恶意软件家族,如 Joker、Facestealer、Anatsa、Coper 和其他广告软件。

法国网络安全公司 HarfangLab在一份技术分析中表示,该恶意软件“专门用于窃取访问巴西银行账户所需的凭证,并利用 Azure 云作为命令和控制 (C2) 基础设施”。

此次攻击的目标包括巴西银行、Bradesco、Safra 银行、Caixa Econômica Federal、Itaú Unibanco、Sicoob 和 Sicredi 等银行。虽然尚未得到明确证实,但最初的访问载体指向了钓鱼邮件中使用的恶意链接。

攻击的起点是一个恶意的 Windows 快捷方式 (LNK) 文件,该文件伪装成 PDF 文档(“NotaFiscal.pdf.lnk”),该文件至少自 2024 年 3 月起就被托管在 WebDAV 服务器上。还有证据表明,该活动背后的威胁行为者之前曾滥用 Autodesk A360 Drive 和 GitHub 等合法服务来托管有效负载。

LNK 文件启动时会执行 Windows 命令 shell,旨在向收件人打开诱饵 PDF 文件,同时从同一 WebDAV 服务器位置检索名为“c.cmd”的 BAT 有效负载。

该文件被称为 BPyCode 启动器,它启动一个 Base64 编码的 PowerShell 命令,随后从官方网站 www.python[.]org 下载 Python 二进制文件,以执行代号为 BPyCode 的 Python 脚本。

BPyCode 则充当动态链接库 (“executor.dll”) 的下载程序,并在内存中运行。DLL 是从通过域生成算法 (DGA) 生成的域名之一中提取的。

该公司表示:“生成的主机名似乎与Microsoft Azure Functions服务相关联的主机名相匹配,Microsoft Azure Functions 服务是一种无服务器基础设施,在这种情况下,它将允许运营商轻松部署和轮换其暂存基础设施。”

具体来说,BPyCode 检索一个pickle 文件,其文件包含三个文件:一个second Python 加载器脚本、一个包含PythonMemoryModule 包的 ZIP 存档,以及另一个包含“executor.dll”的 ZIP 存档。

然后启动新的 Python 加载器脚本,它将启动 executor.dll,通过在内存中使用 PythonMemoryModule加载一种基于 Borland Delphi 的恶意软件,也称为 ExecutorLoader。ExecutorLoader 的主要任务是通过将 AllaSenha 注入合法的 mshta.exe 进程来解码和执行它。

除了从网络浏览器窃取网上银行账户凭证外,AllaSenha 还能够显示覆盖窗口以获取双因素身份验证 (2FA) 代码,甚至诱骗受害者扫描二维码来批准攻击者发起的欺诈交易。

HarfangLab 指出:“所有 AllaSenha 样本 [...] 都使用 Access_PC_Client_dll.dll 作为其原始文件名。这个名字在KL Gorki项目中尤为常见,这是一个银行恶意软件,似乎结合了 AllaKore 和 ServerSocket 的组件。”

对初始 LNK 文件和 AllaSenha 样本相关的源代码的进一步分析表明,名为 bert1m 的葡萄牙语用户可能与该恶意软件的开发有关,尽管现阶段没有证据表明他们也在操作这些工具。

HarfangLab 表示:“在拉丁美洲活动的威胁行为者似乎是网络犯罪活动的一个特别富有成效的源头。”

“虽然这些犯罪分子几乎只针对拉丁美洲个人窃取银行信息,但最终往往会攻击实际上由巴西子公司或员工操作但属于世界各地公司的计算机。”

在 Forcepoint 详细介绍了恶意垃圾邮件活动的同时,该活动通过 HTML 附件分发了另一个针对拉丁美洲的银行木马Casbaneiro(又名 Metamorfo 和 Ponteiro),目的是窃取受害者的财务信息。

安全研究员 Prashant Kumar表示: “通过电子邮件传播的恶意软件会诱使用户点击附件。附件中包含恶意代码,会执行一系列操作,导致数据泄露。”

Anatsa Android 银行木马潜入 Google Play 商店

遭受银行木马攻击的不仅仅是 Windows,Zscaler ThreatLabz 还披露了 Android 银行恶意软件活动的细节,该活动利用上传到 Google Play 商店的诱饵应用程序来传播 Anatsa(又名 TeaBot 和 Toddler)。

这些干净的dropper应用程序伪装成看似无害的应用程序,如PDF阅读器、QR码阅读器和翻译器,并使用ThreatFabric在今年2月初披露的相同感染链,以应用程序更新为幌子从远程服务器检索和部署恶意软件,以逃避检测。

这些应用程序已被谷歌下架,具体列表如下:

com.appandutilitytools.fileqrutility(QR 阅读器和文件管理器)

com.ultimatefilesviewer.filemanagerwithpdfsupport(PDF 阅读器和文件管理器)

根据 Sensor Tower 上的统计数据,PDF 阅读器和文件管理器的安装次数在 500 到 1,000 次之间,而二维码阅读器应用的安装次数在 50,000 到 100,000 次之间。

研究人员 Himanshu Sharma 和 Gajanan Khond表示: “Anatsa 一旦安装,就会从全球金融应用程序中窃取敏感的银行凭证和财务信息。它通过使用覆盖和可访问性技术来实现这一点,从而可以秘密地拦截和收集数据。”

Zscaler 表示,过去几个月在 Play Store 上发现了超过 90 个恶意应用程序,这些应用程序的安装量总计超过 550 万次,并被用于传播各种恶意软件家族,如 Joker、Facestealer、Anatsa、Coper 和其他广告软件。

评论0次