研究人员揭开了 Sandman APT 与中国 KEYPLUG 后门的隐藏链接

名为Sandman 的神秘高级持续威胁 (APT)与已知使用名为 KEYPLUG 的后门的中国威胁集群之间存在战术和目标重叠。 该评估由 SentinelOne、普华永道和 Microsoft 威胁情报团队联合做出,基于以下事实:对手基于 Lua 的恶意软件 LuaDream 和 KEYPLUG 已确定在同一受害者网络中共存。

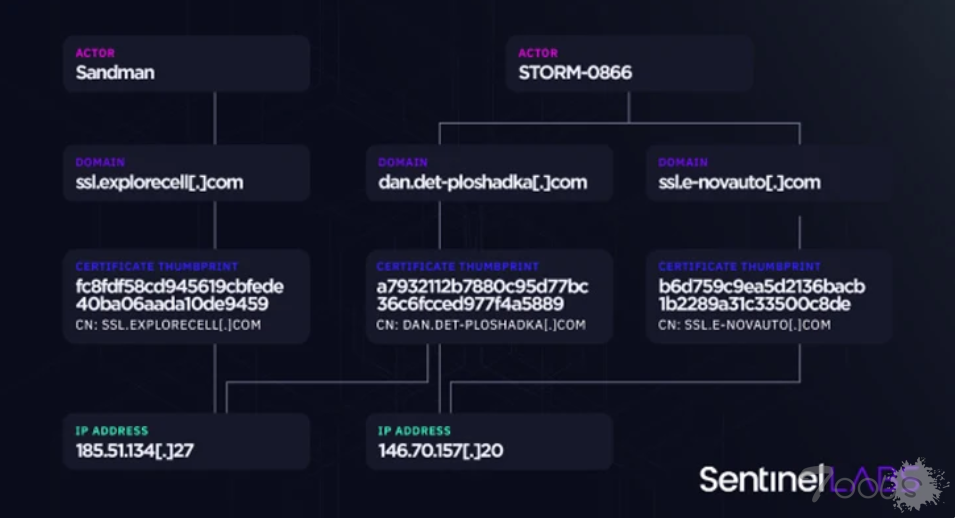

微软和普华永道分别以 Storm-0866 和 Red Dev 40 的名义跟踪该活动。

“Sandman 和 Storm-0866/Red Dev 40 共享基础设施控制和管理实践,包括托管提供商选择和域名命名约定,”两家公司在与《黑客新闻》分享的一份报告中表示。

“LuaDream 和 KEYPLUG 的实施揭示了共享开发实践的指标以及功能和设计的重叠,表明其运营商共享功能需求。”

Sandman于 2023 年 9 月首次被 SentinelOne 曝光,详细介绍了其使用代号为 LuaDream 的新型植入程序对中东、西欧和南亚电信提供商的攻击。入侵记录于 2023 年 8 月。

另一方面,Storm-0866/Red Dev 40 指的是一个新兴的 APT 集群,主要针对中东和南亚次大陆的实体,包括电信提供商和政府实体。

Storm-0866 武器库中的关键工具之一是 KEYPLUG,这是一个后门,最初由 Google 旗下的 Mandiant 披露,是中国 APT41(又名 Brass Typhoon 或 Barium)攻击者发起的攻击的一部分,目的是渗透到美国六个州政府网络2021 年 5 月至 2022 年 2 月期间。

在今年 3 月初发布的一份报告中,Recorded Future 将 KEYPLUG 的使用归因于其追踪的中国国家支持的威胁活动组织RedGolf,并称该组织“与别名 APT41/BARIUM 报告的威胁活动密切重叠”。

两家公司指出:“对这些不同恶意软件菌株的实施和 C2 基础设施的仔细检查揭示了共享开发以及基础设施控制和管理实践的指标,以及功能和设计上的一些重叠,表明其运营商有共享的功能需求。” 。

其中一个值得注意的重叠是一对名为“dan.det-ploshadka[.]com”和“ssl.e-novauto[.]com”的 LuaDream C2 域,它们也被用作 KEYPLUG C2 服务器和与 Storm-0866 相关。

LuaDream 和 KEYPLUG 之间另一个有趣的共同点是,这两个植入程序都支持用于 C2 通信的 QUIC 和 WebSocket 协议,这表明了共同的需求以及协调背后可能存在的数字军需官。

研究人员表示:“LuaDream 和 KEYPLUG 评估 HTTP、TCP、WebSocket 和 QUIC 之间配置的协议的顺序是相同的:按 HTTP、TCP、WebSocket 和 QUIC 的顺序。” “LuaDream 和 KEYPLUG 的高级执行流程非常相似。”

Lua 的采用是另一个迹象,表明威胁行为者(无论是民族国家还是网络犯罪)越来越多地将目光投向DLang和Nim等不常见的编程语言,以逃避检测并在受害者环境中长期存在。

尤其是基于 Lua 的恶意软件,在过去十年中仅在野外被发现过几次。其中包括《火焰》、《动物农场》(又名《雪球》)和《索伦计划》。

研究人员表示:“将 Sandman APT 与使用 KEYPLUG 后门(尤其是 STORM-0866/Red Dev 40)的中国对手联系起来的运营基础设施、目标和 TTP 存在很强的重叠。” “这凸显了中国威胁形势的复杂性。”

“Sandman 和 Storm-0866/Red Dev 40 共享基础设施控制和管理实践,包括托管提供商选择和域名命名约定,”两家公司在与《黑客新闻》分享的一份报告中表示。

“LuaDream 和 KEYPLUG 的实施揭示了共享开发实践的指标以及功能和设计的重叠,表明其运营商共享功能需求。”

Sandman于 2023 年 9 月首次被 SentinelOne 曝光,详细介绍了其使用代号为 LuaDream 的新型植入程序对中东、西欧和南亚电信提供商的攻击。入侵记录于 2023 年 8 月。

另一方面,Storm-0866/Red Dev 40 指的是一个新兴的 APT 集群,主要针对中东和南亚次大陆的实体,包括电信提供商和政府实体。

Storm-0866 武器库中的关键工具之一是 KEYPLUG,这是一个后门,最初由 Google 旗下的 Mandiant 披露,是中国 APT41(又名 Brass Typhoon 或 Barium)攻击者发起的攻击的一部分,目的是渗透到美国六个州政府网络2021 年 5 月至 2022 年 2 月期间。

在今年 3 月初发布的一份报告中,Recorded Future 将 KEYPLUG 的使用归因于其追踪的中国国家支持的威胁活动组织RedGolf,并称该组织“与别名 APT41/BARIUM 报告的威胁活动密切重叠”。

两家公司指出:“对这些不同恶意软件菌株的实施和 C2 基础设施的仔细检查揭示了共享开发以及基础设施控制和管理实践的指标,以及功能和设计上的一些重叠,表明其运营商有共享的功能需求。” 。

其中一个值得注意的重叠是一对名为“dan.det-ploshadka[.]com”和“ssl.e-novauto[.]com”的 LuaDream C2 域,它们也被用作 KEYPLUG C2 服务器和与 Storm-0866 相关。

LuaDream 和 KEYPLUG 之间另一个有趣的共同点是,这两个植入程序都支持用于 C2 通信的 QUIC 和 WebSocket 协议,这表明了共同的需求以及协调背后可能存在的数字军需官。

研究人员表示:“LuaDream 和 KEYPLUG 评估 HTTP、TCP、WebSocket 和 QUIC 之间配置的协议的顺序是相同的:按 HTTP、TCP、WebSocket 和 QUIC 的顺序。” “LuaDream 和 KEYPLUG 的高级执行流程非常相似。”

Lua 的采用是另一个迹象,表明威胁行为者(无论是民族国家还是网络犯罪)越来越多地将目光投向DLang和Nim等不常见的编程语言,以逃避检测并在受害者环境中长期存在。

尤其是基于 Lua 的恶意软件,在过去十年中仅在野外被发现过几次。其中包括《火焰》、《动物农场》(又名《雪球》)和《索伦计划》。

研究人员表示:“将 Sandman APT 与使用 KEYPLUG 后门(尤其是 STORM-0866/Red Dev 40)的中国对手联系起来的运营基础设施、目标和 TTP 存在很强的重叠。” “这凸显了中国威胁形势的复杂性。”

评论0次