18 个恶意贷款应用程序诈骗数百万 Android 用户

网络安全研究人员在 Google Play 商店中发现了 18 个Android恶意贷款应用程序,这些应用程序的总下载量已超过 1200 万次。

网络安全研究人员在 Google Play 商店中发现了 18 个Android恶意贷款应用程序,这些应用程序的总下载量已超过 1200 万次。

“尽管这些服务的外表很吸引人,但实际上是为了欺骗用户,向他们提供带有欺骗性描述的高利率贷款,同时收集受害者的个人和财务信息来敲诈他们,最终获得他们的资金”,ESET说道。

这家斯洛伐克网络安全公司正在以SpyLoan的名义追踪这些应用程序,并指出它们旨在针对东南亚、非洲和拉丁美洲的潜在借款人。

现已被谷歌下架的应用程序列表如下:

AA Kredit:इंस्टेंटलोनऐप (com.aa.kredit.android)

Amor Cash:Préstamos Sin Buró (com.amorcash.credito.prestamo)

Oro Préstamo - Efectivo rápido (com.app.lo.go)

Cashwow (com.cashwow.cow.eg)

CrediBus Préstamos de crédito (com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash)

ยืมด้วยความมั่นใจ - ยืมด่วน (com.flashloan.wsft)

PréstamosCrédito - GuayabaCash (com.guayaba.cash.okredito.mx.tala)

Préstamos De Crédito-YumiCash (com.loan.cash.credit.tala.prestmo.fast.branch.mextamo)

Go Crédito - de confianza (com.mlo.xango)

Instantáneo Préstamo (com.mmp.optima)

大卡特拉 (com.mxolp.postloan)

Rápido Crédito (com.okey.prestamo)

Finupp Lending (com.shuiyiwenhua.gl)

4S现金(com.swefjjghs.weejteop)

TrueNaira – 在线贷款 (com.truenaira.cashloan.moneycredit)

EasyCash (king.credit.ng)

สินเชื่อปลอดภัย - สะดวก (com.sc.safe.credit)

短信和 Twitter、Facebook 和 YouTube 等社交媒体渠道是主要的感染途径,尽管这些应用程序也可以从诈骗网站和第三方应用商店下载。

ESET 安全研究员 Lukáš Štefanko 表示:“这些服务均不提供使用网站请求贷款的选项,因为勒索者无法通过浏览器访问存储在智能手机上且勒索所需的所有敏感用户数据。”

这些应用程序是可追溯至 2020 年的更广泛计划的一部分,是卡巴斯基、Lookout 和 Zimperium去年发现的300 多个 Android 和 iOS 应用程序的一部分,这些应用程序利用“受害者对快速现金的渴望来诱骗借款人”写入掠夺性贷款合同,并要求他们授予对联系人和短信等敏感信息的访问权限。”

除了从受感染的设备中收集信息外,SpyLoan 的运营商还采取勒索和骚扰手段,通过威胁在社交媒体平台上发布照片和视频来迫使受害者付款。

今年 2 月初,黑客新闻在 Google Play 帮助社区发布了一条消息,其中一名来自尼日利亚的用户指责 EasyCash“以高额且过高的利率欺诈性地向受害者提供贷款,并通过勒索威胁强行让他们付款。 、诽谤和人格诽谤,尽管他们显然拥有债务人的地址和完整的政府名称,包括银行识别号(BVN),但他们仍然继续让人们难堪,让他们承受不必要的压力和恐慌。”

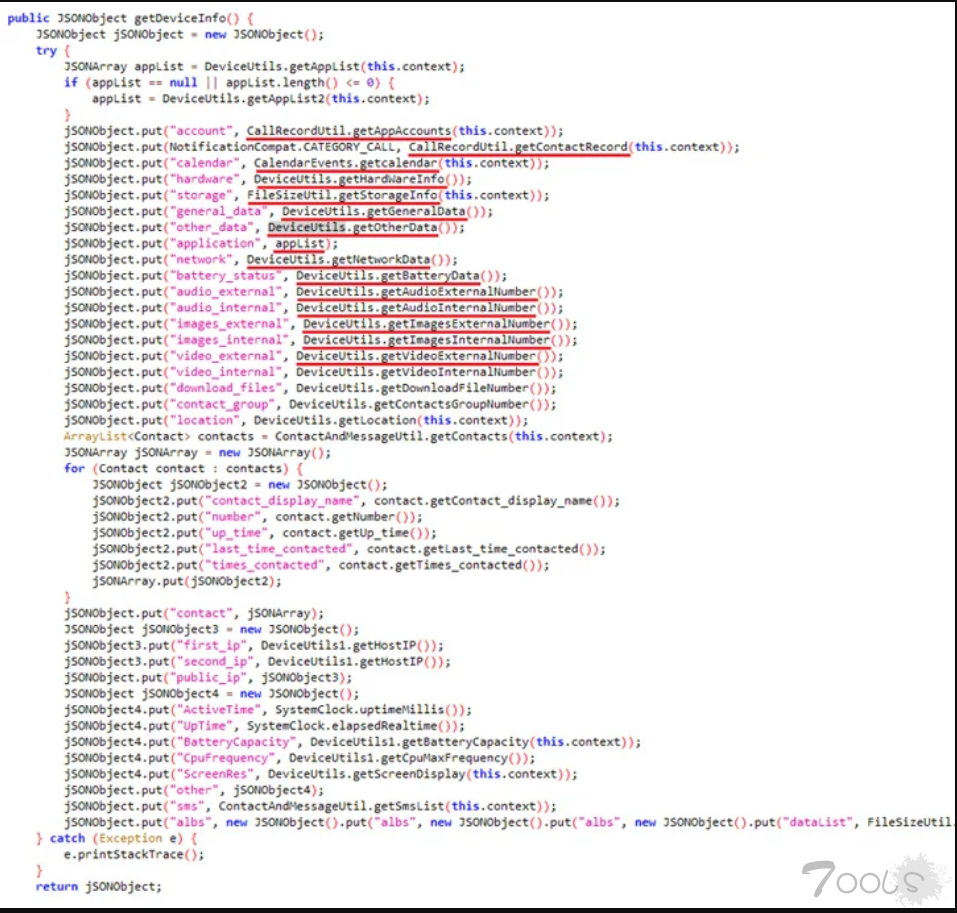

此外,这些应用程序使用误导性的隐私政策来解释为什么它们需要对用户的媒体文件、相机、日历、联系人、通话记录和短信的权限。一些应用程序还包含一个虚假网站的链接,其中充满了被盗的办公环境照片和库存图像,试图给他们的运营披上合法的面纱。

为了减轻此类间谍软件威胁带来的风险,建议坚持使用官方来源下载应用程序,验证此类产品的真实性,并在安装前密切关注审查和权限。

Štefanko 表示,SpyLoan 是“重要的提醒,提醒借款人在网上寻求金融服务时面临的风险”。“这些恶意应用程序利用用户对合法贷款提供商的信任,使用复杂的技术来欺骗和窃取广泛的个人信息。”

此次开发还伴随着一种名为TrickMo的 Android 银行木马的复兴,该木马伪装成一个自由移动的流媒体应用程序,并配备了升级的功能,例如窃取屏幕内容、下载运行时模块以及覆盖注入以从目标应用程序中提取凭据。利用 JsonPacker 隐藏其恶意代码。

Cyble在上周的一份分析中表示:“该恶意软件向覆盖攻击的转变、使用 JsonPacker 进行代码混淆,以及与命令和控制服务器的一致行为,凸显了威胁行为者致力于完善其策略。”

“尽管这些服务的外表很吸引人,但实际上是为了欺骗用户,向他们提供带有欺骗性描述的高利率贷款,同时收集受害者的个人和财务信息来敲诈他们,最终获得他们的资金”,ESET说道。

这家斯洛伐克网络安全公司正在以SpyLoan的名义追踪这些应用程序,并指出它们旨在针对东南亚、非洲和拉丁美洲的潜在借款人。

现已被谷歌下架的应用程序列表如下:

AA Kredit:इंस्टेंटलोनऐप (com.aa.kredit.android)

Amor Cash:Préstamos Sin Buró (com.amorcash.credito.prestamo)

Oro Préstamo - Efectivo rápido (com.app.lo.go)

Cashwow (com.cashwow.cow.eg)

CrediBus Préstamos de crédito (com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash)

ยืมด้วยความมั่นใจ - ยืมด่วน (com.flashloan.wsft)

PréstamosCrédito - GuayabaCash (com.guayaba.cash.okredito.mx.tala)

Préstamos De Crédito-YumiCash (com.loan.cash.credit.tala.prestmo.fast.branch.mextamo)

Go Crédito - de confianza (com.mlo.xango)

Instantáneo Préstamo (com.mmp.optima)

大卡特拉 (com.mxolp.postloan)

Rápido Crédito (com.okey.prestamo)

Finupp Lending (com.shuiyiwenhua.gl)

4S现金(com.swefjjghs.weejteop)

TrueNaira – 在线贷款 (com.truenaira.cashloan.moneycredit)

EasyCash (king.credit.ng)

สินเชื่อปลอดภัย - สะดวก (com.sc.safe.credit)

短信和 Twitter、Facebook 和 YouTube 等社交媒体渠道是主要的感染途径,尽管这些应用程序也可以从诈骗网站和第三方应用商店下载。

ESET 安全研究员 Lukáš Štefanko 表示:“这些服务均不提供使用网站请求贷款的选项,因为勒索者无法通过浏览器访问存储在智能手机上且勒索所需的所有敏感用户数据。”

这些应用程序是可追溯至 2020 年的更广泛计划的一部分,是卡巴斯基、Lookout 和 Zimperium去年发现的300 多个 Android 和 iOS 应用程序的一部分,这些应用程序利用“受害者对快速现金的渴望来诱骗借款人”写入掠夺性贷款合同,并要求他们授予对联系人和短信等敏感信息的访问权限。”

除了从受感染的设备中收集信息外,SpyLoan 的运营商还采取勒索和骚扰手段,通过威胁在社交媒体平台上发布照片和视频来迫使受害者付款。

今年 2 月初,黑客新闻在 Google Play 帮助社区发布了一条消息,其中一名来自尼日利亚的用户指责 EasyCash“以高额且过高的利率欺诈性地向受害者提供贷款,并通过勒索威胁强行让他们付款。 、诽谤和人格诽谤,尽管他们显然拥有债务人的地址和完整的政府名称,包括银行识别号(BVN),但他们仍然继续让人们难堪,让他们承受不必要的压力和恐慌。”

此外,这些应用程序使用误导性的隐私政策来解释为什么它们需要对用户的媒体文件、相机、日历、联系人、通话记录和短信的权限。一些应用程序还包含一个虚假网站的链接,其中充满了被盗的办公环境照片和库存图像,试图给他们的运营披上合法的面纱。

为了减轻此类间谍软件威胁带来的风险,建议坚持使用官方来源下载应用程序,验证此类产品的真实性,并在安装前密切关注审查和权限。

Štefanko 表示,SpyLoan 是“重要的提醒,提醒借款人在网上寻求金融服务时面临的风险”。“这些恶意应用程序利用用户对合法贷款提供商的信任,使用复杂的技术来欺骗和窃取广泛的个人信息。”

此次开发还伴随着一种名为TrickMo的 Android 银行木马的复兴,该木马伪装成一个自由移动的流媒体应用程序,并配备了升级的功能,例如窃取屏幕内容、下载运行时模块以及覆盖注入以从目标应用程序中提取凭据。利用 JsonPacker 隐藏其恶意代码。

Cyble在上周的一份分析中表示:“该恶意软件向覆盖攻击的转变、使用 JsonPacker 进行代码混淆,以及与命令和控制服务器的一致行为,凸显了威胁行为者致力于完善其策略。”

评论0次