Google TAG 检测到利用 WinRAR 缺陷的国家支持的威胁行为者

据观察,来自俄罗斯和中国的一些国家支持的威胁行为者在其行动中利用了 Windows WinRAR 归档工具中最近的安全漏洞。 该漏洞为CVE-2023-38831(CVSS 评分:7.8),当用户尝试查看 ZIP 存档中的良性文件时,攻击者可以利用该漏洞执行任意代码。至少自 2023 年 4 月起,这一缺陷就已被积极利用。 谷歌威胁分析小组(TAG)最近几周检测到了这些活动,并将其归因于其跟踪的三个不同的集群,其地质名称分别为FROZENBARENTS(又名 Sandworm)、FROZENLAKE(又名 APT28)和ISLANDDREAMS(又名 APT40)。

据观察,来自俄罗斯和中国的一些国家支持的威胁行为者在其行动中利用了 Windows WinRAR 归档工具中最近的安全漏洞。

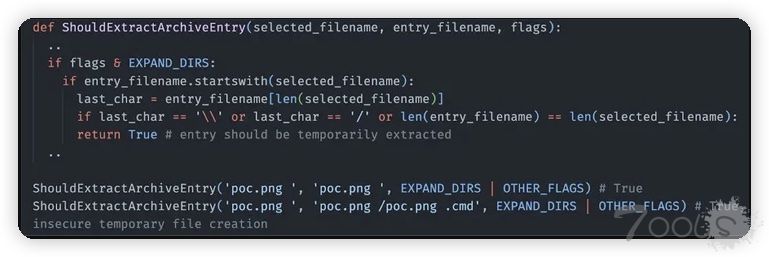

该漏洞为CVE-2023-38831(CVSS 评分:7.8),当用户尝试查看 ZIP 存档中的良性文件时,攻击者可以利用该漏洞执行任意代码。至少自 2023 年 4 月起,这一缺陷就已被积极利用。

谷歌威胁分析小组(TAG)最近几周检测到了这些活动,并将其归因于其跟踪的三个不同的集群,其地质名称分别为FROZENBARENTS(又名 Sandworm)、FROZENLAKE(又名 APT28)和ISLANDDREAMS(又名 APT40)。

与 Sandworm 相关的网络钓鱼攻击于 9 月初冒充乌克兰无人机战争训练学校,并利用 CVE-2023-38831 分发恶意 ZIP 文件,以传播 Rhadamanthys,这是一种商品窃取恶意软件,每月订阅价格为 250 美元。

与 Sandworm一样,APT28 也隶属于俄罗斯联邦武装部队总参谋部 ( GRU ),据说它发起了针对乌克兰政府组织的电子邮件活动。

在这些攻击中,来自乌克兰的用户被提示下载一个包含 CVE-2023-38831 漏洞的文件,这是一个伪装成该国公共政策智囊团 Razumkov 中心的活动邀请的诱饵文件。

结果是执行名为 IRONJAW 的 PowerShell 脚本,该脚本窃取浏览器登录数据和本地状态目录,并将信息导出到 webhook[.] 站点上由参与者控制的基础设施。

利用 WinRAR 漏洞的第三个威胁者是APT40,它发起了针对巴布亚新几内亚的网络钓鱼活动,其中电子邮件包含指向包含 CVE-2023-38831 漏洞的 ZIP 存档的 Dropbox 链接。

感染序列最终为部署名为 ISLANDSTAGER 的植入程序铺平了道路,该植入程序负责加载 BOXRAT,这是一个使用 Dropbox API 进行命令和控制的 .NET 后门

该披露基于 Cluster25 的最新调查结果,其中详细介绍了 APT28 黑客团队利用 WinRAR 缺陷进行凭据收集操作的攻击。

根据知道创宇 404 团队和绿盟科技的调查结果,加入这场战斗的其他一些由国家支持的对手包括Konni(与追踪为 Kimsuky 的朝鲜集群有重叠)和 Dark Pink (又名 Saaiwc Group) 。

TAG 研究员凯特·摩根 (Kate Morgan) 表示:“WinRAR 漏洞的广泛利用凸显出,尽管有补丁可用,但对已知漏洞的利用仍然非常有效。” “即使是最老练的攻击者也只会做实现其目标所必需的事情。”

评论0次