复杂的MATA框架打击东欧石油和天然气公司

作为 2022年 8 月至 2023 年 5 月期间发生的网络衬衫活动的一部分,名为 MATA 的复杂后门框架的更新版本已被用于针对石油和天然气行业以及国防工业的十几家东瀛公司的抨击。 卡巴斯基在本周发布的一份新的详细执行报告中表示:“袭击后的袭击者使用锯齿式网络钓鱼邮件来锁定多名受害者,其中一些受害者通过互联网浏览器下载文件而感染了 Windows 可执行恶意软件。” 每个网络钓鱼文档都包含一个外部链接,用于获取包含CVE-2021-26411搜索的远程页面。

作为 2022年 8 月至 2023 年 5 月期间发生的网络衬衫活动的一部分,名为 MATA 的复杂后门框架的更新版本已被用于针对石油和天然气行业以及国防工业的十几家东瀛公司的抨击。

卡巴斯基在本周发布的一份新的详细执行报告中表示:“袭击后的袭击者使用锯齿式网络钓鱼邮件来锁定多名受害者,其中一些受害者通过互联网浏览器下载文件而感染了 Windows 可执行恶意软件。”

每个网络钓鱼文档都包含一个外部链接,用于获取包含CVE-2021-26411搜索的远程页面。

CVE-2021-26411(CVSS 评分:8.8)是指Internet Explorer 中的内存损坏漏洞,可以通过诱骗受害者访问特制网站来触发该漏洞执行任意代码。此前,Lazarus 组织曾于 2021 年初利用该漏洞来攻击安全研究人员。

罗斯网络安全公司于 2020 年 7 月首次记录了该平台 MATA 框架,该框架将其与 自 2018 年 4 月以来针对波兰、德国、土耳其、韩国、日本和印度各个部门的多产黑客攻击的 朝鲜国家资金援助人员 联系起来。

这位卡巴斯基于 2023 年 7 月之前披露了使用 MATA 的改进版本来攻击国防承包商的情况,但由于存在 诸如 Purple Lambert、洋红Lambert 等 五眼 APT 参与者所使用的技术,因此对于 Lazarus 组织的归属来说仍然很脆弱。和我一起。

也就是说,攻击者创建的大多数恶意 Microsoft Word 文档都采用名为 Malgun Gothic 的韩语字体,这表明开发人员要么熟悉韩语,要么在韩语环境中工作。

俄罗斯网络安全公司 Positive Technologies 上个月末分享了同一框架的详细信息,正在以“Dark River”的名义追踪运营商。

安全研究人员 Denis Kuvshinov 和 Maxim Andreev 表示:“该组织的主要工具 MataDoor 后门采用模块化结构,具体具有复杂且经过底层设计的网络传输系统以及后门操作员与受感染机器之间通信的灵活选项。”

“代码分析表明,开发人员在该工具上投入了大量资源。”

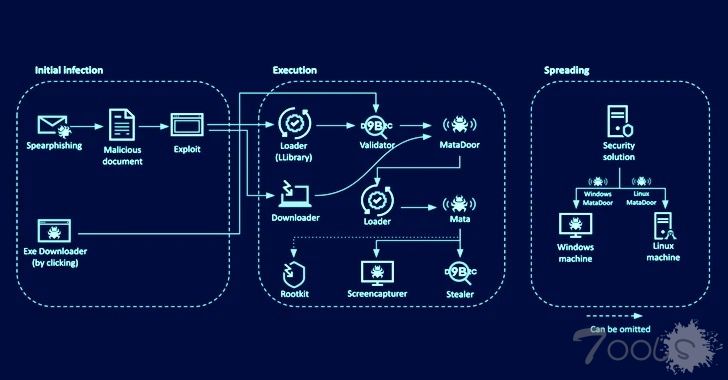

最新的攻击链首先是攻击者向目标发送鱼叉式网络钓鱼文件,在某些情况下通过冒充合法员工,表明事先进行了侦察和广泛的准备。这些文档包含指向嵌入 CVE-2021-26411 漏洞的 HTML 页面的链接。

一个成功的妥协导致加载程序的执行,反过来,从远程服务器检索验证程序模块,以发送系统信息,并下载和上传文件到命令和控制(C2)服务器。

验证器还被设计为获取MataDoor,根据Kasperksy的说法,这是MATA第4代,可以运行各种命令,能够从受损系统中收集敏感信息。

这些攻击的进一步特点是使用窃取恶意软件从剪贴板捕获内容,记录快照,截图,并从Windows凭据管理器和Internet Explorer中虹吸密码和cookie。

另一个值得注意的工具是一个USB传播模块,它允许通过可移动介质向受感染的系统发送命令,这可能使威胁行为者能够渗透到空气间隙网络。此外,还使用了一种名为CallbackHell的漏洞,以提升权限并绕过端点安全产品,从而在不引起注意的情况下实现其目标。

卡巴斯基表示,它还发现了一个新的MATA变种,称为MATA第5代或MATAv 5,它“完全从头开始重写”,并“展示了一个先进而复杂的架构,使用了可扩展性和嵌入式模块和插件。”

该恶意软件在内部利用进程间通信(IPC)通道,并采用各种命令,使其能够在各种协议之间建立代理链-也在受害者的环境中,“该公司补充说。

总的来说,MATA框架及其插件组合支持100多个命令,这些命令涉及信息收集、事件监控、进程管理、文件管理、网络侦察和代理功能。

卡巴斯基说:“这名演员展示了在受害者环境中导航和利用安全解决方案的高能力。”

“攻击者使用了许多技术来隐藏他们的活动:rootkit和易受攻击的驱动程序,将文件伪装成合法的应用程序,使用为应用程序之间的通信打开的端口,对文件和恶意软件的网络活动进行多级加密,[以及]在连接到控制服务器之间设置长等待时间。”

评论0次