网络犯罪分子使用EvilProxy网络钓鱼工具包瞄准美国的高级管理人员公司

在美国工作的高级管理人员-基于的组织正成为一种新的网络钓鱼活动的目标,该活动利用名为EvilProxy的流行中间对手(AiTM)网络钓鱼工具包进行凭据获取和帐户接管攻击。 门洛Security表示,该活动始于2023年7月,主要针对银行和金融服务、保险、物业管理和真实的地产以及制造业。 安全研究员Ravisankar Ramprasad在上周发布的一份报告中说:“威胁行为者利用求职平台‘indeed.com’上的一个开放的重定向漏洞,将受害者重定向到冒充微软的恶意钓鱼网页。”

在美国工作的高级管理人员-基于的组织正成为一种新的网络钓鱼活动的目标,该活动利用名为EvilProxy的流行中间对手(AiTM)网络钓鱼工具包进行凭据获取和帐户接管攻击。

门洛Security表示,该活动始于2023年7月,主要针对银行和金融服务、保险、物业管理和真实的地产以及制造业。

安全研究员Ravisankar Ramprasad在上周发布的一份报告中说:“威胁行为者利用求职平台‘indeed.com’上的一个开放的重定向漏洞,将受害者重定向到冒充微软的恶意钓鱼网页。”

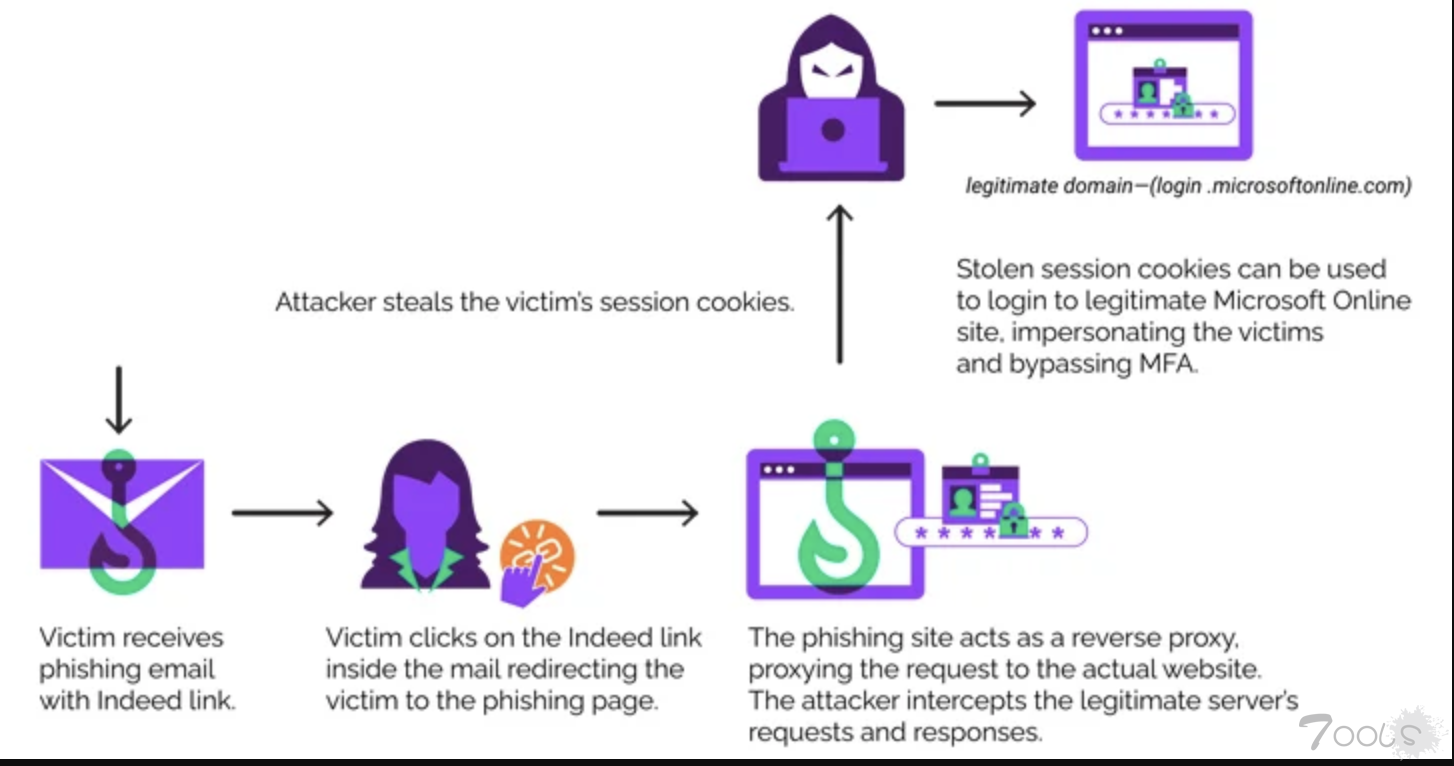

EvilProxy于2022年9月首次由Resecurity记录,其功能是在目标和合法登录页面之间设置的反向代理,用于拦截凭据,双因素身份验证(2FA)代码和会话cookie以劫持感兴趣的帐户。

AiTM网络钓鱼工具包背后的威胁行为者被微软追踪,绰号为Storm-0835,估计有数百名客户。

这家科技巨头表示:“这些网络犯罪分子每月支付200美元至1,000美元的许可费,每天进行网络钓鱼活动。”“由于如此多的威胁行为者使用这些服务,因此将活动归因于特定的行为者是不切实际的。“

在门洛Security记录的最新一组攻击中,受害者收到了带有指向Indeed的欺骗性链接的钓鱼电子邮件,该链接将个人重定向到EvilProxy页面以获取输入的凭据。

这是通过利用开放重定向漏洞来实现的,当验证用户输入失败导致易受攻击的网站将用户重定向到任意网页时,就会发生这种情况,从而绕过安全护栏。

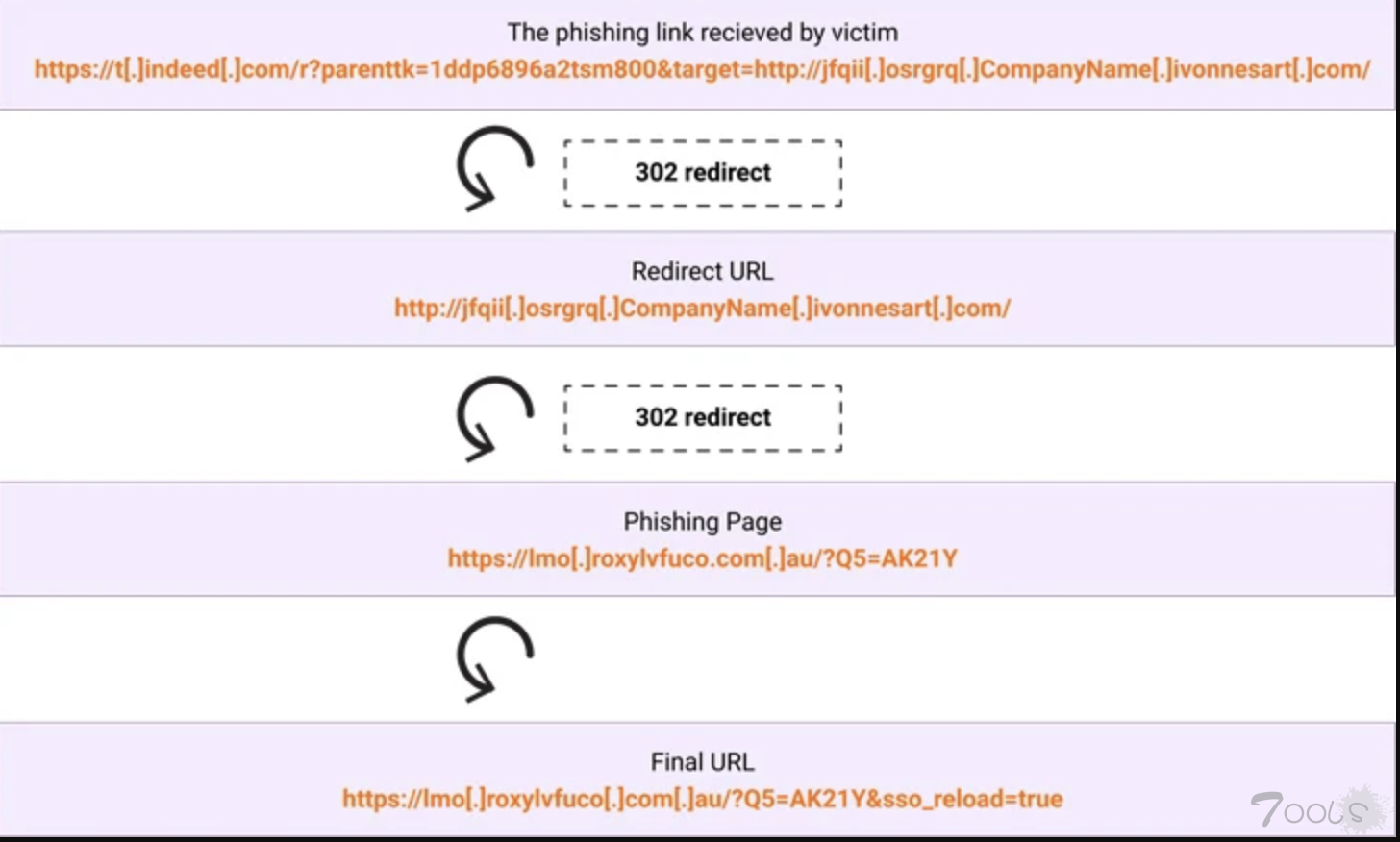

Ramprasad说:“子域‘t.indeed.com’提供了参数,用于将客户端重定向到另一个目标(example.com)。”

“URL中跟在'?'是indeed.com独有的参数和目标参数的组合,目标参数的参数由目标URL组成。因此,用户在点击URL时最终会被重定向到example.com。在实际攻击中,用户将被重定向到钓鱼页面。“

随着威胁行为者利用Dropbox创建带有嵌入式URL的虚假登录页面,这些页面在点击时会将用户重定向到虚假网站,这些网站旨在窃取Microsoft帐户凭据,作为商业电子邮件妥协(BEC)计划的一部分。

“这是黑客如何在我们称之为BEC 3.0攻击中利用合法服务的另一个例子,”Check Point说。“对于安全服务和最终用户来说,这些攻击非常难以阻止和识别。“

微软在其数字防御报告中指出,“威胁行为者正在调整他们的社会工程技术和技术使用,以通过滥用基于云的基础设施和利用可信的业务关系来进行更复杂和昂贵的BEC攻击”。

与此同时,北方尔爱尔兰警察局警告称,奇信电子邮件数量有所上升,其中包括发送带有PDF文档或包含QR码的PNG图像文件的电子邮件,试图避开检测并欺骗受害者访问恶意网站和凭据收集页面。

评论0次