中国黑客利用钴攻击东亚半导体公司

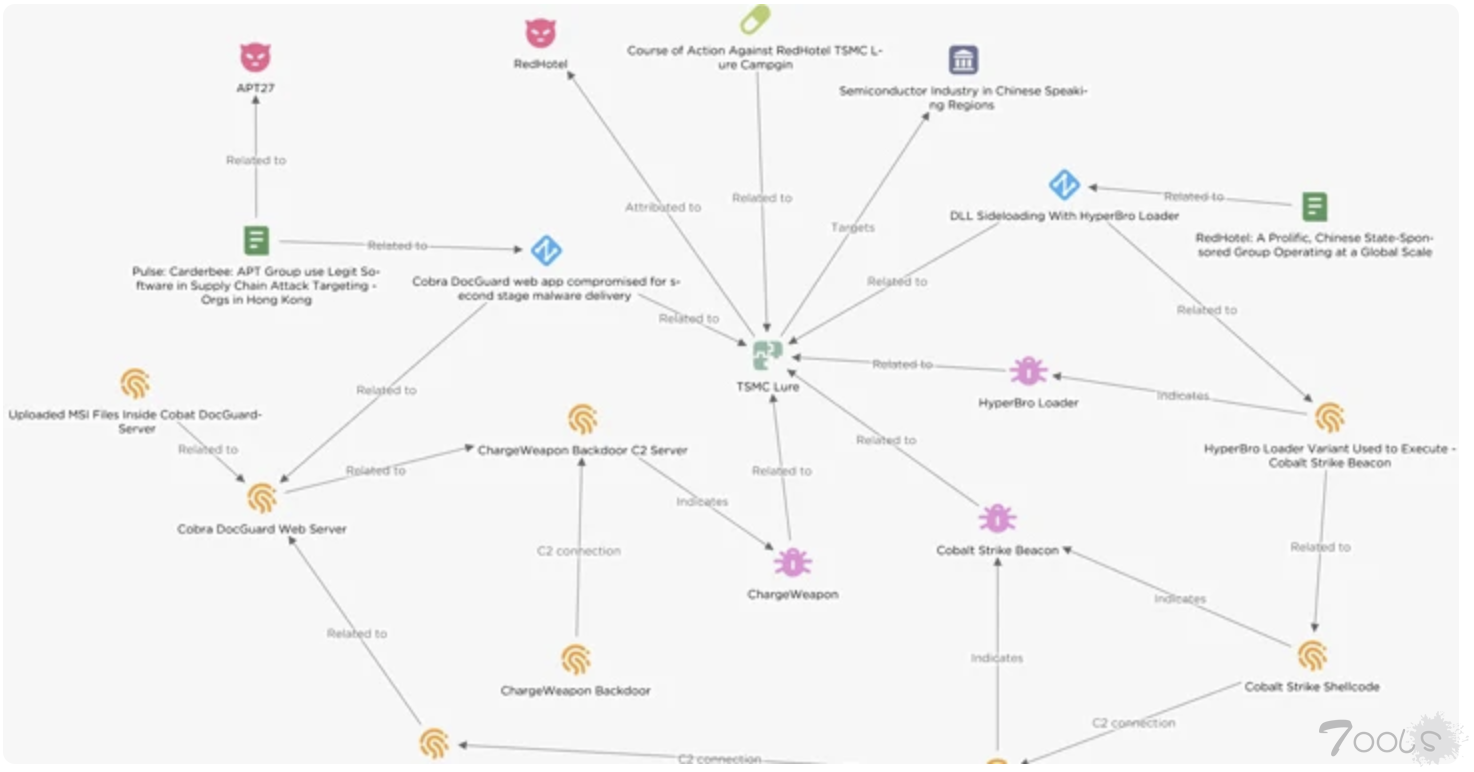

据观察,威胁行为者利用伪装成台湾积体电路制造公司 (TSMC) 的诱饵瞄准东亚的半导体公司,这些诱饵旨在提供 Cobalt Strike 信标。 根据EclecticIQ 的说法,入侵集利用了一个名为 HyperBro 的后门,然后将其用作部署商业攻击模拟软件和后利用工具包的渠道。 据称,另一种攻击序列利用了之前未记录的恶意软件下载程序来部署 Cobalt Strike,这表明威胁行为者设计了多种方法来渗透感兴趣的目标。

据观察,威胁行为者利用伪装成台湾积体电路制造公司 (TSMC) 的诱饵瞄准东亚的半导体公司,这些诱饵旨在提供 Cobalt Strike 信标。

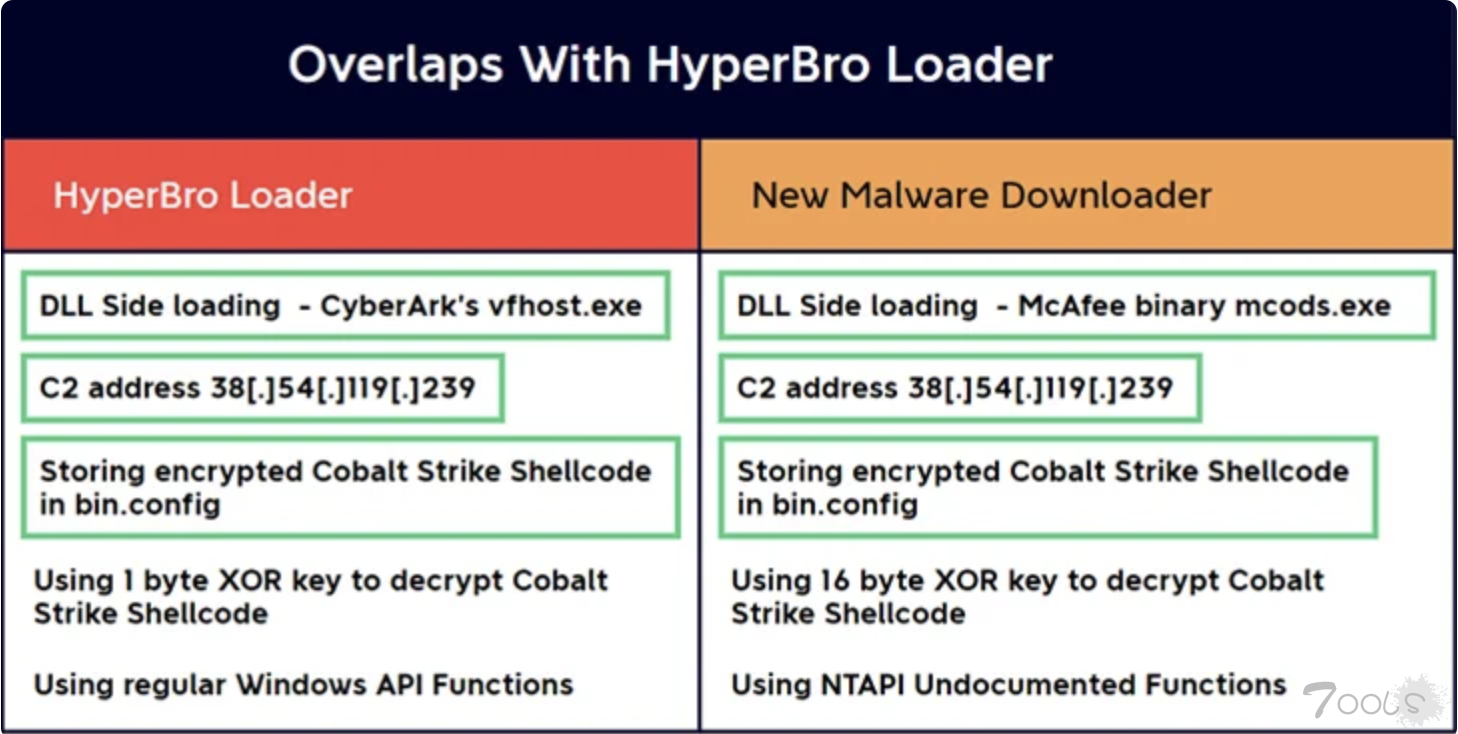

根据EclecticIQ 的说法,入侵集利用了一个名为 HyperBro 的后门,然后将其用作部署商业攻击模拟软件和后利用工具包的渠道。

据称,另一种攻击序列利用了之前未记录的恶意软件下载程序来部署 Cobalt Strike,这表明威胁行为者设计了多种方法来渗透感兴趣的目标。

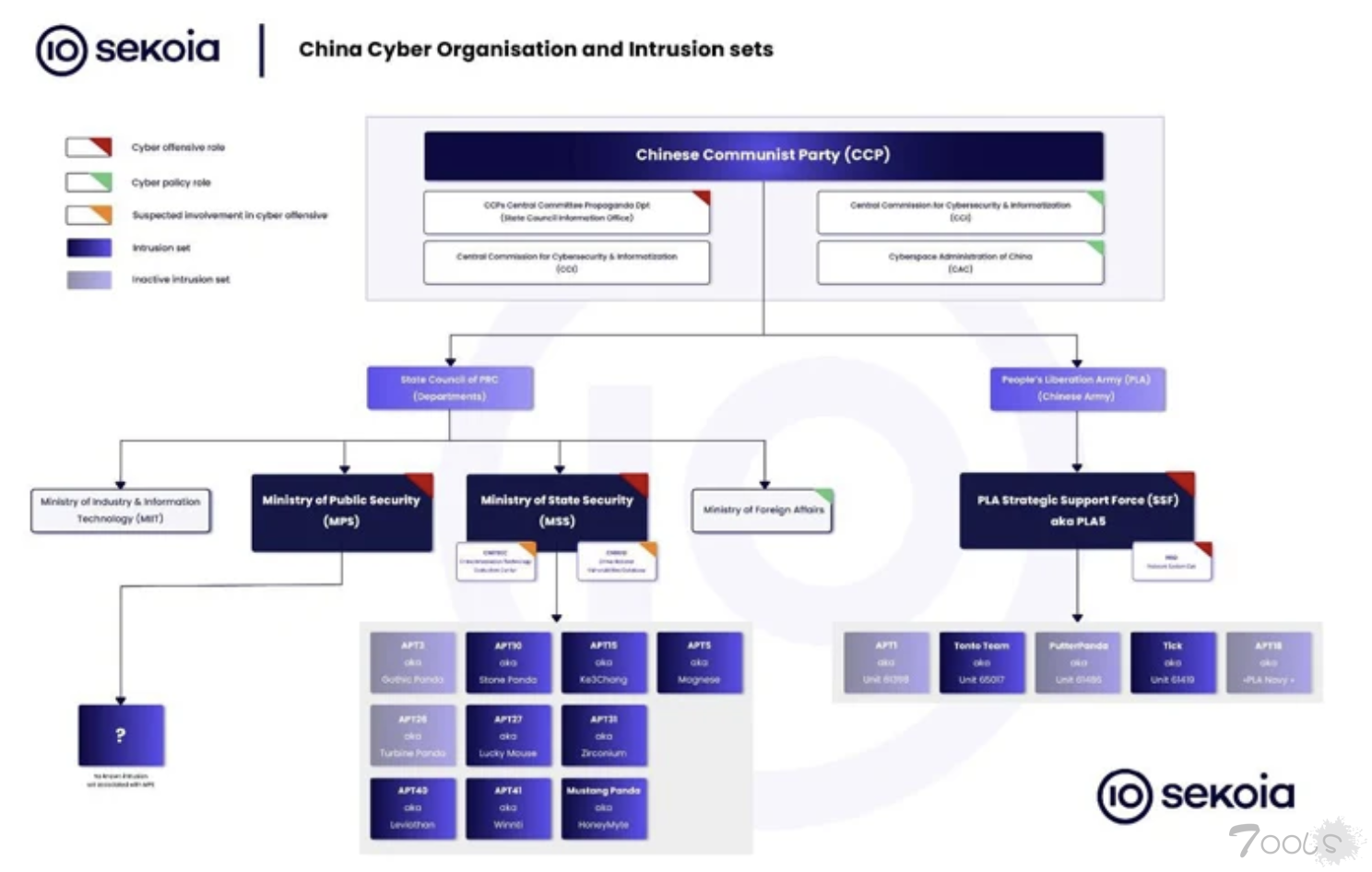

这家荷兰网络安全公司将此次活动归因于与中国有关的威胁行为者,因为使用了 HyperBro,而该行为者几乎完全由名为Lucky Mouse(又名 APT27、Budworm 和 Emissary Panda)的威胁行为者使用。

攻击背后的对手与 RecordedFuture 追踪的另一个名为RedHotel的集群之间也发现了战术上的重叠,该集群也与名为Earth Lusca的黑客组织重叠。

另一个与中国的联系来自于使用可能受损的 Cobra DocGuard Web 服务器来托管第二阶段的二进制文件,其中包括一个名为 ChargeWeapon 的基于 Go 的植入程序,通过下载器进行分发。

EclecticIQ 研究员 Arda Büyükkaya 在周四的分析中表示:“ChargeWeapon 旨在获得远程访问并将设备和网络信息从受感染的主机发送到攻击者控制的[命令和控制]服务器。”

值得注意的是,EsafeNet 的 Cobra DocGuard 加密软件的木马版本也与 PlugX 的部署有关,赛门铁克将其与代号为Carderbee的涉嫌与中国有联系的参与者联系起来。

在EclecticIQ记录的攻击链中,HyperBro执行后会显示一份以台积电为主题的PDF文档作为诱饵,表明使用了社会工程技术来激活感染。

Büyükkaya 解释说:“通过在后台秘密运行恶意软件的同时提供外观正常的 PDF,可以最大程度地减少受害者产生怀疑的可能性。”

该攻击的一个值得注意的方面是,硬编码到 Cobalt Strike 信标中的 C2 服务器地址被伪装成合法的 jQuery CDN,以绕过防火墙防御。

据英国《金融时报》报道,比利时情报和安全机构国家安全局(VSSE)正在该国列日“侦查并打击包括阿里巴巴在内的中国实体可能进行的间谍和/或干扰活动”。货运机场。

---图片来源:Sekoia.io

阿里巴巴否认有任何不当行为。

该机构在一份情报报告中指出:“中国在比利时的活动不仅限于典型的间谍窃取国家机密或黑客通过个人电脑瘫痪重要行业或政府部门的情况。” “为了影响决策过程,中国使用了一系列国家和非国家资源。”

美国国防部上个月发布的一份报告称,中国构成了“广泛而普遍的网络间谍威胁”,并称中国窃取技术机密并进行监视活动以获得战略优势。

国防部表示:“中华人民共和国利用网络手段,对关键防御网络和更广泛的美国关键基础设施,特别是国防工业基地(DIB)进行了长期的间谍、盗窃和妥协活动。”

评论0次