圭亚那政府实体在网络间谍攻击中遭到 DinodasRAT 攻击

圭亚那的一个政府实体已成为名为“水雉行动”的网络间谍活动的一部分。ESET 于 2023 年 2 月检测到该活动,该活动涉及鱼叉式网络钓鱼攻击,导致部署迄今为止未记录的用 C++ 编写的名为 DinodasRAT 的植入程序。

圭亚那的一个政府实体已成为名为“水雉行动”的网络间谍活动的一部分。

ESET 于 2023 年 2 月检测到该活动,该活动涉及鱼叉式网络钓鱼攻击,导致部署迄今为止未记录的用 C++ 编写的名为 DinodasRAT 的植入程序。

这家斯洛伐克网络安全公司表示,它可能将此次入侵与已知的威胁行为者或组织联系起来,但由于使用了 PlugX(又名 Korplug)(一种中国黑客团队常见的远程访问木马),因此有中等信心将其归因于与中国有联系的对手。

ESET在与《黑客新闻》分享的一份报告中表示:“这次活动是有针对性的,因为威胁行为者专门制作了电子邮件来吸引他们选择的受害者组织。”

“在使用 DinodasRAT 成功破坏了最初但有限的一组机器后,操作员开始进入并破坏目标的内部网络,并再次部署了这个后门。”

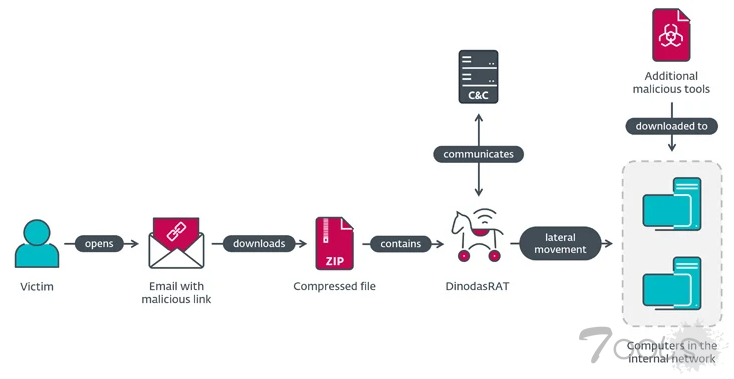

感染序列始于一封网络钓鱼电子邮件,其中包含一个诱杀链接,其主题行引用了一份据称有关越南圭亚那逃犯的新闻报道。

如果收件人点击该链接,则会从 fta.moit.gov[.]vn 域下载 ZIP 存档文件,这表明托管有效负载的越南政府网站受到攻击。

ZIP 存档中嵌入了一个可执行文件,该可执行文件启动 DinodasRAT 恶意软件以从受害者的计算机收集敏感信息。

DinodasRAT 除了使用微型加密算法 (TEA) 对发送到命令与控制 (C2) 服务器的信息进行加密之外,还具有窃取系统元数据、文件、操纵 Windows 注册表项和执行命令的功能。

还部署了用于横向移动的工具、Korplug 和 SoftEther VPN 客户端,后者已被微软跟踪的另一个中国附属集群(名为Flax Typhoon)使用。

ESET 研究员费尔南多·塔维拉 (Fernando Tavella) 表示:“攻击者结合使用了以前未知的工具(例如 DinodasRAT)和更传统的后门(例如 Korplug)。”

“根据用于初始访问受害者网络的鱼叉式网络钓鱼电子邮件,运营商正在跟踪受害者的地缘政治活动,以增加其行动成功的可能性。”

评论0次