中国的BlackTech黑客组织利用路由器瞄准美国和日本企业

日本和美国的网络安全机构中国的一个政府支持的黑客组织发动了攻击,他们暗中篡改分支机构的路由器,并将其作为接入两国多家公司网络的起点。 这些攻击与一个被美国称为BlackTech的恶意网络演员有关。美国国家安全局(NSA)、联邦调查局(FBI)、网络安全和基础设施安全局(CISA)、日本国家警察厅(NPA)和日本国家网络安全事件准备和战略中心(NISC)。

日本和美国的网络安全机构中国的一个政府支持的黑客组织发动了攻击,他们暗中篡改分支机构的路由器,并将其作为接入两国多家公司网络的起点。

这些攻击与一个被美国称为BlackTech的恶意网络演员有关。美国国家安全局(NSA)、联邦调查局(FBI)、网络安全和基础设施安全局(CISA)、日本国家警察厅(NPA)和日本国家网络安全事件准备和战略中心(NISC)。

“BlackTech已经展示了在不被检测的情况下修改路由器固件的能力,并利用路由器的域信任关系从国际子公司转向日本和美国的总部,这是主要目标,”该机构在一份联合警报中表示。

目标部门包括政府、工业、技术、媒体、电子和电信部门,以及支持美国军队的实体。和日本

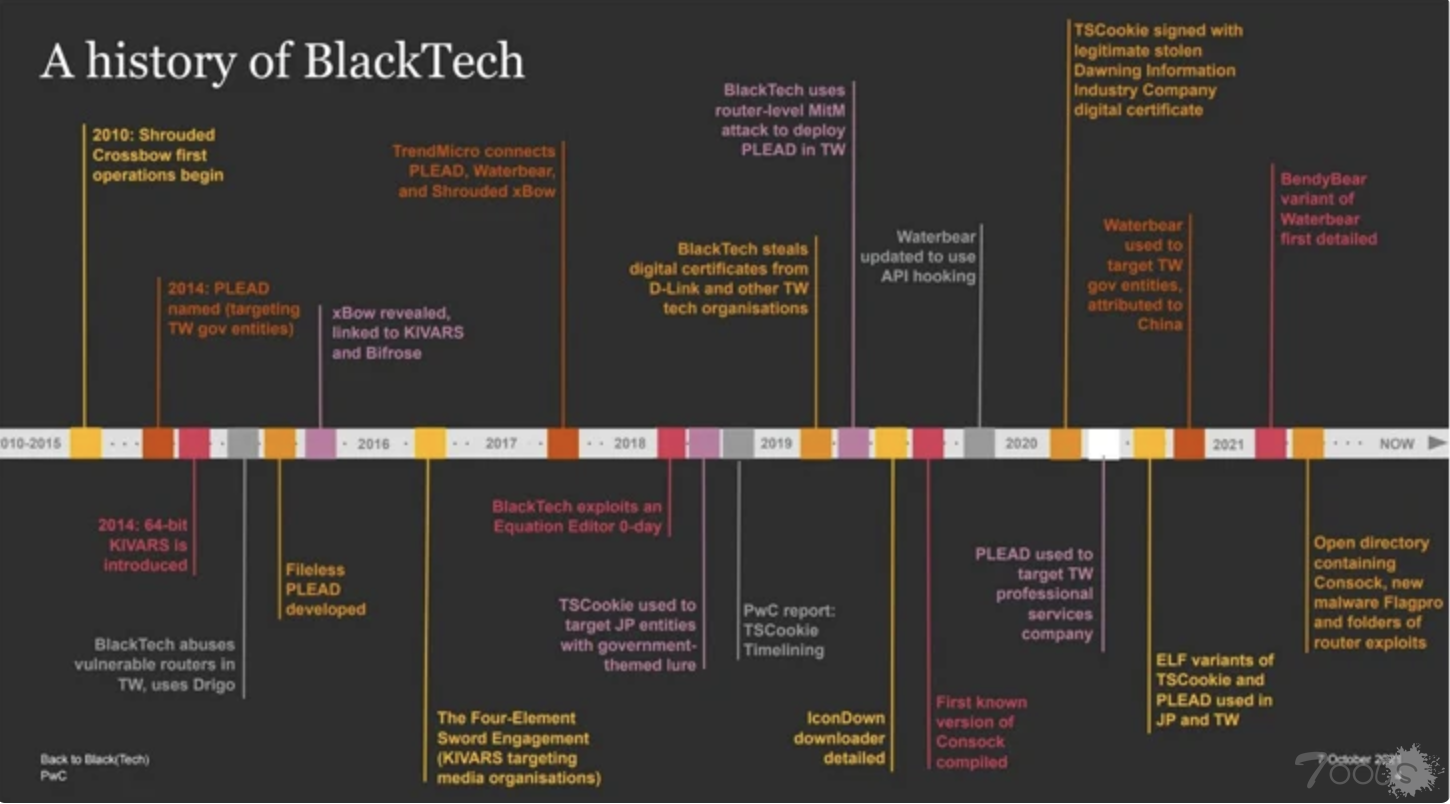

BlackTech也被称为Circuit Panda,HUAPI,Manga Taurus,Palmerworm,Red Djinn和Temp.Overboard,至少自2007年以来一直针对东亚的目标,特别是台湾,日本和香港。

趋势科技在2015年12月将威胁行为者描述为资金充足且组织良好,打击位于该地区的关键垂直行业-即政府,消费电子,计算机,医疗保健和金融。

此后,它被归因于广泛的后门,如BendyBear,BIFROSE(又名Bifrost),Consock,KIVARS,PLEAD,TSCookie(又名FakeDead),XBOW和Waterbear(又名DBGPRINT)。该网络安全公司在2017年6月记录的PLEAD活动涉及利用易受攻击的路由器作为命令和控制(CC)服务器。

“PLEAD参与者使用路由器扫描工具扫描易受攻击的路由器,之后攻击者将启用路由器的VPN功能,然后将机器注册为虚拟服务器,”趋势科技当时指出。“这个虚拟服务器将被用作一个C C服务器或一个HTTP服务器,将PLEAD恶意软件传递到他们的目标。“

普华永道于2021年10月披露,威胁行为者策划的典型攻击链涉及发送带有后门附件的鱼叉式网络钓鱼电子邮件,以部署旨在收集敏感数据的恶意软件,包括名为Flagpro的下载器和名为BTSDoor的后门,并指出“路由器利用是BlackTech TTP的核心部分。“

今年7月早些时候,谷歌旗下的Mandiant强调了中国威胁组织“针对路由器和其他方法来中继和伪装受害者网络内外的攻击者流量”。“

这家威胁情报公司进一步将BlackTech与一种名为EYEWELL的恶意软件联系起来,该恶意软件主要提供给台湾政府和技术目标,并且“包含一种被动代理功能,可用于中继受害环境中感染EYEWELL的其他系统的流量。“

这套广泛的工具指向一个高度足智多谋的黑客团队,他们拥有不断发展的恶意软件工具集和利用努力,通过利用被盗的代码签名证书和其他生活在陆地上(LotL)的技术来避开检测并长时间保持在雷达之下。

在其最新的咨询中,CISA等人呼吁威胁行为者拥有开发定制恶意软件和定制持久性机制的能力,以渗透边缘设备,经常修改固件以保持持久性,代理流量,与企业网络流量混合,并转向同一网络上的其他受害者。

换句话说,对固件的恶意修改包含了一个内置的SSH后门,允许操作员通过使用魔术包来激活或停用功能来保持对路由器的隐蔽访问。

这些机构表示:“BlackTech的参与者已经使用定制固件后门的变体破坏了几台思科路由器。”“后门功能通过巧尽心思构建的TCP或UDP数据包启用和禁用。此TTP不仅限于Cisco路由器,并且可以使用类似的技术来启用其他网络设备中的后门。“

思科在自己的公告中表示,这些攻击中最普遍的初始访问向量涉及被盗或薄弱的管理凭据,并且没有证据表明其软件中存在任何安全缺陷。

“某些配置更改,如禁用日志记录和下载固件,需要管理凭据,”该公司说。“攻击者使用受损的凭据来执行管理级别的配置和软件更改。“

作为缓解措施,建议网络防御者监控网络设备,以防止未经授权下载引导加载程序和固件映像并重新启动,并注意指向路由器的异常流量,包括SSH。

评论0次