SANDMAN APT 利用 LUADREAM 后门瞄准电信公司

此前未公开的名为“Sandman”的 APT 攻击目标是中东、西欧和南亚的电信服务提供商。

SentinelLabs 和QGroup GmbH进行的一项联合研究显示,一个先前未被发现的 APT 组织(称为 Sandman)正在针对中东、西欧和南亚的电信服务提供商。

APT 组织正在使用一个名为 LuaDream 的模块化后门,用 Lua 编程语言编写。LuaDream 允许运营商窃取系统和用户信息,为进一步的针对性攻击铺平道路。

Sandman 利用LuaJIT平台部署了后门 ,该平台很少在威胁环境中使用。SentinelLabs 澄清称,LuaJIT 被攻击者用作攻击媒介,用于在目标基础设施中安装其他恶意软件。

这些攻击的特点是战略性横向移动和最少的交战,可能会最大限度地降低被发现的风险。

威胁参与者可以通过使用特定插件来扩展 LuaDream 的功能。

研究人员解释说,这些攻击在部署插件之前就被检测到并被中断,但是,对之前上传到 VirusTotal 的 LuaDream 样本的分析使他们能够分析插件的功能。一些插件支持命令执行功能。

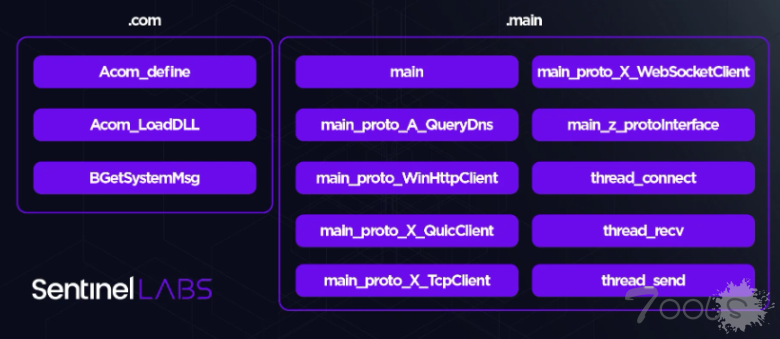

研究人员总共确定了 36 个不同的 LuaDream 组件,这表明我们面临着一个需要付出巨大努力的大型项目。该恶意软件支持用于 C2(命令和控制)操作的多种通信协议。

“LuaDream 的暂存链经过精心设计,旨在避免检测并阻碍分析,将恶意软件无缝注入内存。为了实现这一目标,LuaDream 利用了 LuaJIT 平台,这是 Lua 脚本语言的即时编译器。” 报告继续。“这种战略选择增强了恶意 Lua 脚本代码的隐蔽性,使其难以检测。”

桑德曼被怀疑是一个积极主动且有能力的威胁行为者,从事网络间谍活动。

对编译时间戳和 LuaDream 中发现的字符串工件的分析表明,该恶意软件可以追溯到 2022 年上半年。研究人员无法将 LuaDream 与任何已知的威胁行为者联系起来,研究人员推测威胁行为者是私人承包商或雇佣兵团。

“桑德曼的归属仍然是一个谜,将其与梅塔多 和 其他难以捉摸的威胁行为者归为同一神秘类别,这些 威胁行为者逍遥法外。LuaDream 是网络间谍威胁行为者不断创新和进步的有力例证,他们将其投入到不断发展的恶意软件库中。” 报告总结道。

APT 组织正在使用一个名为 LuaDream 的模块化后门,用 Lua 编程语言编写。LuaDream 允许运营商窃取系统和用户信息,为进一步的针对性攻击铺平道路。

Sandman 利用LuaJIT平台部署了后门 ,该平台很少在威胁环境中使用。SentinelLabs 澄清称,LuaJIT 被攻击者用作攻击媒介,用于在目标基础设施中安装其他恶意软件。

这些攻击的特点是战略性横向移动和最少的交战,可能会最大限度地降低被发现的风险。

威胁参与者可以通过使用特定插件来扩展 LuaDream 的功能。

研究人员解释说,这些攻击在部署插件之前就被检测到并被中断,但是,对之前上传到 VirusTotal 的 LuaDream 样本的分析使他们能够分析插件的功能。一些插件支持命令执行功能。

研究人员总共确定了 36 个不同的 LuaDream 组件,这表明我们面临着一个需要付出巨大努力的大型项目。该恶意软件支持用于 C2(命令和控制)操作的多种通信协议。

“LuaDream 的暂存链经过精心设计,旨在避免检测并阻碍分析,将恶意软件无缝注入内存。为了实现这一目标,LuaDream 利用了 LuaJIT 平台,这是 Lua 脚本语言的即时编译器。” 报告继续。“这种战略选择增强了恶意 Lua 脚本代码的隐蔽性,使其难以检测。”

桑德曼被怀疑是一个积极主动且有能力的威胁行为者,从事网络间谍活动。

对编译时间戳和 LuaDream 中发现的字符串工件的分析表明,该恶意软件可以追溯到 2022 年上半年。研究人员无法将 LuaDream 与任何已知的威胁行为者联系起来,研究人员推测威胁行为者是私人承包商或雇佣兵团。

“桑德曼的归属仍然是一个谜,将其与梅塔多 和 其他难以捉摸的威胁行为者归为同一神秘类别,这些 威胁行为者逍遥法外。LuaDream 是网络间谍威胁行为者不断创新和进步的有力例证,他们将其投入到不断发展的恶意软件库中。” 报告总结道。

评论0次