警告:钓鱼活动提供新的SideTwist后门和Agent Tesla变体

被追踪为APT34的伊朗威胁行为者与一种新的网络钓鱼攻击有关,该攻击导致部署一种名为SideTwist的后门变体。

被追踪为APT34的伊朗威胁行为者与一种新的网络钓鱼攻击有关,该攻击导致部署一种名为SideTwist的后门变体。

“APT34具有高水平的攻击技术,可以针对不同类型的目标设计不同的入侵方法,并具有供应链攻击能力,”绿盟科技安全实验室在上周发布的一份报告中表示。

APT34,也被称为Cobalt Gypsy,Hazel Sandstorm(以前称为Europium),Helix Kitten和OilRig,至少自2014年以来一直通过鱼叉式网络钓鱼诱饵瞄准中东的电信,政府,国防,石油和金融服务垂直行业,最终部署了各种后门。

黑客装备的一个关键特征是它能够创建新的和更新的工具,以最大限度地减少检测的可能性,并在长时间内在受损主机上获得立足点。

SideTwist于2021年4月首次被记录为APT 34使用,Check Point将其描述为能够下载/上传文件和执行命令的植入物。

SideTwist Backdoor

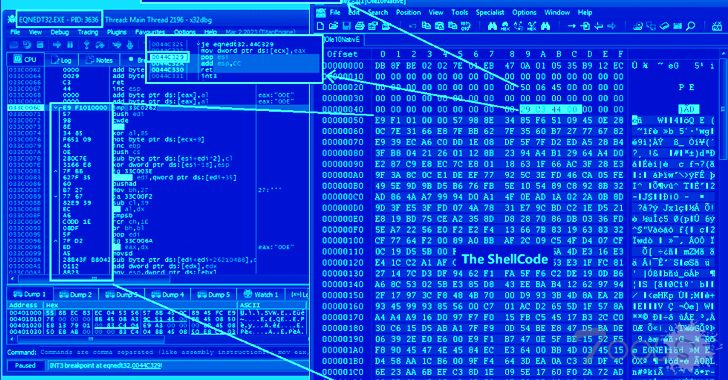

NSFOCUS确定的攻击链始于嵌入恶意宏的诱饵Microsoft Word文档,该文档进而提取并启动存储在文件中的Base64编码的有效负载。

有效载荷是使用GCC编译的SideTwist的变体,并与远程服务器(11.0.188[.] 38)以接收进一步的命令。

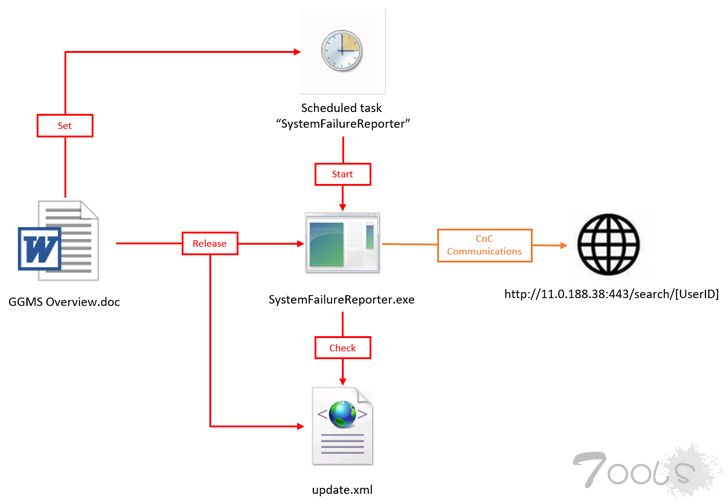

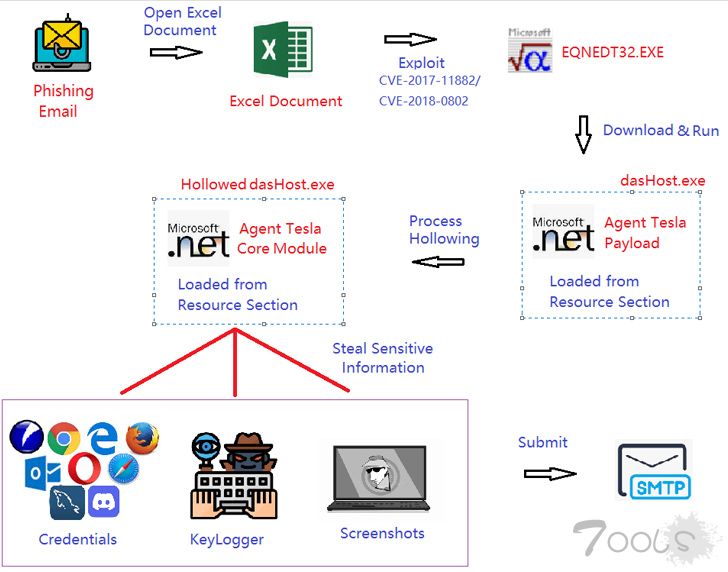

Fortinet FortiGuard Labs捕获了一个网络钓鱼活动,该活动使用特制的Microsoft Excel文档传播新的Agent Tesla变体,该文档利用了CVE-2017-11882,Microsoft Office的方程式编辑器中存在六年的内存损坏漏洞和CVE-2018-0802。

“代理特斯拉核心模块从受害者的设备收集敏感信息,”安全研究员Xiaopeng Zhang说。“这些信息包括一些软件的保存凭证,受害者的键盘记录信息和屏幕截图。“

Agent Tesla Variant

根据网络安全公司Qualys分享的数据,CVE-2017-11882仍然是迄今为止最受欢迎的漏洞之一,最近在2023年8月31日被“467个恶意软件,53个威胁行为者和14个勒索软件”利用。

此外,还发现了另一种网络钓鱼攻击,该攻击使用ISO映像文件诱饵在受感染的主机上启动诸如Agent Tesla、LimeRAT和Remcos RAT等恶意软件。

评论0次