警报:330,000 个 FortiGate 防火墙仍未修补 CVE-2023-27997 RCE 缺陷

网络安全公司 Bishop Fox 在上周发布的一份报告中表示,在互联网上暴露的近 490,000 个 Fortinet SSL-VPN 接口中,约 69% 仍未修补。

不少于 330000 个 FortiGate 防火墙仍未打补丁,容易受到 CVE-2023-27997 的攻击,这是一个影响 Fortinet 设备的严重安全缺陷,已在野外受到积极利用。

CVE-2023-27997(CVSS 评分:9.8)也称为 XORtigate,是影响 Fortinet FortiOS 和 FortiProxy SSL-VPN 设备的严重漏洞,可能允许远程攻击者通过特制请求执行任意代码或命令。

Fortinet 上个月发布了 6.0.17、6.2.15、6.4.13、7.0.12 和 7.2.5 版本的补丁,尽管该公司承认该缺陷可能已在“有限的情况下被利用”。针对政府、制造业和关键基础设施部门的攻击。

Bishop Fox 的分析进一步发现,所发现的设备中有 153,414 台已更新至已打补丁的 FortiOS 版本。

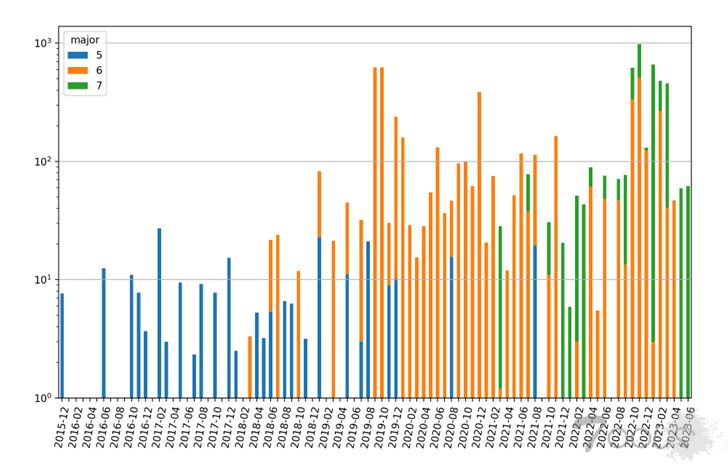

另一个重要发现是,许多可公开访问的 Fortinet 设备在过去八年里没有收到更新,这些设备运行的是 FortiOS 版本 5 和 6。

鉴于 Fortinet 设备中的安全缺陷已成为利润丰厚的攻击媒介,用户必须迅速采取行动,尽快更新到最新版本。

CVE-2023-27997(CVSS 评分:9.8)也称为 XORtigate,是影响 Fortinet FortiOS 和 FortiProxy SSL-VPN 设备的严重漏洞,可能允许远程攻击者通过特制请求执行任意代码或命令。

Fortinet 上个月发布了 6.0.17、6.2.15、6.4.13、7.0.12 和 7.2.5 版本的补丁,尽管该公司承认该缺陷可能已在“有限的情况下被利用”。针对政府、制造业和关键基础设施部门的攻击。

Bishop Fox 的分析进一步发现,所发现的设备中有 153,414 台已更新至已打补丁的 FortiOS 版本。

另一个重要发现是,许多可公开访问的 Fortinet 设备在过去八年里没有收到更新,这些设备运行的是 FortiOS 版本 5 和 6。

鉴于 Fortinet 设备中的安全缺陷已成为利润丰厚的攻击媒介,用户必须迅速采取行动,尽快更新到最新版本。

评论16次

想知道这些洞都是怎么找到的,怎么都是堆相关的

等待大佬的exp

github上的那个exp,打的全部都是乱码,求大佬的exp

等待大佬的exp

等待大佬的exp

等待大佬的exp

等待大佬的exp

等待大佬发exp

利用条件苛刻,基本上很难真正打到rce

谁有成功的exp 从没成功过

没成功过,等大佬们一个exp

没成功过,等大佬们一个exp

目前这个有检测脚本,但是github上的exp目前没找到尝试成功的

现在有找到成功的吗?

国内目前用飞塔的还是相对较少,github利用脚本更是难找!!!!

国内 用飞塔不知道多不多

目前这个有检测脚本,但是github上的exp目前没找到尝试成功的