应急演练之Fake WannaCry

最近做应急演练使用C#开发的一款wannacry病毒模拟程序,分享给有需要的安服仔

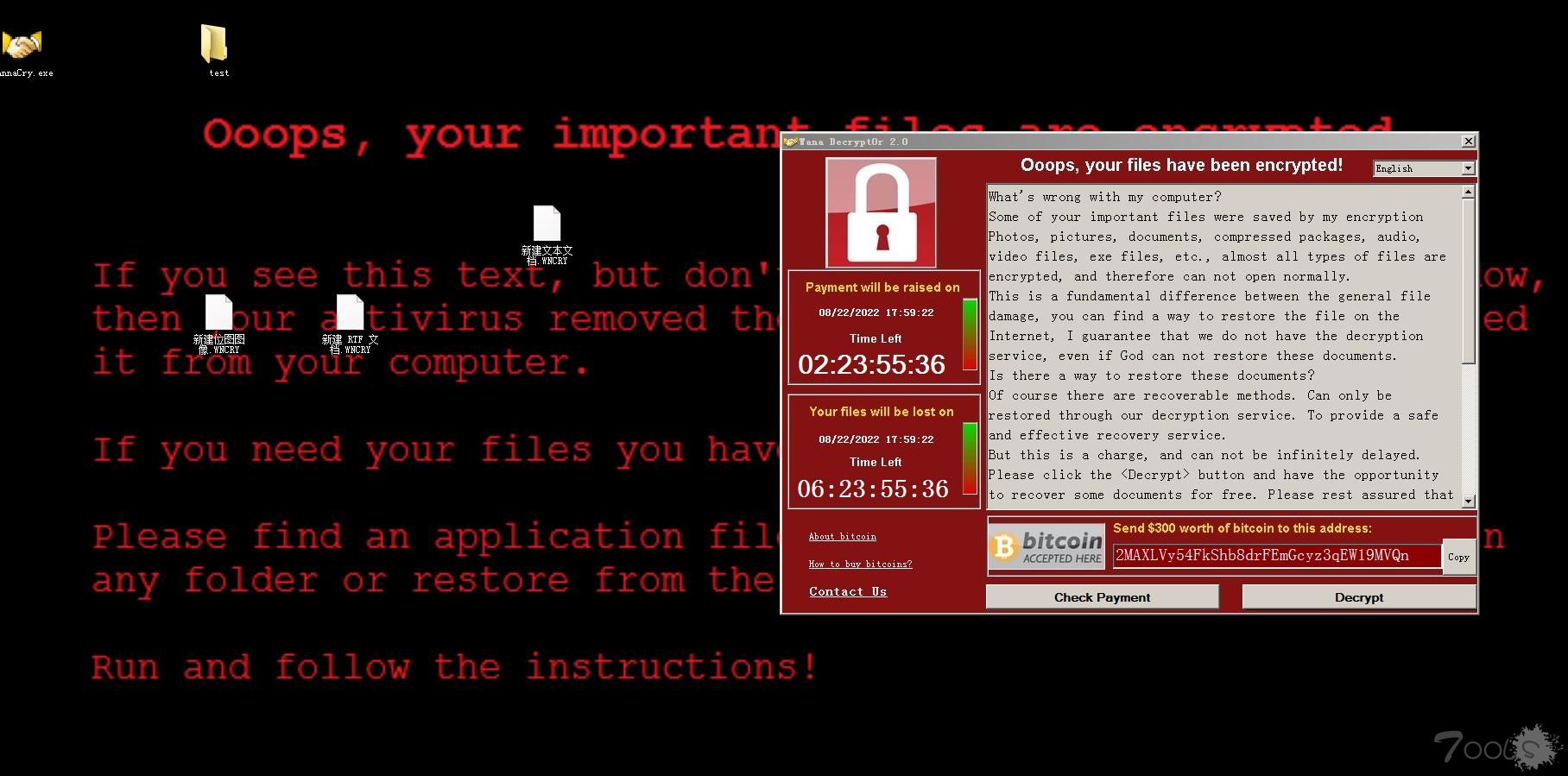

实现功能:

1、修改桌面背景

2、模拟真实wannacry病毒界面

3、对Wannacry.exe目录下除exe文件外的所有文件均修改后缀名为.WNCRY

适应系统:

仅在Windows7、Windows10、Windows server 2008等系统中进行过测试

使用方法:

将WannaCry.exe放置于合适的目录下双击运行即可

注意事项:

1、修改为.WNCRY的文件为Wannacry.exe同目录下的文件,非桌面文件

2、修改桌面背景是调用的Windows函数,不会对注册表进行修改

3、只对wannacry.exe同目录下的文件进行修改后缀名操作,不会对子目录下的文件进行操作

4、为避免将大量文件修改为.WNCRY后缀导致无法使用,建议同目录下放置少量文件,留三五个做演示即可

5、.WNCRY文件并非真正的加密,仅是为了达到加密效果修改的文件后缀名,对原文件无任何影响,可通过修改后缀名恢复原文件

PS:

不放心exe文件的可自行编译,源码放在了github上: https://github.com/zR00t1/WannaCry

在坛友的提醒下又写了一个批量恢复文件的工具Anti_WannaCry,源码也已上传到github

评论34次

可以试着搞一下,

前段时间还想着来一下勒索演练呢,正好可以用用,好东西。

之前管局做了应急演练,好像也是这个。

确实是得批量改回才行。

批量修改的程序已写完发布到github了

好的,体验一下,拿来给同事们做培训,哈哈

确实是得批量改回才行。

批量修改的程序已写完发布到github了

跟我们内网安全演练差不多,我们也是自己写木马换壁纸播放音乐啥的。感觉勒索这个有意思得多,就是不知道会不会被杀。

因为没啥敏感行为,不会报毒也不会被杀,这是微步检测结果

跟我们内网安全演练差不多,我们也是自己写木马换壁纸播放音乐啥的。感觉勒索这个有意思得多,就是不知道会不会被杀。

很有意思的小程序,以前演示都是拿真病毒在虚拟机运行

哈哈哈哈,之前tmd自己写个假的,写个半死

确实是得批量改回才行。

这个应急演练的案例做的有意思,既展示出勒索病毒的危害性,又没有实际损害原有xi统,比沙盘推演的形式更生动一点!这整的挺好,一键勒索、一键恢复还原

放在虚拟机试试

如果,我是说如果,再配上个批量改回(模拟恢复文件)的工具,是不是就齐全了

有道理,考虑写一个